Två nya kryptoattacker mot Telegram

Telegram är en app för att skicka krypterade meddelanden mellan telefoner eller till dator. Appen är skapad av grundaren till ryska motsvarigheten till Facebook, VK. Men på grund av ryska myndigheter så valde Pavel Durov att lämna landet i exil.

Även så har Telegram fått stor uppmärksamhet på sistone då det framkommer att ISIS använder en funktionalitet i Telegram som gör det möjligt att skapa krypterade chatt-kanaler.

Ny forskning från Århus Universitet visar dock på att appen innehåller ett antal svagheter. Men grundproblemet med appen är att man har valt att implementera ett eget kryptoprotokoll.

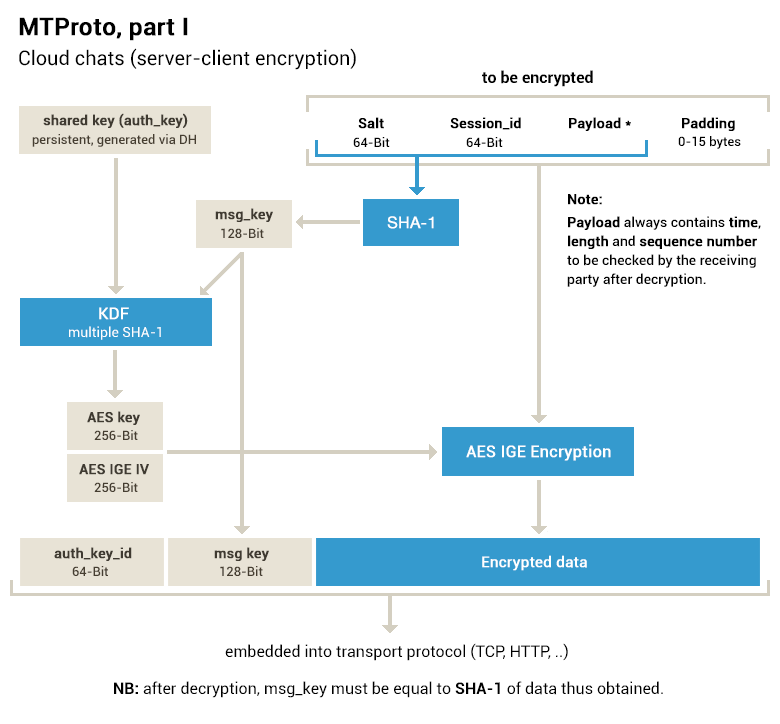

Dessa två sårbarheter som uppdagats är relaterad till padding i dess eget protokoll vid namn MTProto. Klienten är i dagsläget öppen källkod, men ej serverdelen.

Intressant att notera är även att varje nyckel används för 100 stycken chatt-meddelanden eller max 1 vecka.

Så om en nyckel röjs så går det att återskapa max 100 meddelanden:

This means that if an adversary gets hold of an old auth_key he will be able to derive AES keys and read 100 encrypted messages, but he will not be able to construct the next key from the public DH values.

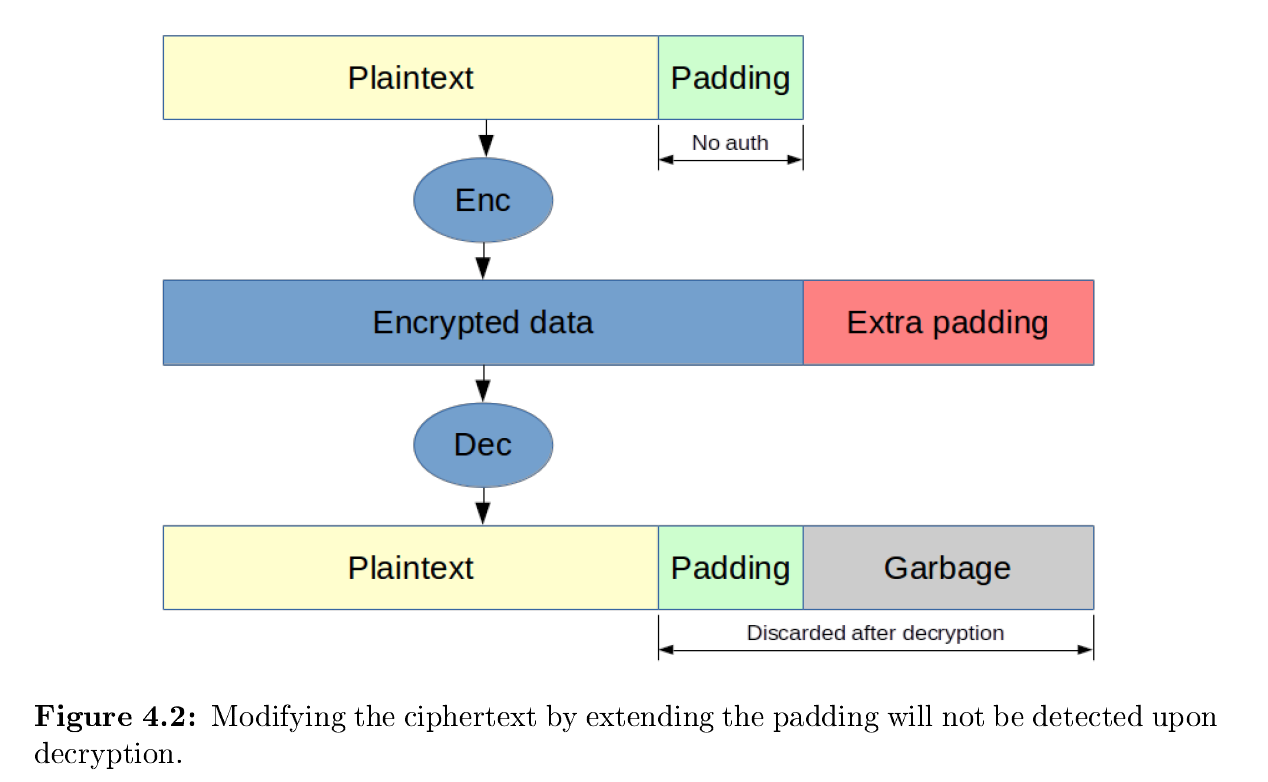

En av attackerna går ut på att lägga på extra padding, enligt följande:

Denna attack kan motverkas lätt genom att kontrollera längden på padding, vilket även föreslås i uppsatsen som är länkad nedan.

Sen ifrågasätts även användningen av SHA1 i Telegram. Och skulle exempelvis all kraft som finnes i Bitcoin mining-nätverket användas för att hitta en kollisionsattack i SHA1 så skulle det ta 4 sekunder.

Beskrivning av MTProto-protokollet:

Här kan du ladda hem hela uppsatsen från Århus universitet: