ROBOT – Return of Bleichenbacher’s Oracle Attack

ROBOT är en ny intressant attack som använder sig av Bleichenbachers Oracle för att attackera tjänster som använder sig av TLS såsom https. Attacken går mot PKCSv1.5 som är en padding som används tillsammans med RSA. Genom att skicka ett antal olika krypterade meddelanden är det möjligt för en angripare att återskapa krypterat https-data.

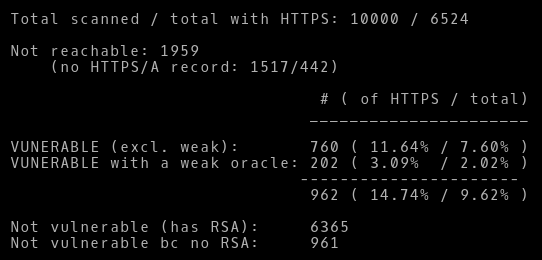

För att få en uppfattning om hur omfattande problemet med ROBOT-attacken är så kan vi titta på den skanning som Dirk Wetter på testssl.sh projeketet genomfört mot Alexa Top 10k-listan.

Ovan visar alltså på att runt 15% av sajterna är sårbara.

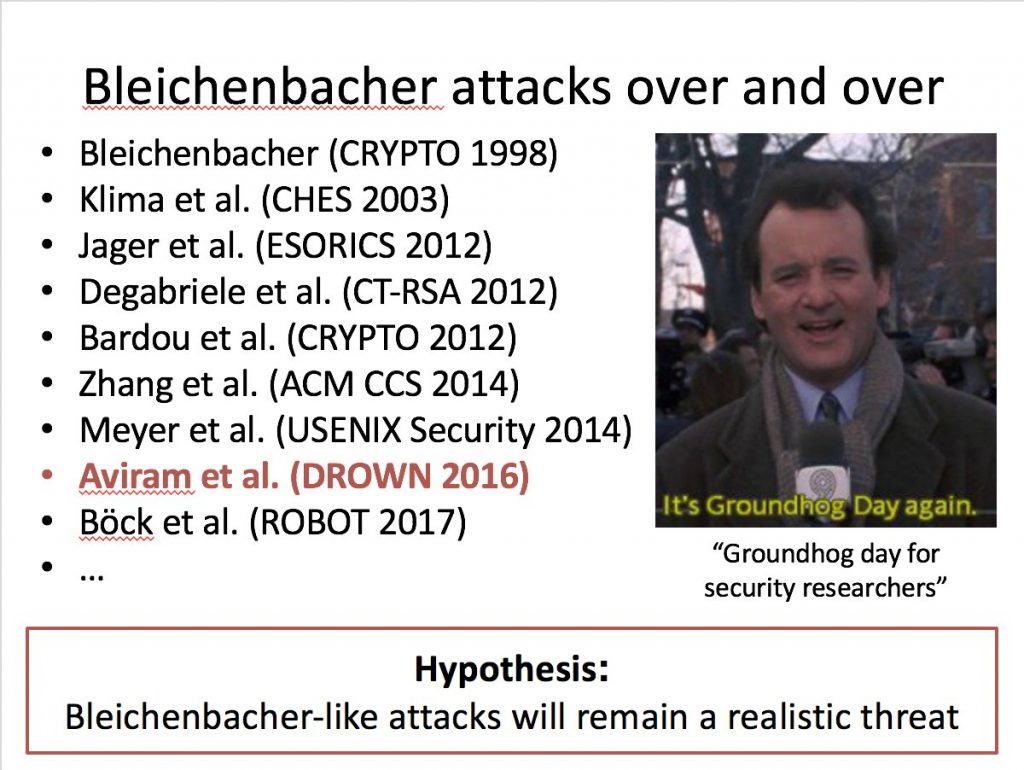

Jag gillar även följande presentationsbild som är från Tibor Jager kurs på Paderborn Universitetet i Tyskland:

Samt så har den officiella sajten RobotAttack.org har sammanställt en lista över sårbara implementationer, där den som är mest anmärkningsvärd är Cisco ACE som tydligen används av många företag men Cisco ej kommer att patcha:

En lösning till problemet är att helt sluta använda RSA och förlita sig på elliptiska kurvor samt Diffie-Hellman.

Robot-attacken är resultat av forskning från Hanno Böck, Juraj Somorovsky från Horst Görtz Institute och Craig Young, Tripwire.

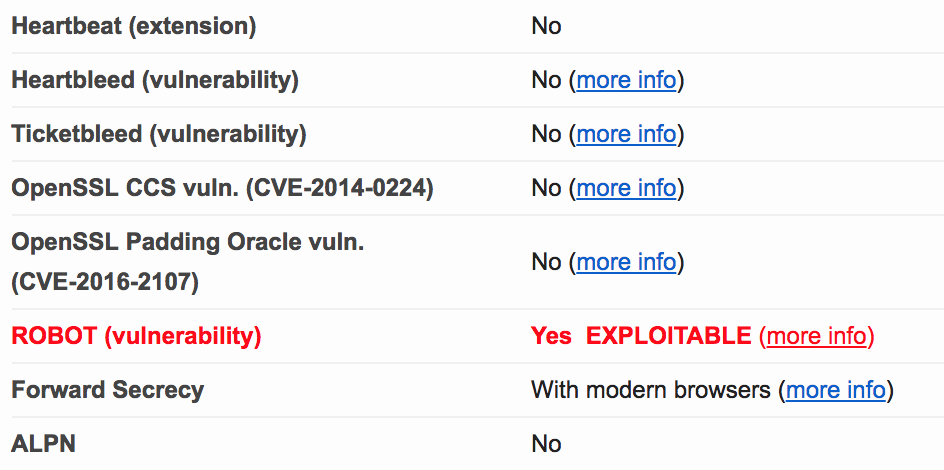

Och för att testa om en sajt är sårbar för Robot kan du använda RobotAttack.org, dev.testssl.com eller testssl.sh

Skärmdump från dev.ssllabs.com där jag identifierat en sårbar sajt:

använder AES256-bitarskryptering för kryptering av backup-filer från telefonen men dock så används enbart en interation av lösenordet vilket gör det lättknäckt.

använder AES256-bitarskryptering för kryptering av backup-filer från telefonen men dock så används enbart en interation av lösenordet vilket gör det lättknäckt.