Ny remote-sårbarhet i Nginx

En sårbarhet har identifierats i den populära webbservern Nginx. Sårbarheten har och göra med hur DNS-svar hanteras av Nginx och kräver således att du har ett resolver-direktiv konfigurerat i din konfigurationsfil.

”A security issue in nginx resolver was identified, which might allow an

attacker to cause 1-byte memory overwrite by using a specially crafted

DNS response, resulting in worker process crash or, potentially, in

arbitrary code execution (CVE-2021-23017).”

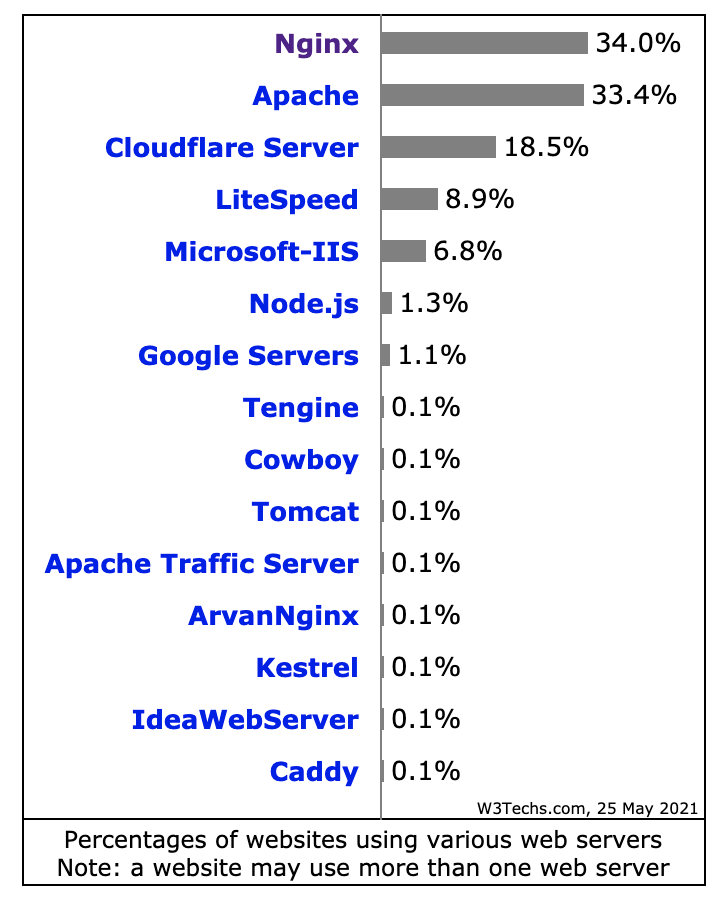

Sårbarheten gäller version 0.6.18 till 1.20.0 och är åtgärdad i version 1.21.0 samt 1.20.1. Just Nginx används av 34% av alla världens webbservrar. Så detta är synnerligen allvarlig och du bör uppdatera/patcha snarast.

Så här ser statistiken ut enligt w3techs:

Nginx-sårbarheten identifierades av Luis Merino, Markus Vervier, Eric Sesterhenn från företaget X41 D-Sec GmbH.

Oklart i dagsläget om det går att utnyttja denna sårbarhet till att erhålla RCE, men troligtvis är det möjligt (Remote Code Execution).

Uppdatering: Mer information finns nu tillgänglig i denna advisory från X41 D-Sec: