Notepad++ kapad av misstänkta statsunderstödda angripare

Notepad++ har bekräftat att dess inbyggda uppdateringsmekanism WinGUp blev kapad genom selektiv trafikomdirigering under åtminstone delar av 2025. I vissa fall har uppdateringsförfrågningar ompekat så att de innehåller skadlig kod såsom bakdörrar istället.

Attacken utnyttjade en svaghet i hur WinGUp validerade det som laddades ner. I äldre versioner kontrollerades ej certifikat eller digital signatur tillräckligt innan uppdateringsfilen exekverades. Angriparna valde också noga ut sina offer, blandannat för att försvåra upptäckt men också för att ta sig in system där Kina har intresse:

Multiple independaent security researchers have assessed that the threat acotor is likely a Chinese state-sponsored group

Utvecklarteamet bakom Notepad++ har nu släppt version 8.8.9 som innehåller en kritisk säkerhetsförbättring där både certifikat och signatur verifieras innan en uppdaterad fil körs. Om verifieringen skulle misslyckas stoppas uppdateringen helt. Detta förhindrar att manipulerade uppdateringsfiler körs även om trafiken eller uppdateringsservern skulle ha kapats. Just i detta fall så var det ett intrång hos leverantören som tillandahöll uppdateringsinfrastrukutren som hade hackats.

Detta är en viktig påminnelse om att hela uppdateringskedjan är en kritisk attackyta som måste skyddas med stark autentisering och verifiering. Integritetskontroller för uppdateringar är inte bara en teknisk detalj utan en förutsättning för säkrare uppdateringar av mjukvaror.

Inlägget uppdateras löpande. Jag har tyvärr inte hittat några signaturer eller Indicator of Compromise (IoC:er) ännnu.

Uppdatering 1: Kevin Beaumont skrev redan i December 2025 ett blogginlägg om suspekta saker som involverade Notepad++.

Detta skrev han då att man bör kontrollera:

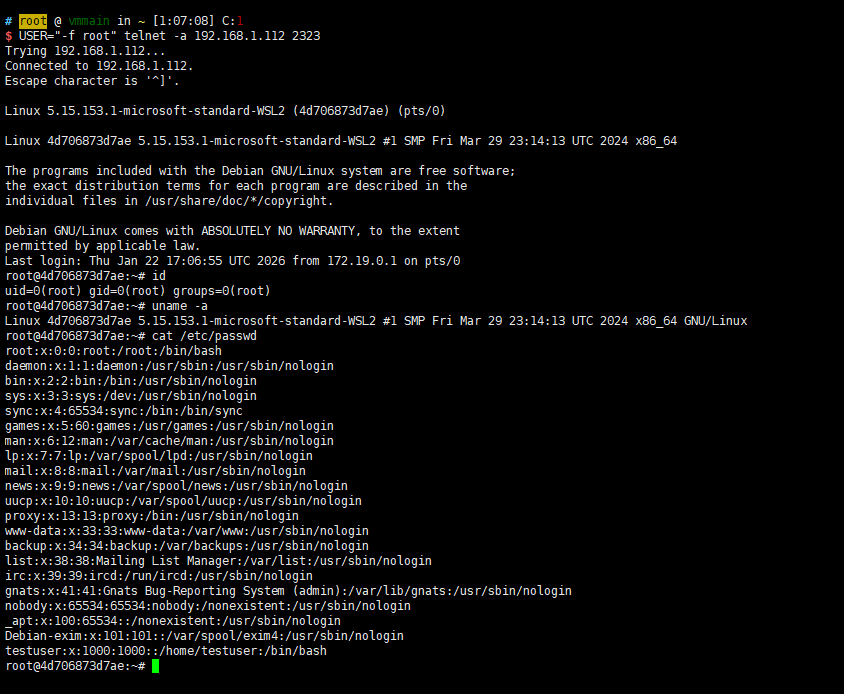

- gup.exe gör nätverksförfrågningar till andra domäner än notepad-plus-plus.org, github.com och release-assets.githubusercontent.com

- gup.exe startar ovanliga underprocesser som inte hör till normal användning. Den ska bara starta explorer.exe och installationsprogram för Notepad++ med npp* tema. För versionerna 8.8.8 och 8.8.7 ska dessa ha giltiga digitala signaturer signerade av GlobalSign.

- Det förekommer filer som heter update.exe eller AutoUpdater.exe i användarens TEMP-mapp där gup.exe har skrivit och/eller kört filerna.

- Användning av curl.exe (som följer med Windows 10 och senare) för att anropa tjänsten temp.sh

I exemplet ovan ser man AutoUpdater.exe, vilket inte är en del av Notepad++, eftersom Notepad++ inte använder det filnamnet alls exekverad med parametern /closeRunningNpp, vilket den legitima Notepad++-uppdateraren gör. Det antyder att något annat är med i uppdateringskedjan i det här fallet.

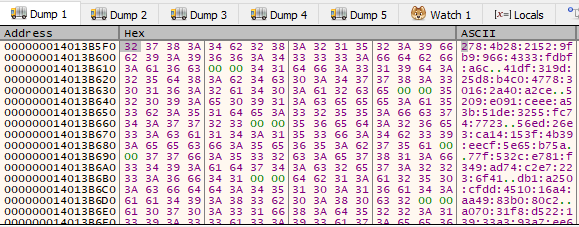

Uppdatering 2: IOCer har nu släppts från Rapid7. Främst dessa SHA256:

| [NSIS].nsi | NSIS Installation script | 8ea8b83645fba6e23d48075a0d3fc73ad2ba515b4536710cda4f1f232718f53e |

| BluetoothService.exe | Renamed Bitdefender Submission Wizard used for DLL sideloading | 2da00de67720f5f13b17e9d985fe70f10f153da60c9ab1086fe58f069a156924 |

| BluetoothService | Encrypted shellcode | 77bfea78def679aa1117f569a35e8fd1542df21f7e00e27f192c907e61d63a2e |

| log.dll | Malicious DLL sideloaded by BluetoothService.exe | 3bdc4c0637591533f1d4198a72a33426c01f69bd2e15ceee547866f65e26b7ad |

Uppdatering 3: Nu har Kaspersky (SecureList) släppt en granskning också. Mycket intressant hur angriparna har bytt ut sina attack-kedjor löpande för att försvåra upptäckt och använt en hel del olika metoder såsom att använda en sårbarhet från 2010 i mjukvaran ProShow software: