Test av OnionShare 2

För cirka ett år sedan så skrev jag om OnionShare som gör att du kan dela filer anonymt över Tor-nätverket. Det har nu kommit en ny version som innehåller en mängd nyheter och förbättringar som jag tänkte kolla närmare på.

Den största och kanske mest intressanta nyheten i OnionShare version 2 är att du nu kan ta emot filer. Du kan alltså starta upp en anonym webbserver på Tor-nätverket som kan ta emot filer från en eller flera personer. Den som skickar filer till dig kan exempelvis använda sig av Tor Browser.

OnionShare stödjer nu även nästa generations .onion-adresser även kallat v3 där SHA1/DH/RSA1024 är utbytt mot SHA3/ed25519/curve25519 samt andra säkerhetshöjande åtgärder.

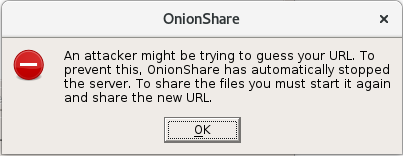

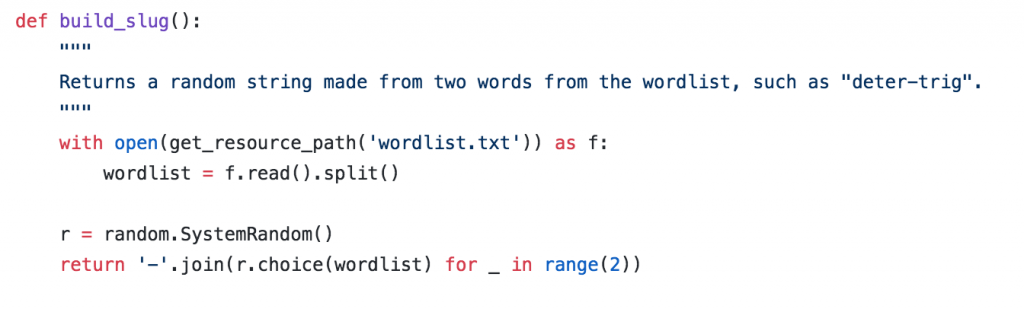

Som standard när du delar ut filer så förutom .onion-adressen som temporärt genereras så genereras även en url-slug som består av 2 ord diceware (obligatorisk xkcd-länk). För att ingen ska kunna forcera dessa två ord så fanns det en räknare som kontrollerade hur många 404-not found som anropats.

Om denna räknare var mer än 20 st felaktiga URL:er (404:or) så stängdes utdelningen ner, och just detta kan vara ett problem om du har en utdelning som många ska kunna ta del av. Säg att du vill exempelvis vill dela något offentligt på Twitter utan att webbservern stänger ner. Därför finns det nu stöd för publika fildelningar, eller offentligt läge. Då stängs denna funktion av som stänger ner webbservern vid för många 404:or.

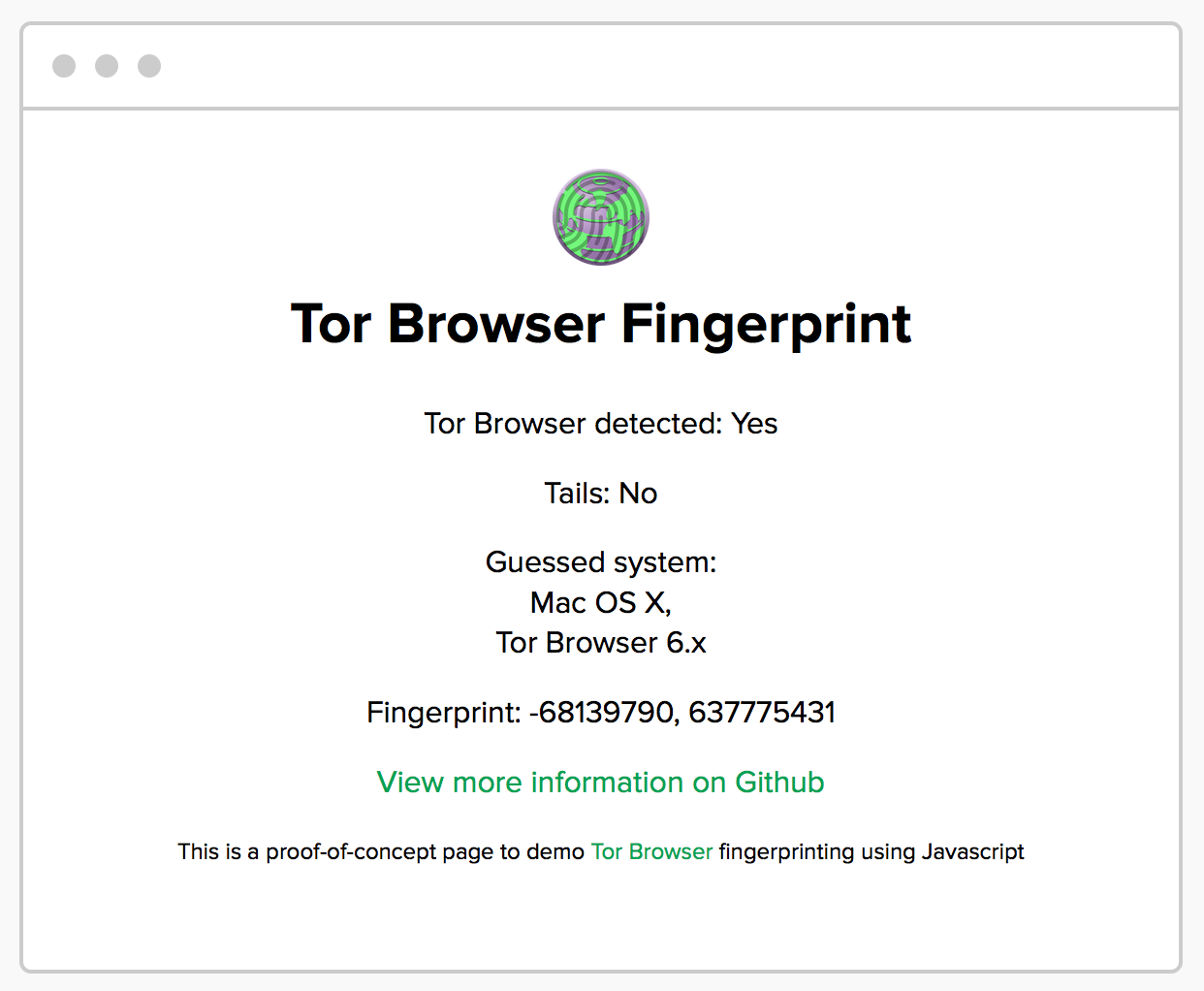

OnionShare finns nu också översatt till 12 språk där ett av dessa språk är svenska. OnionShare stödjer inte https, men det gör inte så mycket eftersom Tor är end-to-end krypterat så länge trafiken håller sig inom nätverket och inte går ut via en exit-nod.

Än så länge finns inte OnionShare version 2 med i Tails, men det kommer nog så småningom. Värt att notera är att OnionShare inte ska ses som ett alternativ till SecureDrop, även om du kan köra OnionShare headless.

OnionShare är utvecklat i Python och använder sig av webbramverket Flask.

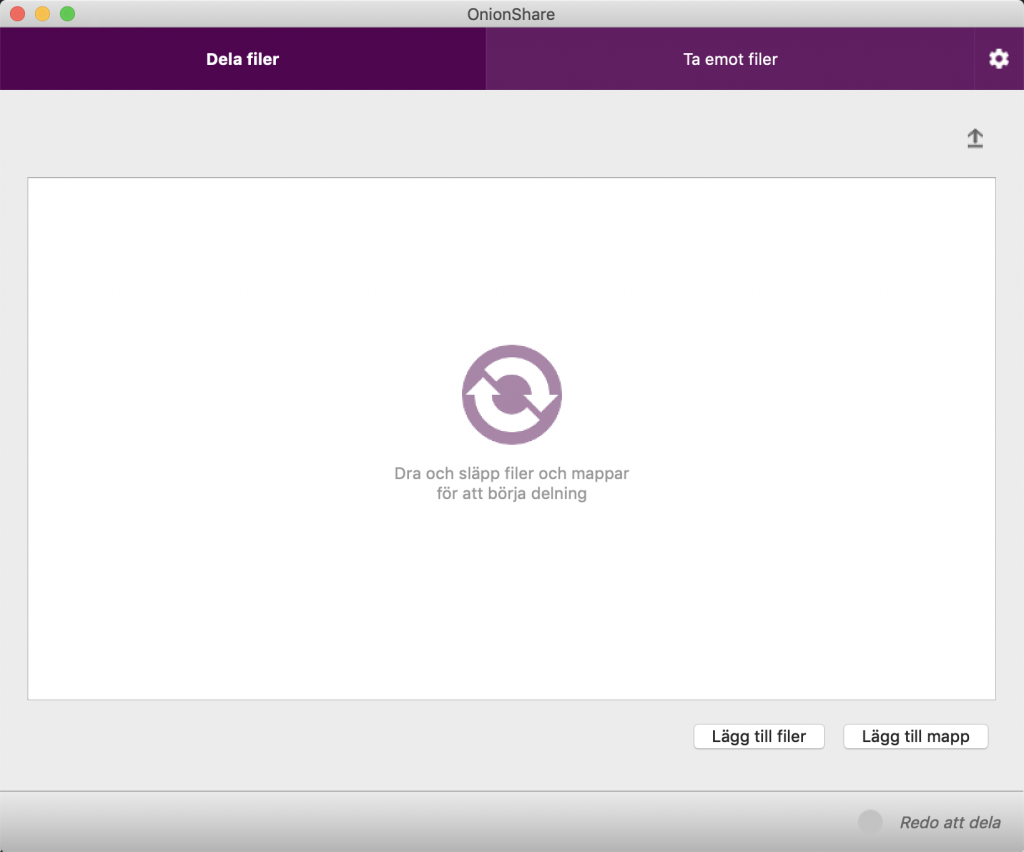

Så här ser OnionShare 2 ut på macOS och på svenska vid en uppstart:

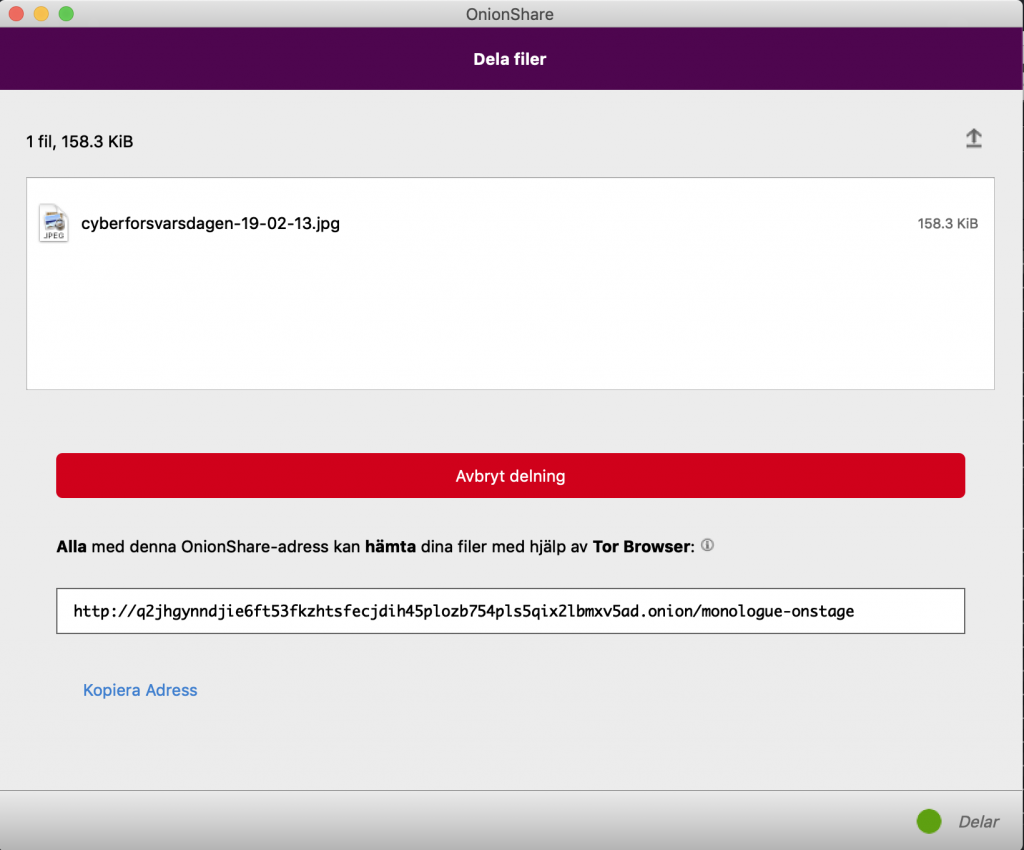

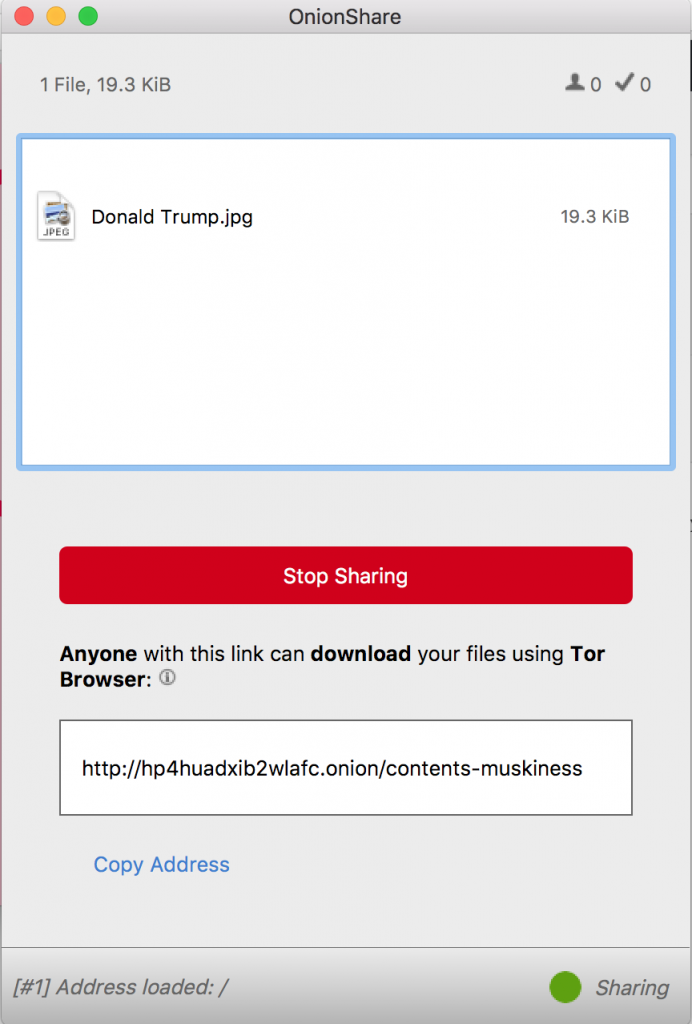

Väljer jag sedan att dela ut en fil så ser det ut enligt följande:

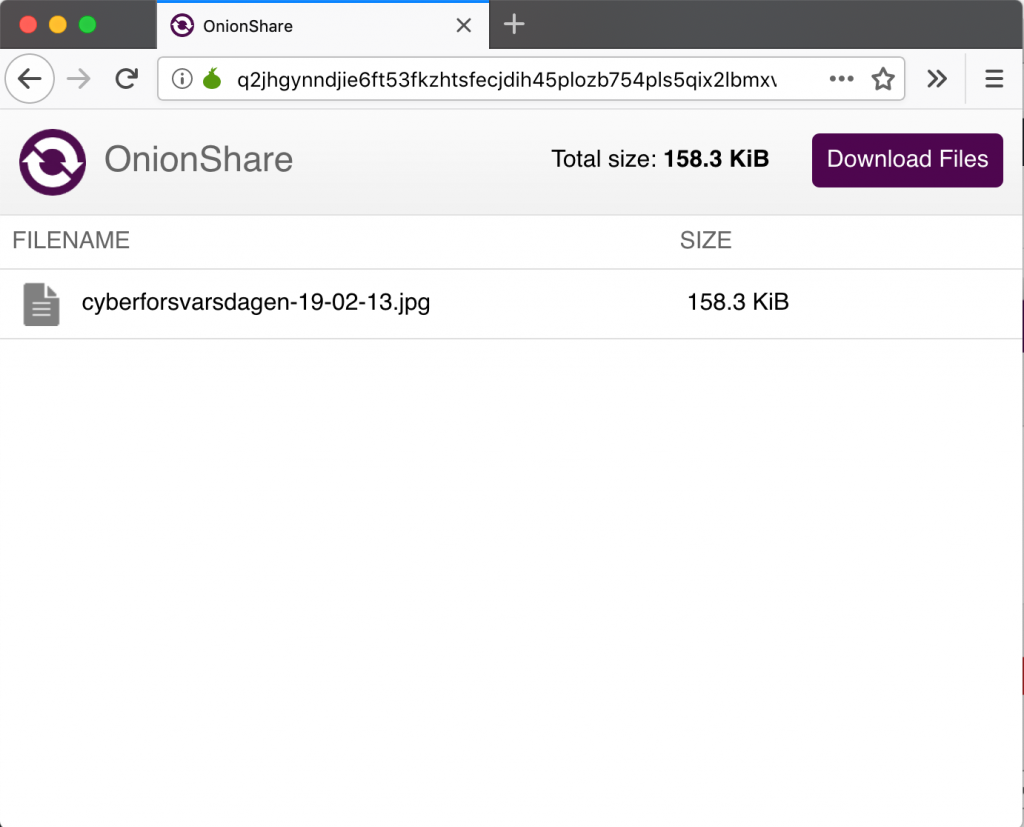

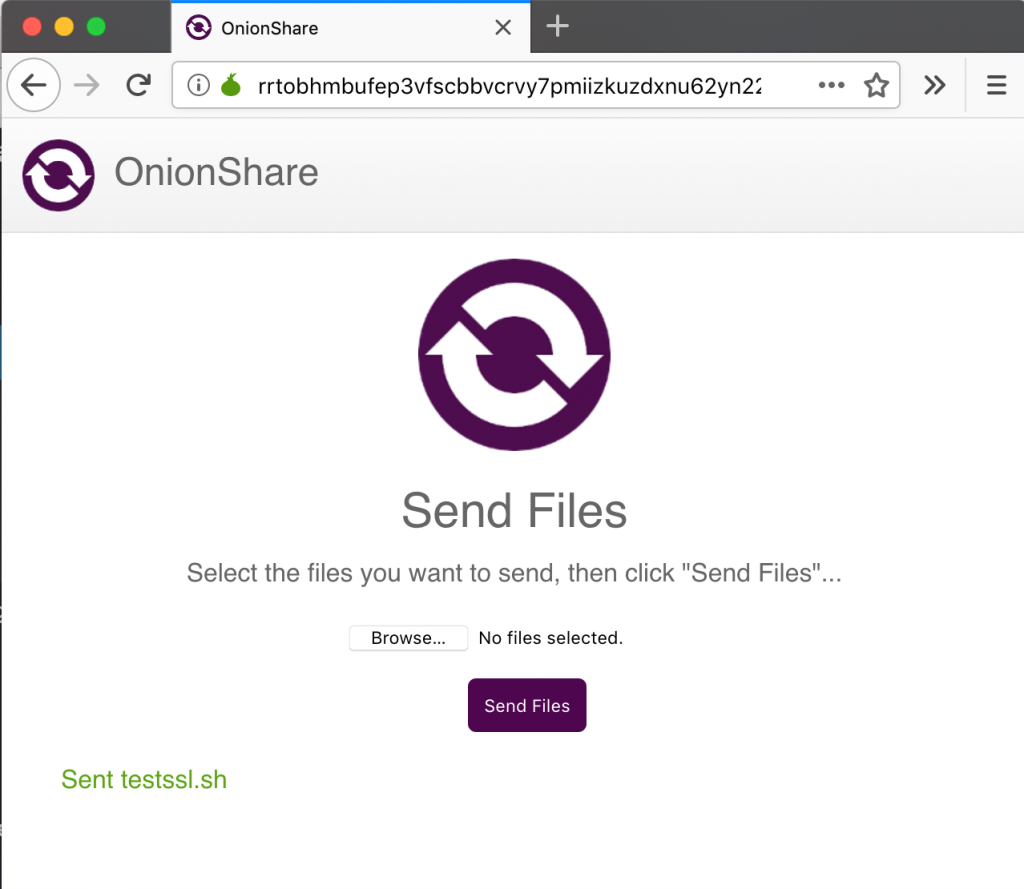

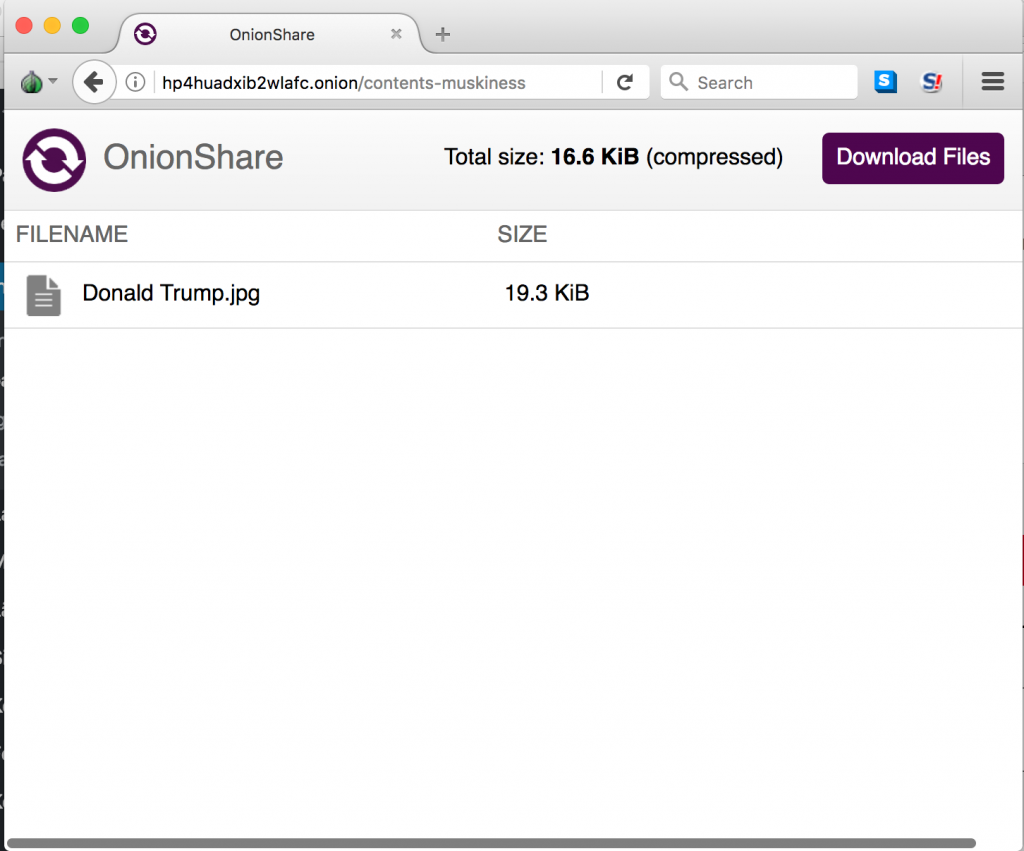

Och för den som besöker ovan URL med Tor Browser så ser det ut så här:

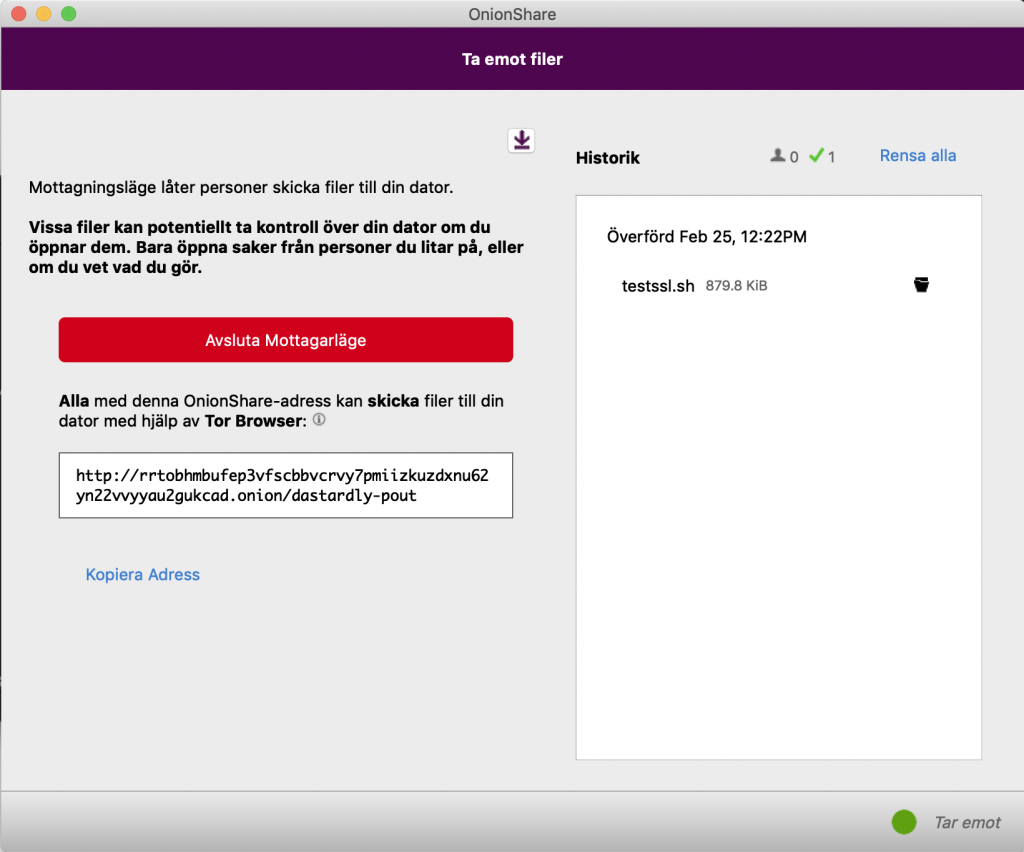

När du startar upp en anonym mottagningstjänst för filer ser det ut så här efter jag tagit emot testssl.sh:

Och för den som laddar upp filer via Tor Browser ser det ut så här:

Därför är det nu bra att det säkra och anonyma operativsystemet

Därför är det nu bra att det säkra och anonyma operativsystemet

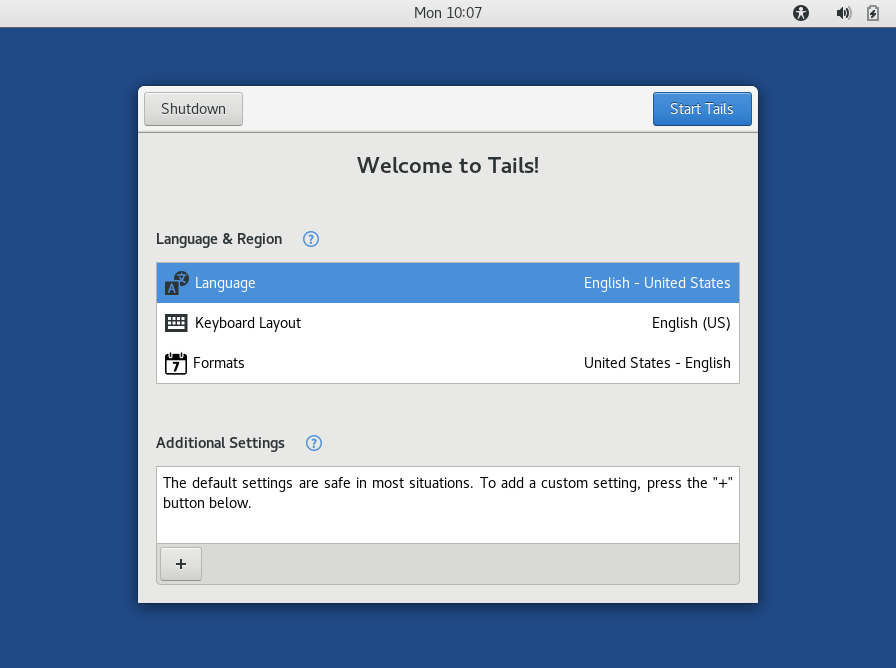

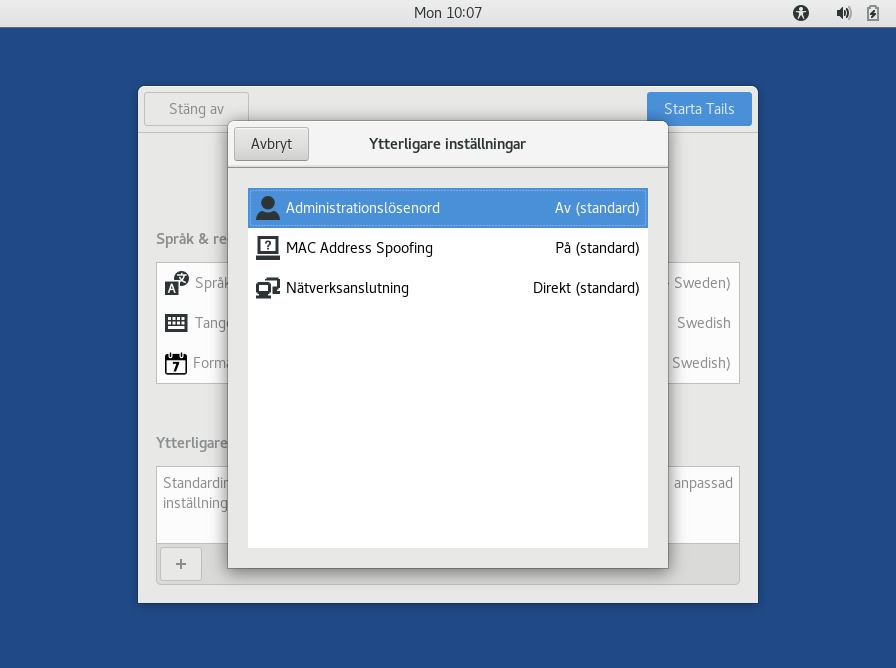

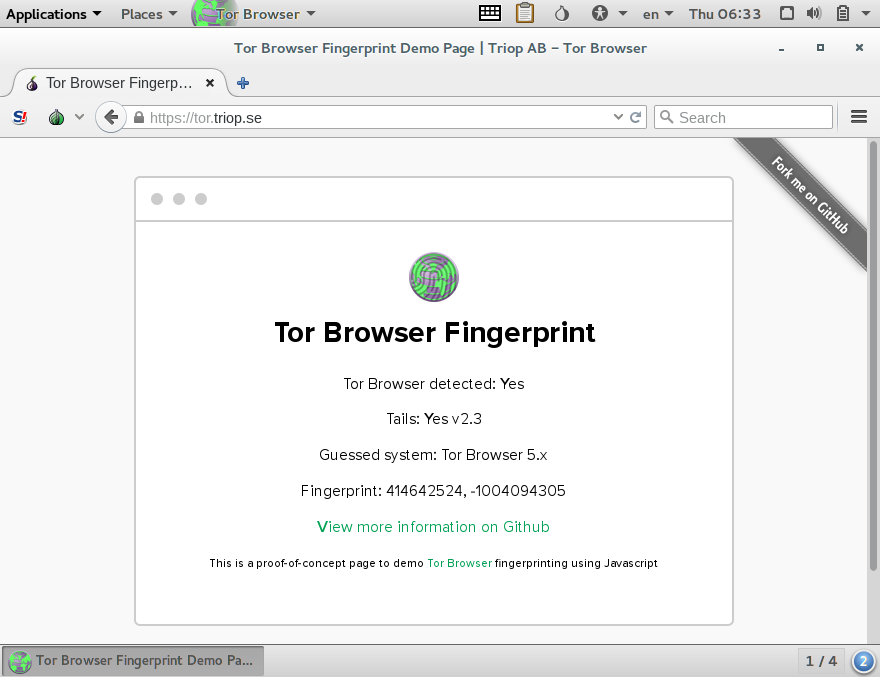

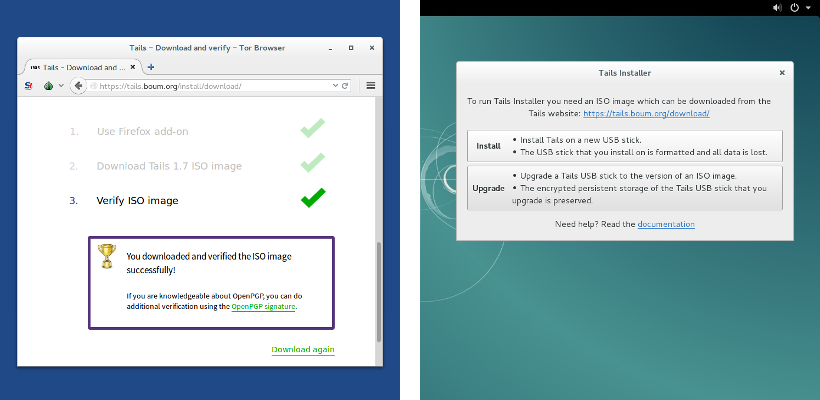

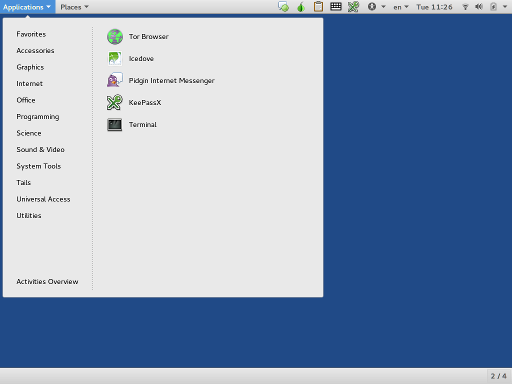

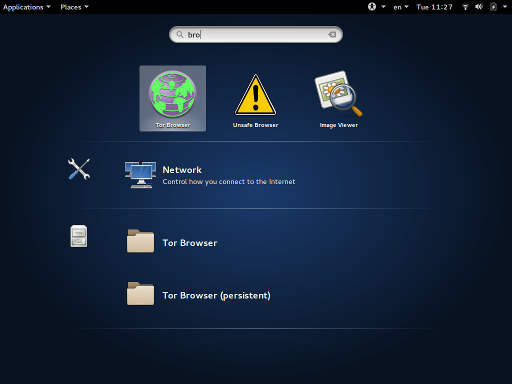

Det anonyma och säkra operativsystemet Tails har nu släppts i version 1.7. Nyheter är bl.a. att E-postprogram håller på att övergå från

Det anonyma och säkra operativsystemet Tails har nu släppts i version 1.7. Nyheter är bl.a. att E-postprogram håller på att övergå från  För att öka stödet gällande kryptovalutor så är nu även

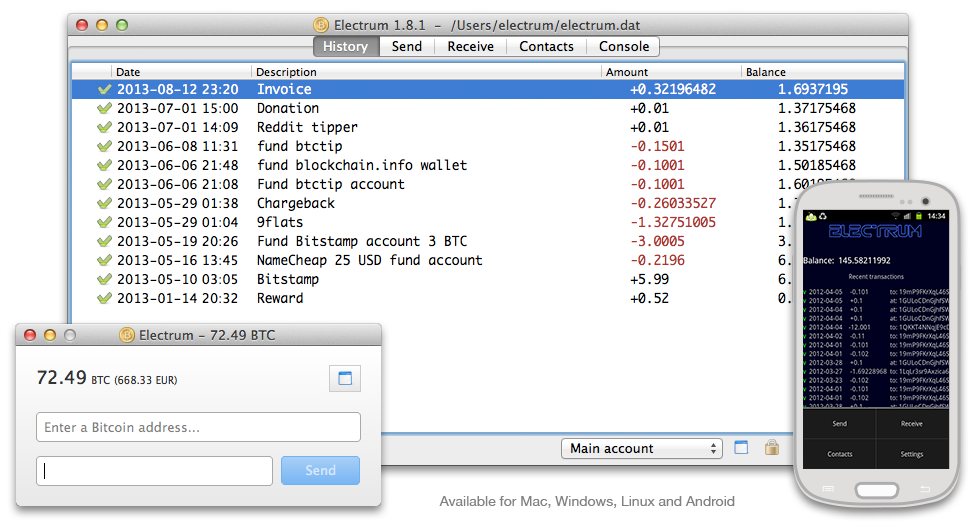

För att öka stödet gällande kryptovalutor så är nu även