Kommande allvarlig sårbarhet

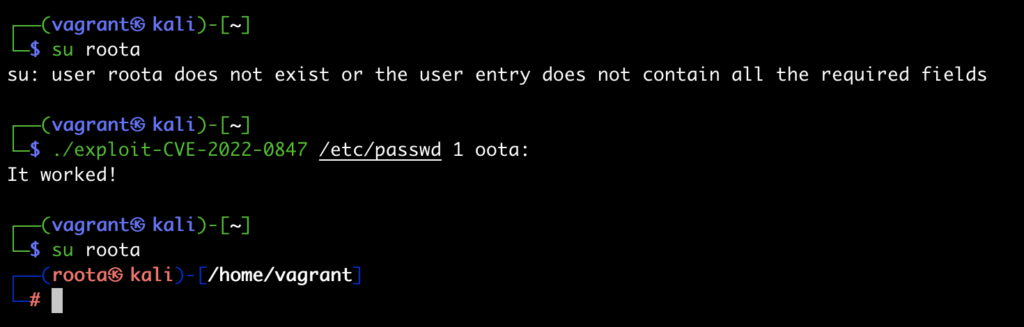

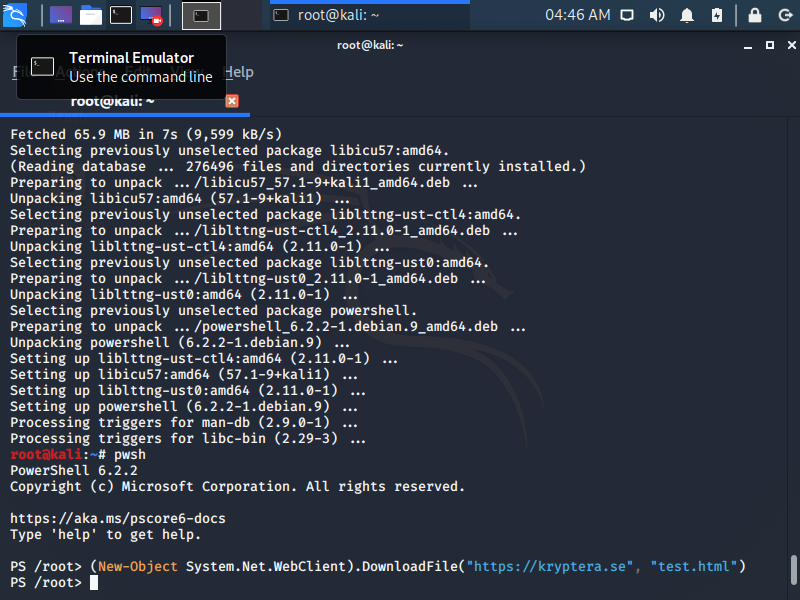

Uppdatering: Sårbarheten (sårbarheterna) är nu officiell och den återfinnes i CUPS. CUPS används för att hanter utskrifter. Läs mer på Simones blogg här men kontentan är att för den allvarligaste så behövs det enbart UDP-paket mot 631 där cups-browsed återfinnes. PoC återfinnes även här.

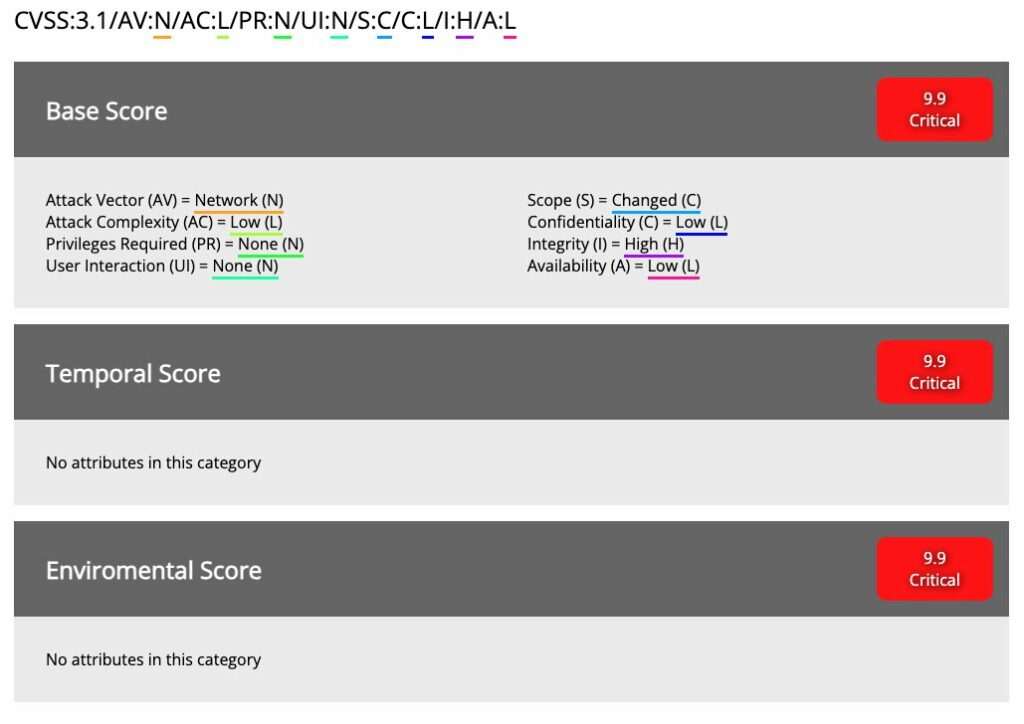

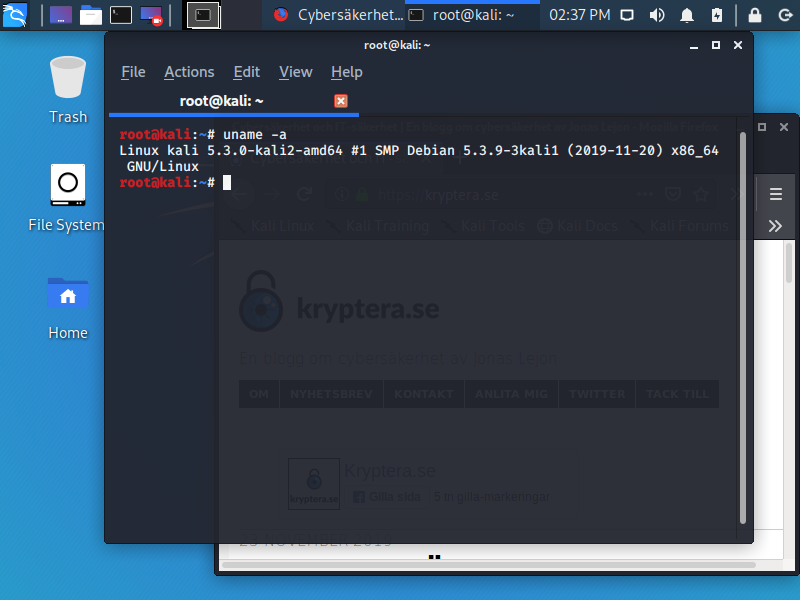

En säkerhetsforskare vid namn Simone Margaritelli (evilsocket) har på X (föredetta Twitter) skrivit att han identifierat en sårbarhet som fått CVSS score på hela 9.9 och påverkar majoriteten av all Linux-baserade operativsystem samt FreeBSD. Huruvida andra BSD OS såsom OpenBSD är sårbart, är oklart just nu.

Det har spekulerats en hel del var sårbarheten ligger bl.a. för att en ny version av OpenSSH släpptes precis som bl.a åtgärdar en del pre-auth prylar samt tar bort stöd för DSA i större utsträckning.

Datum som gäller framöver för denna sårbarhet:

- September 30: Information på Openwall security mailing list.

- Oktober 6: Full public disclosure

Observera att det fortfarande är oklart gällande omfattningen av denna sårbarhet.

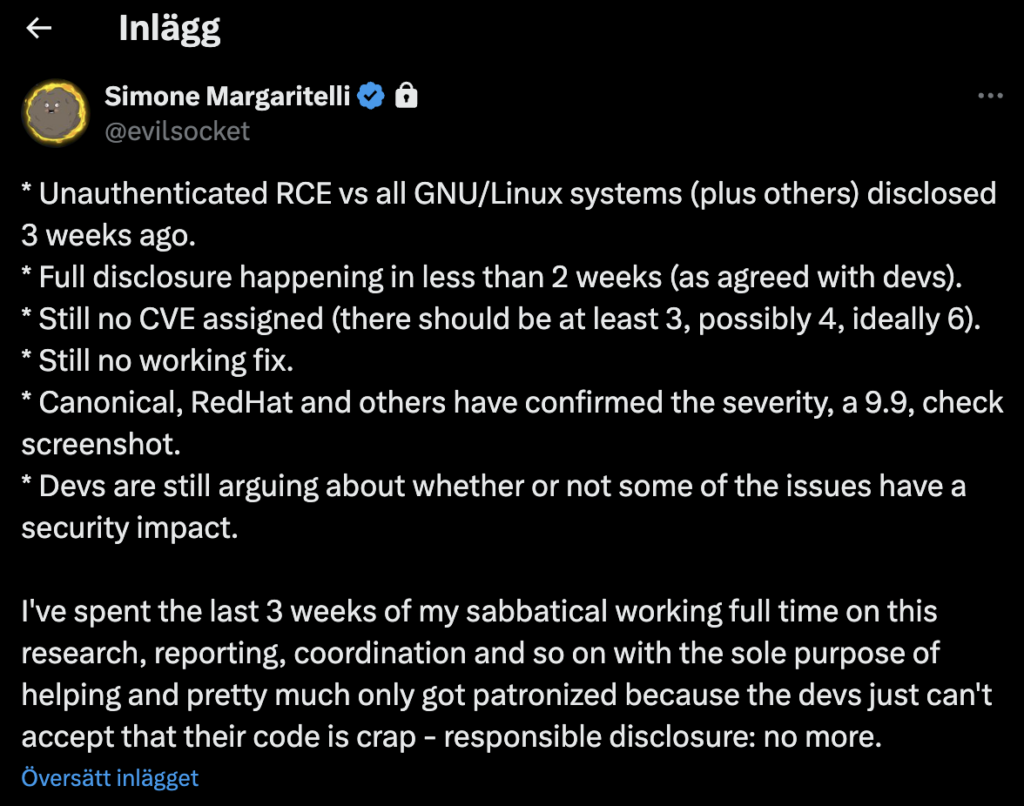

Uppdatering: Evilsocket har nu stängt sin X-profil, här återfinns skärmdump av inlägget:

VPN Tunnel är en benämning på där en klient kopplar upp sig krypterat eller okrypterat mot en server. VPN står för Virtual Private Network (virtuellt privat nätverk).

VPN Tunnel är en benämning på där en klient kopplar upp sig krypterat eller okrypterat mot en server. VPN står för Virtual Private Network (virtuellt privat nätverk).