Så skapar du en digital sprängkista

Inom det militära har sprängkistor eller sprängtunnlar används för att i händelse av att främmande makt får övertag så ska det vara möjligt att förstöra exempelvis egen hamn eller bro på ett snabbt och effektivt sätt. Detta så att ej främmande makt kan nyttja hamnen eller bron för sin egna stridskraft.

Cornucopia skriver:

Skatteverkets data över inkomster, bankernas transaktionsdata, sjukvårdens journalsystem, partiernas medlemsdatabaser, tidningsredaktionernas e-post osv är alla utmärkta personregister för en ockupationsmakt att ta kontroll över. För att inte tala om svenskarnas e-postlådor. Eller Facebooks serverhallar.

Att använda sig av digitala sprängkistor eller kill-switch är något som nu är aktuellt inom cyberkrigsföring. För det är så att vi samlar på oss allt mer digital information som vi eventuellt snabbt behöver radera. Men hur raderar man stora mängder data på ett snabbt och effektivt sätt? Är det med hjälp av 8 gångers överskriving av hårddisken eller med elektromagnetisk puls (EMP)?

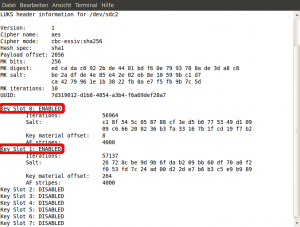

Förvisso så är båda alternativen ovan intressanta men bör användas tillsammans med en annan teknik. Nämligen att förstöra huvudnycklar till en krypterad hårddisk, och denna teknik finns och är implementerad i LUKS som ”nuke patch”. Det är ungefär på samma sätt som informationen raderas i din iPhone när du väljer att göra en fabriksåterställning.

För att aktivera panikläget och därmed radera krypteringsnycklarna så kan du använda dig av ett speciellt lösenord som du ställer in med:

# cryptsetup luksAddNuke /dev/sda5 Enter any existing passphrase: (existing password) Enter new passphrase for key slot: (set the nuke password)

För säker radering titta även ATA Secure Erase samt kommandot luksErase. Vi skrev även 2012 om DBAN som kan användas för att radera data.

Svenska operatörer sparar i många fall trafikdata under flera år. Effekten blir att det är fritt fram för myndigheter – eller i värsta fall främmande makt – att botanisera bland känsliga uppgifter. Syftet med en ”kill switch”-rutin måste vara att i ett nödläge kunna genomföra ett slags digital sprängning som förstör data och skyddar medborgarna.

Skriver Jon Karlung. Läs även hela debattinlägget till SvD från Bahnhofs VD Jon Karlung om behovet av digitala sprängkistor här. Intressant också hur Bahnhof väljer att tekniskt implementera sina sprängkistor.

Uppdatering: Glöm inte heller att information eventuellt kan återskapas med hjälp av loggfiler eller backuper.