10 rekommenderade åtgärder gällande WannaCrypt (Wcrypt)

Uppdatering: Gentilkiwi har släppt en WannaCrypt-decryptor här, men du måste ha den privata nyckeln från exempelvis en minnesdump.

Här följer en lista på det som är bra att tänka på när det gäller WannaCrypt/WCrypt.

- Patcha samtliga system, specifikt ms17-010. Stäng av SMBv1, samt så har MS även släppt patchar till EOL-system såsom Windows XP.

- Vid detekterad infektion: Koppla bort enheten från nätverket, gör en minnesdump samt avspegling av hårddisken och gör en ny installation av Windows. Spegelbilden kan eventuellt användas senare till att återställa filer.

- Se till att det finns offline-backups. Och testa regelbundet att göra återställningar

- Stöd aldrig de kriminellas affärsplaner genom att betala.

- Se över Er BYOD-policy. Infekterad enheter kan anslutas till nätverket via VPN, Wifi eller andra sätt.

- Se till att blockera scripts, makro-filer, exekverbara filer etc i web-gateways samt E-mail gateways

- Blockera portarna 139 och 445 i brandväggar

- Se till att användare och administratörer har så låga behörigheter som möjligt

- Om inte har en incidenthanteringsplan. Upprätta en nu

- Informera all personal generellt om ransomware samt ovan punkter

Många av ovan rekommendationer gäller även andra typer av ransomware och således ej enbart WannaCrypt.

Minst två olika nya varianter av WannaCrypt har observerats inom de senaste dygnen. Bl.a. helt utan den ”kill-switch” domän som rapporterats om, som troligtvis används för att detektera om den skadliga koden går i en sandlåda.

Kan även rekommendera CERT-EU:s skrivelse som hittas här.

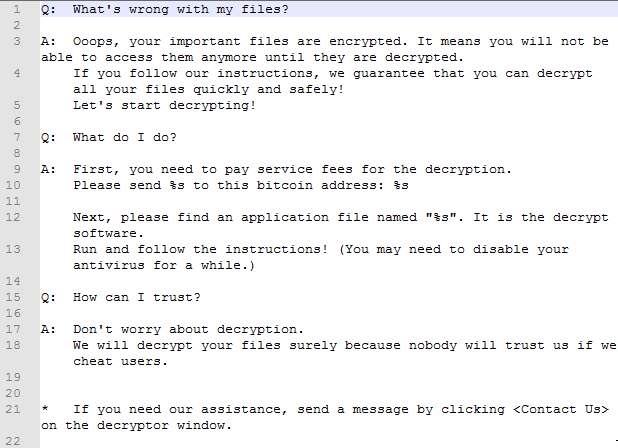

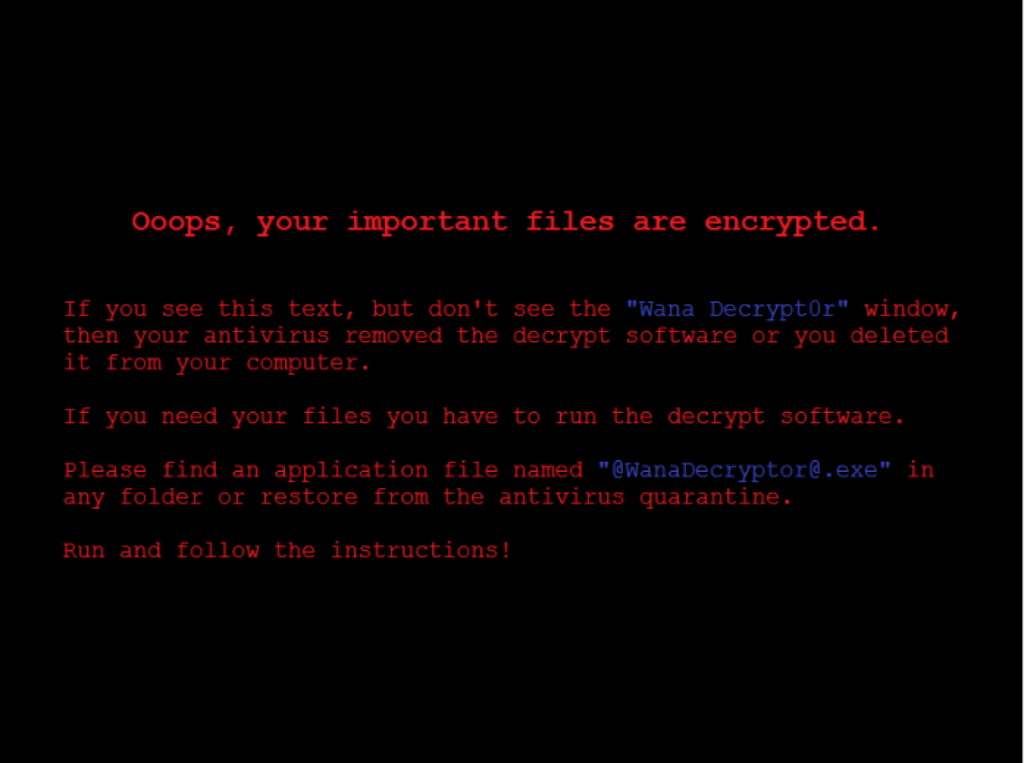

Meddelande till den som blir infekterad:

Bakgrundsbilden ändras till följande:

3 comments