Så blir du anonym med hjälp av OPSEC

För att hålla sig anonym på internet så finns det olika nivåer. Först och främst så avgörs dina tekniska metoder för att bibehålla anonymitet utifrån den aktör som du vill hålla dig anonym för: Är det din fru, underrättelsetjänst eller din internetleverantör?

Alla olika nivåer av anonymitet kräver åtgärder av olika slag. För att ge ett exempel: Att använda sig av PGP skyddar exempelvis inte vem som kommunicerar med vem eller hur mycket ni kommunicerar.

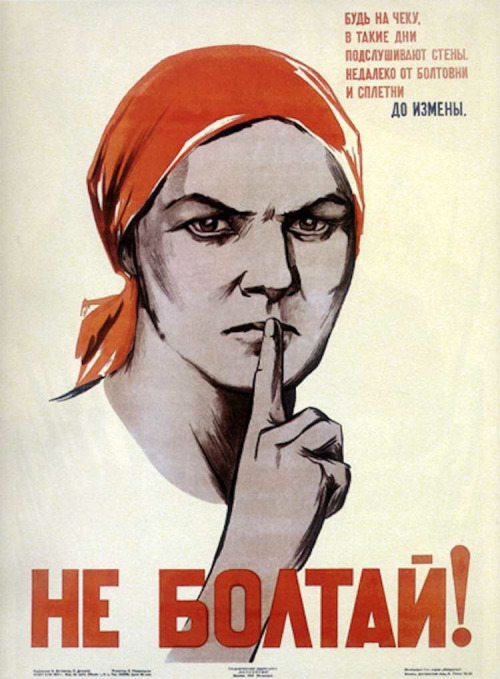

OPSEC är förkortningen för operationssekretess och används främst inom militära sammanhang men förekommer nu även civilt. Generellt gäller att du funderar igenom samtliga steg och eventuella spår du kan lämna efter dig i förhand. Bygg upp en plan och tänk igenom samtliga moment.

Burner-phones eller mobiltelefoner som enbart används en eller två gånger för ett specifik syfte är också något som ökar i populäritet. Även att tänka på är att inte sticka ut i mängden: För några år sedan så bombhotade en elev i USA sin skola via Tor. Det visade sig dock att eleven den enda på skolan som använde sig av Tor när loggar analyserades i efterhand.

Så tänk igenom följande:

- Vem kommunicerar du med

- Hur ofta kommunicerar ni

- Vad kommunicerar ni

- Vad lämnar ni för spår

- Vem kan vara intresserad av ovan

Personas eller fiktiva identiteter

Att skapa en ny temporär identitet som enbart används för operationen eller det enskilda syftet kan vara av god sed. Undvik dock för unika namn eller annat som kan kopplas till dig personligen såsom lösenord, adress, väder, företag eller liknande. Ett namn eller E-post som inte sticker ut i mängden kan vara att föredra om kommunikationen kräver E-post.

Vanor är också av ondo, använd exempelvis inte in på ditt egna Facebook-konto under tiden då du använder en persona eller var vaksam på vad du använder Google eller andra tjänster till. Vanliga slarvfel i skrift eller unika slangord kan stärka kopplingar mellan dig och din persona.

Tails

Det vore tjänstefel att inte omnämna operativsystemet Tails i en sådan här guide. Tails laddar du ner gratis och bränner ut till CD-skiva som du sedan startar upp din dator på. Tails är ett uppsäkrat och anonymt operativsystem som innehåller en mängd verktyg såsom ordbehandlare, chatt, webbläsare och E-postprogram.

Tails och Tor går också hand i hand då detta finns förinstallerat. Se dock till att du har en ny och fräsch version av Tails eftersom det släpps nya säkerhetsuppdateringar nästan varje månad.

Tor och VPN

Tor och VPN

Att använda Tor för att anonymisera sin kommunikation är så klart bra men tänk även på att detta sticker ut, precis som VPN. Båda Tor och VPN:er har sina för och nackdelar, när det gäller VPN så har du troligtvis ett utbyte av pengar. Försök att alltid använda End-to-end kryptering över VPN och Tor.

För att undvika att gå ut via en Tor exit-nod så kan du exempelvis surfa direkt till https://facebookcorewwwi.onion/ när du surfar via Tor Browser.

Vissa ”anonyma” VPN-leverantörer är mer eller mindre kända för att läcka information. Och ska du betala för din VPN-tjänst så föredra att använda Bitcoin som betalningsmedel som exempelvis OVPN-stödjer.

Radera information

Att slutligen radera information efter uppdraget är slutfört (eller löpande) är inte alltid lätt, för information kan automatiskt säkerhetskopieras eller lagras på externa medier. Meta-data kan läcka ut (tidsstämplar, GPS-information etc) och säker överskrivning tar lång tid. Överväg att använda en digital sprängkista som går snabbare men är inte lika säkert.

Läs på om ämnet

Det är så klart viktigt att läsa på innan, men tänk också på att det i sig lämnar spår. IIS har en mängd bra guider såsom Digitalt självförsvar – en introduktion.

Video från Hack in the Box 2012: OPSEC: Because Jail is for wuftpd

Att vara anonym kan ta otroliga resurser i form av tid och pengar och du kommer att göra misstag förr eller senare.

3 comments