Bakdörr placerad i lösenordshanterare

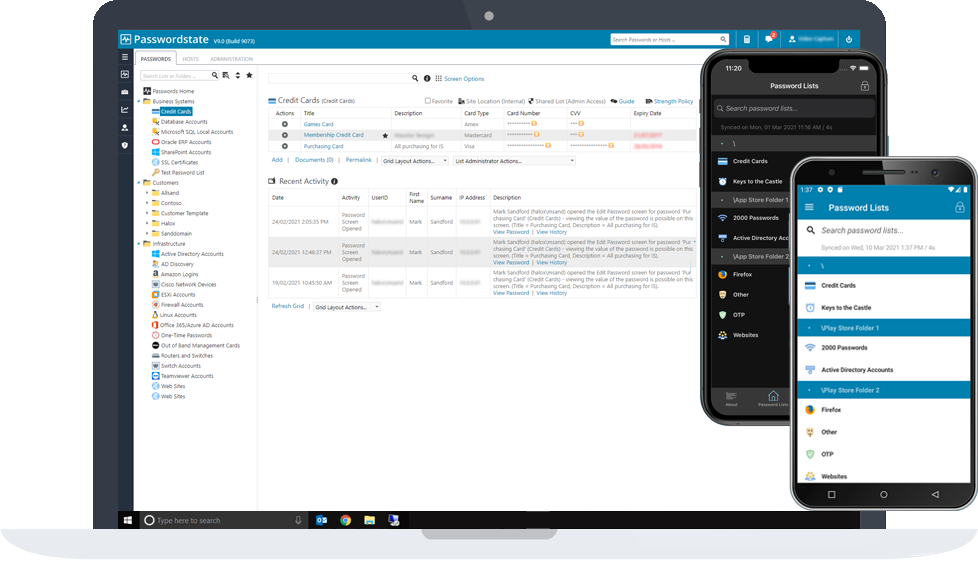

En intressant supply chain-attack har genomförts mot lösenordshanteraren Passwordstate från företaget click studios. Under två dagar så tillhandahölls en uppdateringsfil till lösenordshanteraren vid namn Passwordstate_upgrade.zip som också innehöll en liten bakdörr i en modifierad Moserware.SecretSplitter.dll-fil.

Denna bakdörr laddade enbart ner en second stage payload som var krypterad med AES och en statisk nyckel som var f4f15dddc3ba10dd443493a2a8a526b0.

Det danska cybersäkerhetsföretaget CSIS som identifierade bakdörren meddelar att de ej lyckats att ladda ner den andra delen av bakdörren initialt. Men igår så lyckades någon hitta den andra delen och genomfört reverse-egineering på även denna del. Och kanske inte föga förvånande så exfiltrerade denna andra del hela lösenordslistan samt datornamnet, användarnamnet och windows-domänen (källa).

Click studios uppger att de har 29000 kunder och har även släppt en incident managament advisory som du kan läsa här (pdf). Denna advisory uppger att du bör kontrollera katalogen c:\inetpub\passwordstate\bin\ och om filen moserware.secretsplitter.dll som ligger där är 65kb så bör du byta alla lösenord i hela databasen. Checksumman för filen med bakdörren är 84f045726547e0993857a12992ce54c4 (virustotal).

Denna attack påminner även en hel del om en attack som jag gjorde ett demo på 2015:

2 comments