Intel åtgärdar 77 säkerhetsbrister

Intel gick nyligen ut med en mängd olika säkerhetsrelaterade uppdateringar som totalt berör 77 identifierade säkerhetsbrister. Dock är inte alla helt enkla att patcha och har gjort att flertalet operativsystem såsom FreeBSD släppt patchar för microcode. Minst en av buggarna är liknande Spectre och Meltdown som släpptes i Januari 2018.

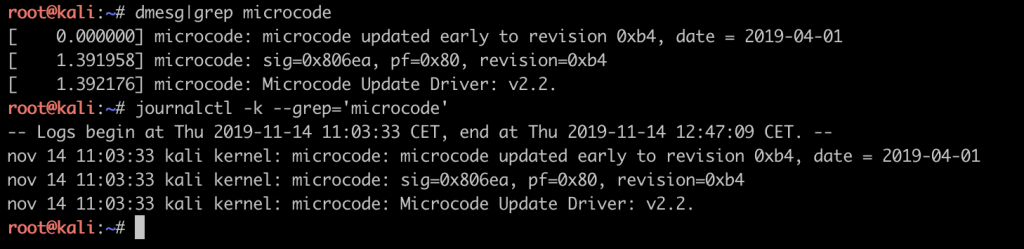

Kör du Linux kan du se vilken version du har genom att köra något av följande kommandon:

Uppdateringar ska sedan installeras per automatik via paketet intel-microcode vid apt update.

Den sårbarhet med högst CVSS-score är CVE-2019-0169 med ett score på 9,6 som är kritiskt. Just den buggen är en remote heap-overflow som återfinnes i Intel CSME.

Hela listan med buggar som Intel åtgärdar:

| Advisory ID | Title | Internally Found | CVSS Range |

| INTEL-SA-00241 | Intel® CSME, Intel® SPS, Intel® TXE, Intel® AMT, Intel® PTT and Intel® DAL Advisory | 22 of 24 | 2.3 – 9.6 |

| INTEL-SA-00313 | Intel® BMC Advisory | 12 of 12 | 3.7 – 9.0 |

| INTEL-SA-00255 | Intel® Ethernet 700 Series Controllers Advisory | 10 of 11 | 5.6 – 8.8 |

| INTEL-SA-00242 | Intel® Graphics Driver for Windows* Advisory | 5 of 8 | 4.0 – 8.8 |

| INTEL-SA-00287 | Intel® WIFI Drivers and Intel® PROSet/Wireless WiFi Software extension DLL Advisory | 3 of 3 | 8.2 – 8.7 |

| INTEL-SA-00288 | Intel® PROSet/Wireless WiFi Software Security Advisory | 3 of 3 | 5.3 – 8.5 |

| INTEL-SA-00220 | Intel® SGX and TXT Advisory | 2 of 2 | 8.2 – 8.2 |

| INTEL-SA-00240 | Intel® CPU Security Advisory | 2 of 2 | 7.5 – 8.2 |

| INTEL-SA-00293 | Intel® SGX Advisory | 1 of 2 | 7.0 – 7.8 |

| INTEL-SA-00280 | IPU UEFI Advisory | 1 of 2 | 7.5 – 7.5 |

| INTEL-SA-00309 | Nuvoton* CIR Driver for Windows® 8 for Intel® NUC Advisory | 0 of 1 | 6.7 |

| INTEL-SA-00210 | Intel® Processor Machine Check Error Advisory | 1 of 1 | 6.5 |

| INTEL-SA-00260 | Intel® Processor Graphics Update Advisory | 1 of 1 | 6.5 |

| INTEL-SA-00270 | TSX Transaction Asynchronous Abort Advisory | 0 of 1 | 6.5 |

| INTEL-SA-00164 | Intel® TXT Advisory | 1 of 1 | 6.0 |

| INTEL-SA-00219 | Intel® SGX with Intel® Processor Graphics Update Advisory | 1 of 1 | 6.0 |

| INTEL-SA-00254 | Intel® SMM Advisory | 1 of 1 | 6.0 |

| INTEL-SA-00271 | Intel® Xeon® Scalable Processors Voltage Setting Modulation Advisory | 1 of 1 | 5.8 |

Se denna sida för mer information: https://blogs.intel.com/technology/2019/11/ipas-november-2019-intel-platform-update-ipu/

Av de 77 säkerhetsbristerna som åtgärdats så har 10 st identifierats av externa personer som är följande:

- Daniel Moghimi och Berk Sunar från Worcester Polytechnic Institute

- Thomas Eisenbarth från University of Lubeck

- Nadia Heninger från University of California

- Leon Nilges från n0xius

- Jesse Michael från Eclypsium