Intressant metod för att lägga in bakdörrar i Windows: WMI

Cyberattacker där angriparen nyttjar Windows Management Instrumentation (WMI) ökar successivt visar nya rapporter från antivirus-företag. Administratörsbehörigheter är nödvändiga för att installera en bakdörr via WMI men dessa bakdörrar är desto svårare att upptäcka.

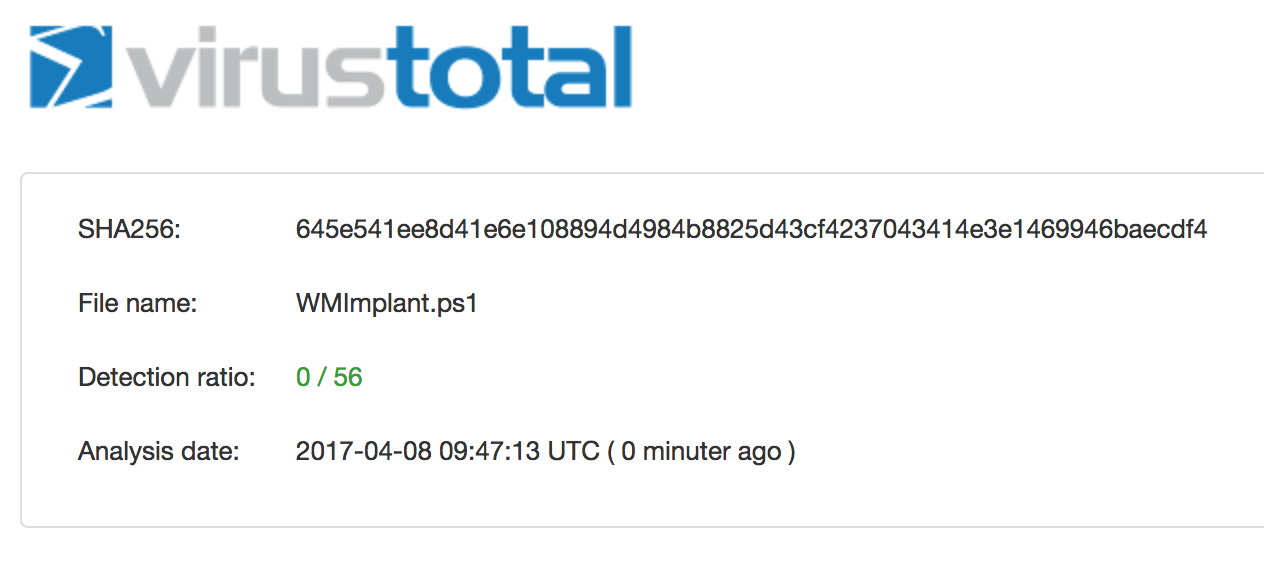

Tittar vi på detektion när det gäller WMImplant.ps1 som är ett av flertalet implantat (bakdörr) utvecklat av Chris Tuncer så är antivirus-detektioner lika med noll i dagsläget påvisar VirusTotal:

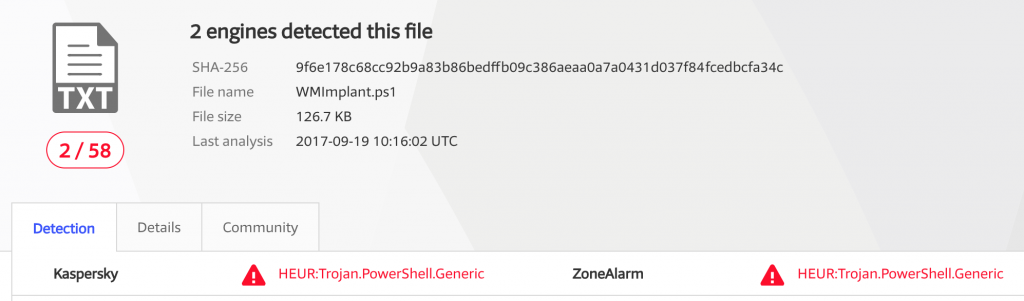

Uppdatering: Sedan jag först skrev detta inlägg i April så kan nu Kaspersky och ZoneAlarm detektera WMImplant:

Det är även möjligt att lägga in en WMI-bakdörr direkt via Metasploit och powershell_import-kommandot (om du kör load powershell först). Då spelar inte antivirus-mjukvarans förmåga att upptäcka den statiska filen någon större roll.

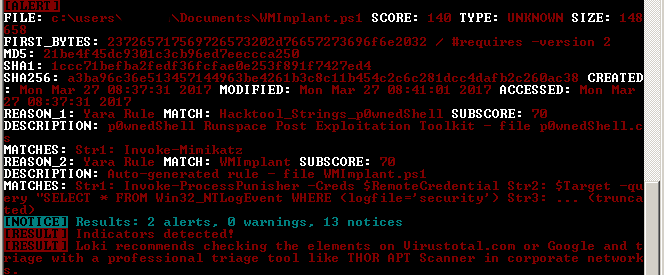

Den som följer denna bloggen vet även att jag gillar open-source IOC-scannern Loki som har två signaturer som följer med som standard och kan detektera WMImplant:

Tittar vi historiskt när det gäller cyberattacker så förekommer WMI vid attacker såsom Stuxnet och Ghost. Även höll Matt Graeber en presentation vid konferensen BlackHat 2015 om WMI_Backdoor som länkas ovan.

Loggning av WMI-attacker

Den senaste uppdateringen av Sysmon 6.10 från Windows Sysinternals innehåller möjligheten att logga WMI-filter och konsumenter som installeras exempelvis:

This update to Sysmon, a background monitor that records activity to the event log for use in security incident detection and forensics, adds monitoring of WMI filters and consumers, an autostart mechanism commonly used by malware, and fixes a bug in image load filtering.

Detektion av WMI-attacker

Om du misstänker en attack där WMI varit inblandad eller om du utför Threat Hunting så är det viktigt att i efterhand söka upp spår efter intrång eller implantat.

Standard så loggar inte Windows WMI-event utan detta måste slås på manuellt med något som kallas för WMI Tracing (beroende på Windows-version).

Du kan även använda wevtutil för att slå på trace-loggar på följande sätt:

wevtutil.exe sl Microsoft-Windows-WMI-Activity/Trace /e:true

Även är följande indikatorer intressant att titta närmare på:

wmiprsve.exe som startar upp powershell.exe och exekverar obfuskerade kommandon såsom:

- ’Get-C`hildItem’

- ’Get-C`ommand’

- ’DI`R’

- ’L`S’

- ’Child`Item’

- ’Inv`oke-Ex`pression’

- ’IE`X’

- ’G`CI’

- env:

- ’Co`mmand’

Samt:

<Anonymous Pipes> av PowerShell.exe