Mer information om Apple SSL-sårbarheten

Adam Langley på Google har nu på sin privata blogg skrivit lite mer om den sårbarhet som åtgärdades av Apple i går.

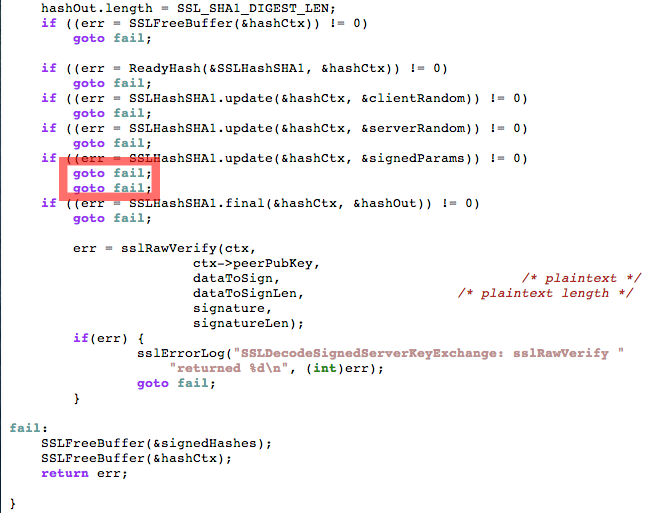

Buggen kan återfinnas på opensource.apple.com och ser ut enligt följande kod:

Spekulera kan man också göra huruvida denna bugg avsiktligen planterats där eller ej. Det har funnits i cirka 6 månder och påverkar allt som använder Apples SecureTransport samt påverkar DHE och ECDHE krypteringsmetoderna:

Spekulera kan man också göra huruvida denna bugg avsiktligen planterats där eller ej. Det har funnits i cirka 6 månder och påverkar allt som använder Apples SecureTransport samt påverkar DHE och ECDHE krypteringsmetoderna:

Så här beskriver Adam sårbarheten:

The server is saying “here’s the ephemeral key and here’s a signature, from my certificate, so you know that it’s from me”. Now, if the link between the ephemeral key and the certificate chain is broken, then everything falls apart. It’s possible to send a correct certificate chain to the client, but sign the handshake with the wrong private key, or not sign it at all! There’s no proof that the server possesses the private key matching the public key in its certificate.

Hur kan denna typ av felprogrammering eller bakdörr upptäckas? Manuell kodgranskning är en metod samt automatiserad granskning är en. I detta fall så återfinnes ett kodblock som aldrig kommer att exekveras och -Wall som kompilatorflagga tar ej detta, dock tar -Wunreachable-code detta fel.

Testa om din kod är sårbar genom att besöka följande URL:

https://www.imperialviolet.org:1266/

1 comments