Nordkorea angriper säkerhetsforskare

Googles grupp för avancerad säkerhetsforskning som går under namnet Threat Analysis Group (TAG) har precis släppt en nyhet gällande att fiktiva cybersäkerhetsforskare som angriper andra cybersäkerhetsforskare.

Kopplingar kan göras till Lazarus-grupperingen som har anslutningar till Nordkorea, visar bl.a på analys som Kaspersky och Google har genomfört.

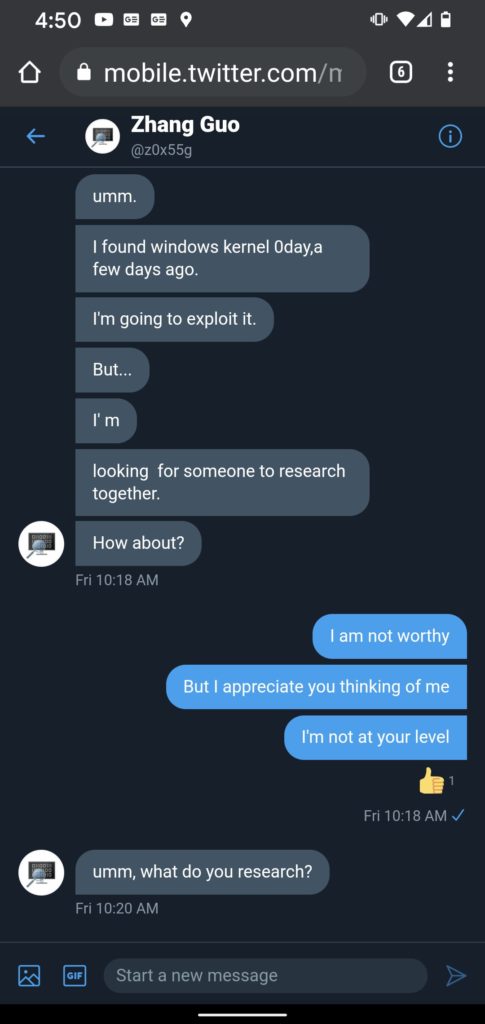

Första delen av attacken använder sig av social engineering och ett antal olika kanaler såsom Twitter, Keybase, LinkedIn, Discord och Telegram. En initial kontakt tas med målet där en fråga ställs om denne vill samarbeta gällande undersökning/utveckling av en ny sårbarhet. Då skickas sedan ett Visual Studio-projekt som innehåller en DLL med bakdörr samt kod som exekveras när projektet byggs (<PreBuildEvent>).

Enligt uppgift från Google så utnyttjas även en 0-dagars sårbarhet i Windows 10 och Chrome om besökaren går till bloggen blog.br0vvnn[.]io. Även denna blogg länkas vidare i chattarna på ovan sociala medier. Google har dock inte identifierat vilken sårbarhet som utnyttjas, men sägs vara CVE-2020-15994 som är en use-after-free i V8.

Jag tycker dock det låter konstigt att bränna 0-dagars för att angripa andra säkerhetsforskare, men kanske uppsidan är större. Och just moduset att angripa andra säkerhetspersoner har hänt många gånger förr, speciellt att exploits innehåller bakdörrar.

En av de som kontaktats är bl.a svenska Joel Eriksson:

Även så skriver Richard Johnson följande på Twitter:

”Update: I’ve recovered and decrypted registry keys holding config and neutered the service, I’m RE’ing the driver. I have confirmed with colleagues that only visiting the blog was enough to get popped via Chrome/Brave. I’ve confirmed my machine connected to their C&C many times.”

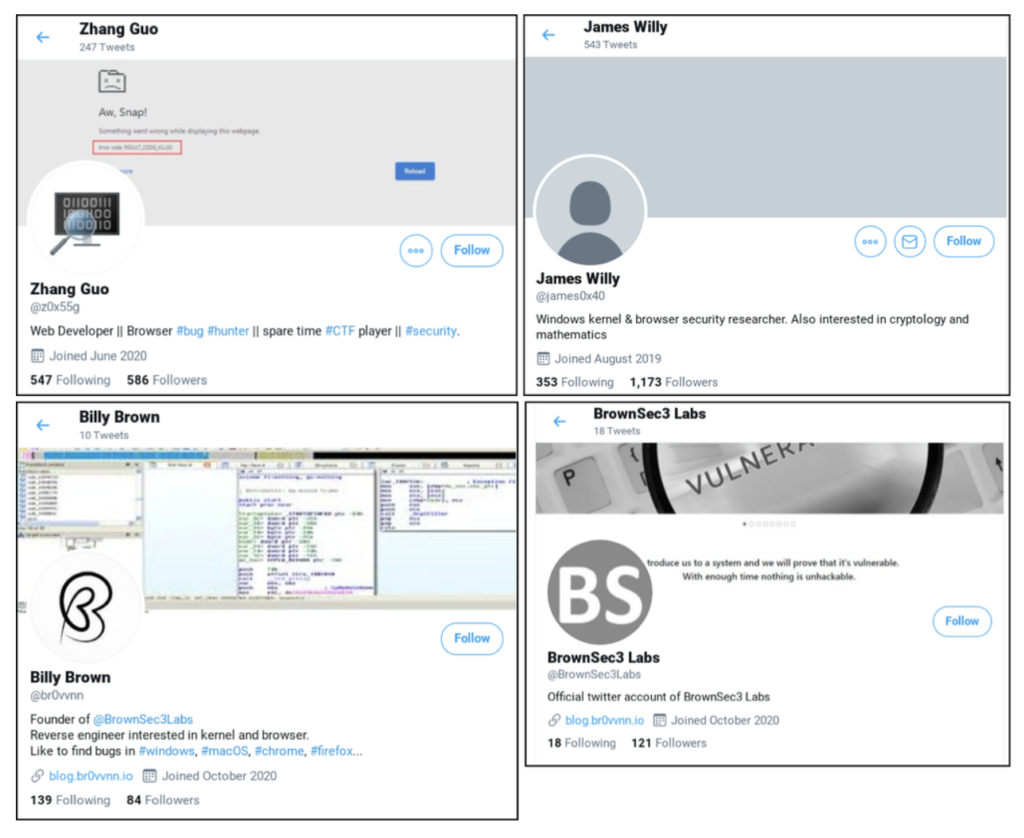

Twitter-profiler som använts:

Och följande LinkedIn-konton:

- https://www.linkedin.com/in/billy-brown-a6678b1b8/

- https://www.linkedin.com/in/guo-zhang-b152721bb/

- https://www.linkedin.com/in/hyungwoo-lee-6985501b9/

- https://www.linkedin.com/in/linshuang-li-aa696391bb/

- https://www.linkedin.com/in/rimmer-trajan-2806b21bb/

För hela listan med IOC:er så se Googles inlägg eller detta blogginlägg.

Följande bild publicerade Dave Aitel på Twitter:

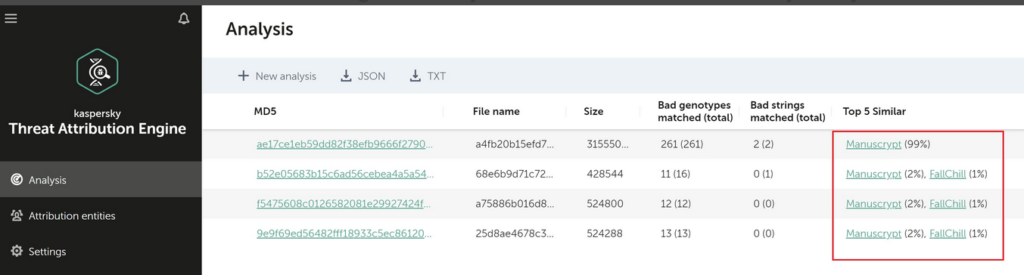

Uppdatering: Här är skärmdumpen från Kaspersky Threat Attribution Engine: