Ny attack mot HTTPS genom WPAD/PAC

En ny attack mot https kommer att presenteras under konferensen Black Hat som går av stapeln inom några dagar i Las Vegas. Denna nya attack använder sig av DHCP option 242 (PAC) och kan således lura en klient som sitter på samma lokala nätverk att gå via en proxy.

Option 242 pekar nämligen ut en WPAD-fil som innehåller proxy-inställningar för klientens webbläsare. Detta finns specificerat i draft-ietf-wrec-wpad-01.txt från år 1999 bl.a. Observera även att denna attack fungerar mot Mac, Windows samt Linux.

We show that HTTPS cannot provide security when WPAD is enabled.

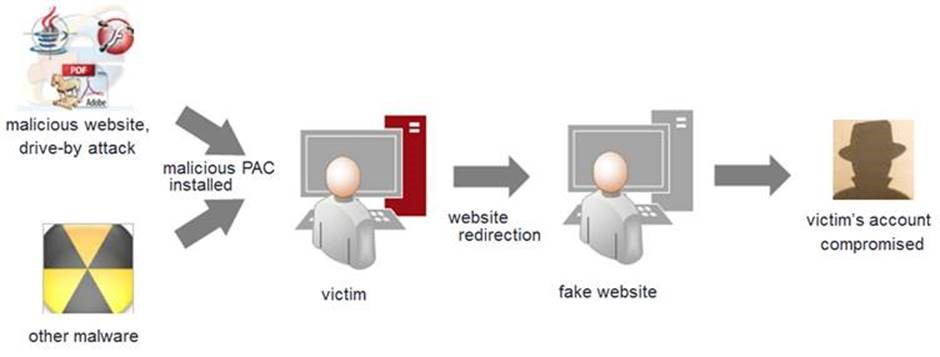

Exempel på skadlig kod som använder sig av PAC (källa Microsoft):

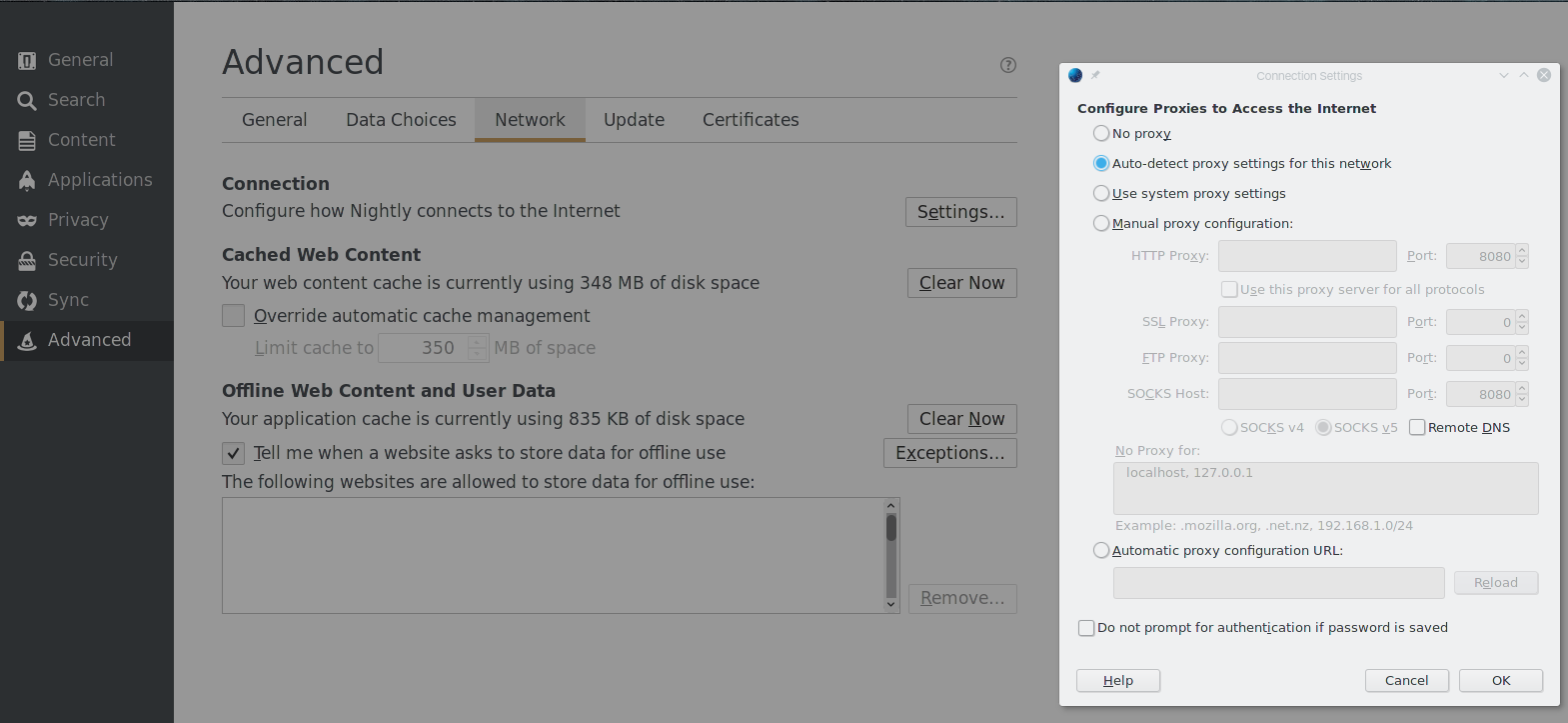

Skärmdump från Firefox inställningar för proxy:

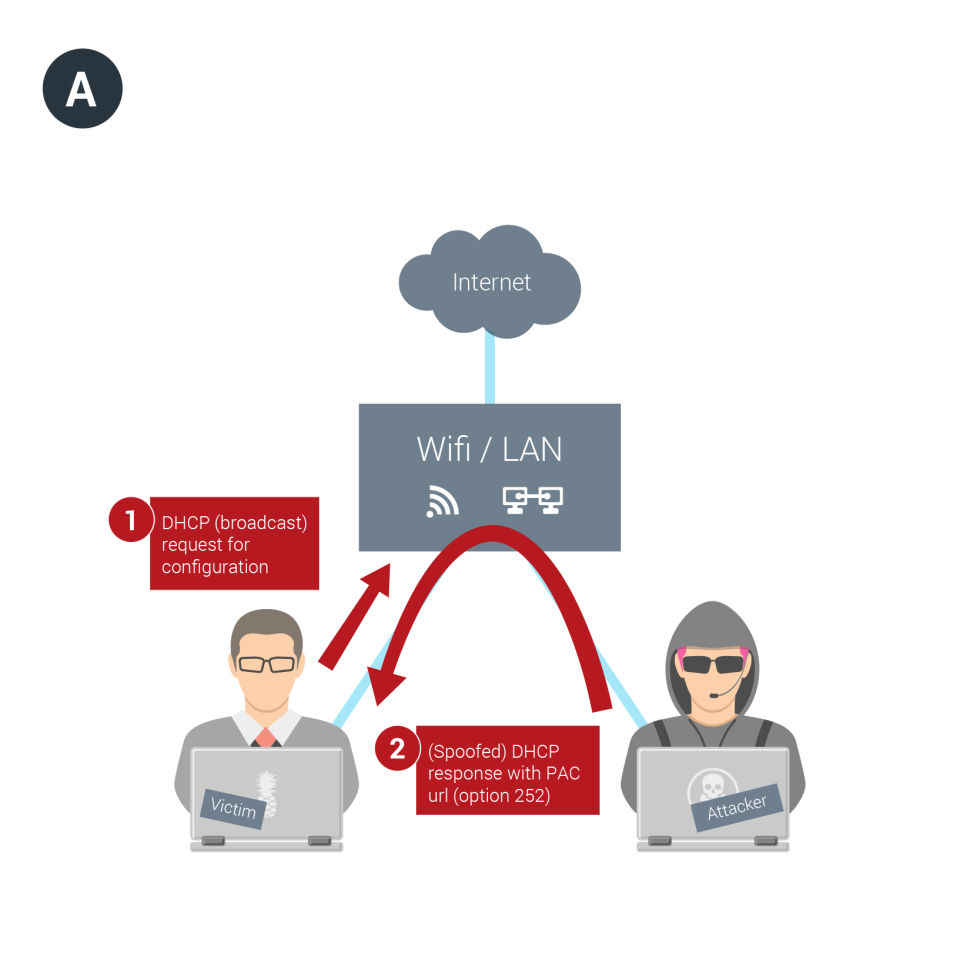

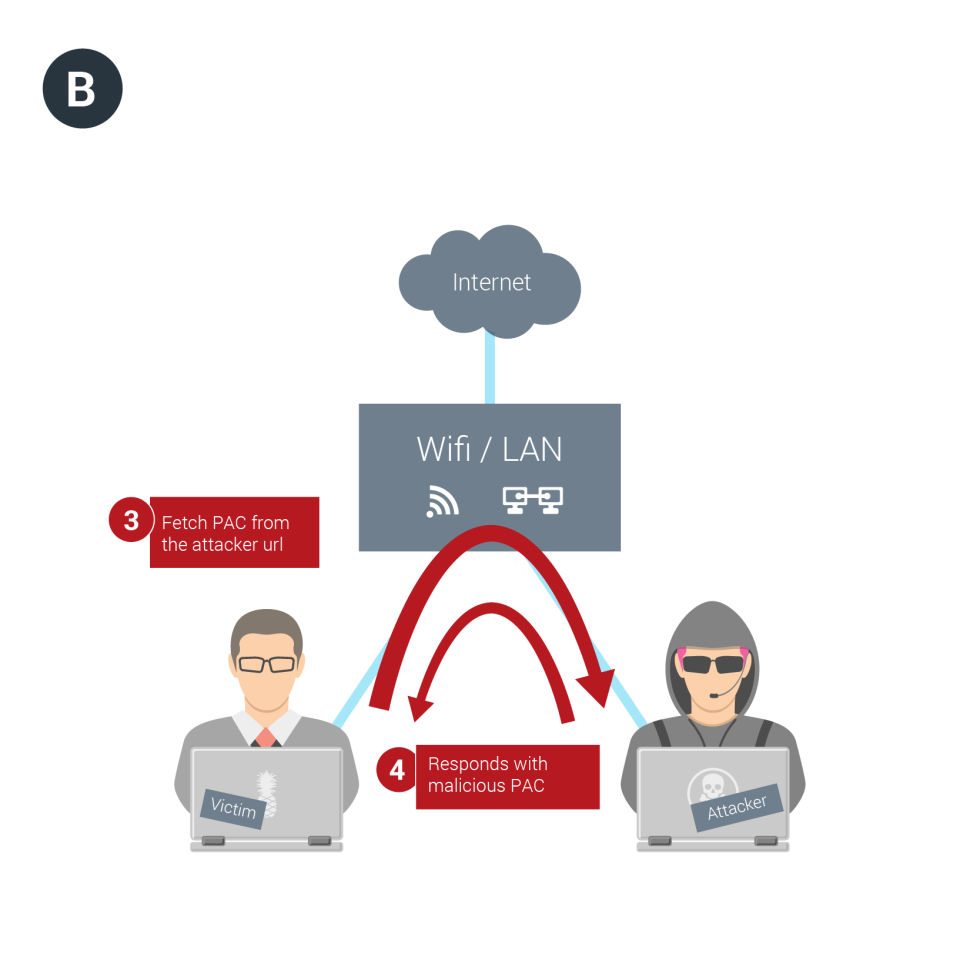

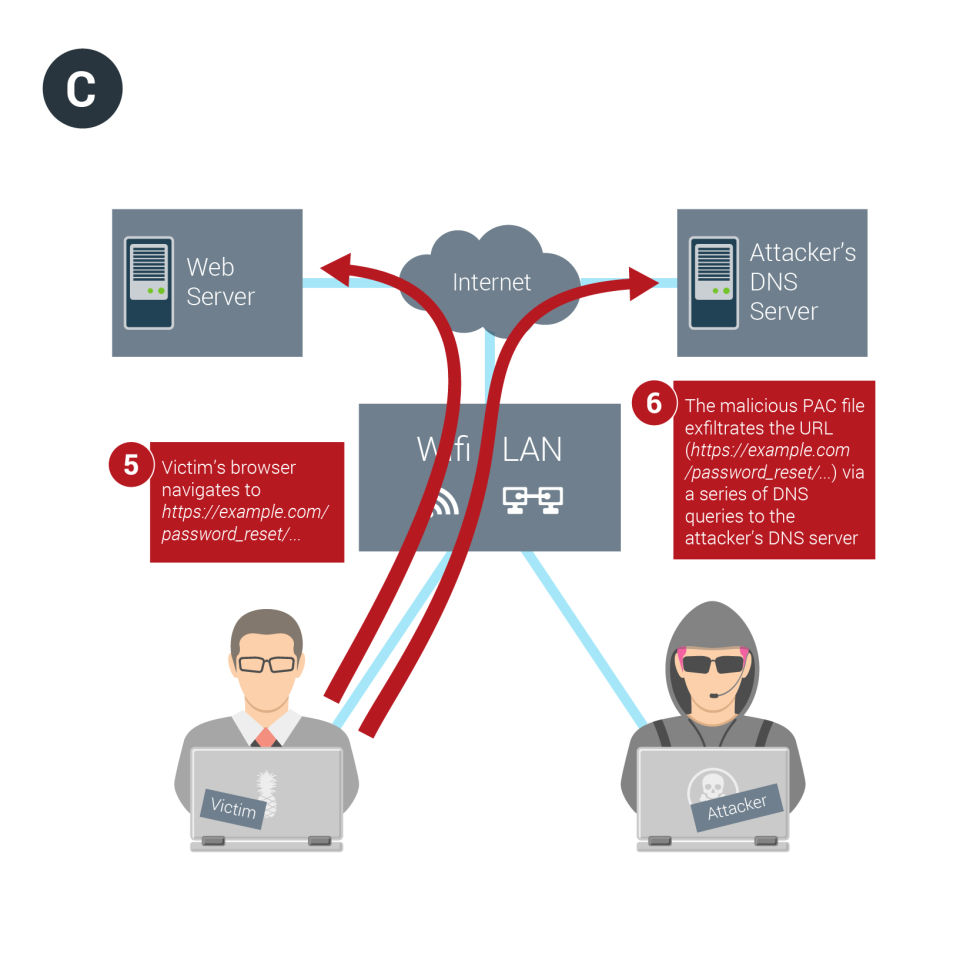

Och följande bilder visar på hur attacken gå till väga för att ta över ett konto/tjänst vid återställning av lösenord:

Och är du på plats i Las Vegas på Black Hat Briefings kan du se följande två föredrag som behandlar ämnet:

Och är du på plats i Las Vegas på Black Hat Briefings kan du se följande två föredrag som behandlar ämnet:

Är du Windows-admin så kan WPAD stängas av genom följande GPO: ”Disable changing Automatic Configuration settings” samt ”Administrative TemplatesWindows ComponentsInternet Explorer” i användarpolicy samt datorpolicy.