Ny allvarlig sårbarhet i SMBv3

Uppdatering: Nu har Microsoft släppt information också. De skriver att du kan använda följande Powershell-oneliner för att stänga av SMBv3-komprimering tillsvidare:

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" DisableCompression -Type DWORD -Value 1 -Force

Observera att ovan oneliner ej hjälper mot klient-attacker.

Uppdatering 2: Nu kan du skanna ditt nätverk med följande verktyg: https://github.com/ollypwn/SMBGhost sårbarheten har fått namnet SMBghost

Information har nyligen släppts angående en sårbarhet i Windows hantering av SMBv3-protokollet. Denna sårbarhet kan jämföras med EternalBlue som var mycket allvarlig, dock så var det sårbarhet i SMBv1. Efter malware såsom WannaCry, NotPetya och BadRabbit så hoppas jag verkligen att SMB-kommunikation är begränsad i många nätverk.

Fortiguard som varit snabba att släppa information uppger att det är nedan operativsystem som är sårbara. Titeln på Fortguards sida är: ”MS.SMB.Server.Compression.Transform.Header.Memory.Corruption”

- Windows 10 Version 1903 for 32-bit Systems

- Windows 10 Version 1903 for x64-based Systems

- Windows 10 Version 1903 for ARM64-based Systems

- Windows Server, version 1903 (Server Core installation)

- Windows 10 Version 1909 for 32-bit Systems

- Windows 10 Version 1909 for x64-based Systems

- Windows 10 Version 1909 for ARM64-based Systems

- Windows Server, version 1909 (Server Core installation)

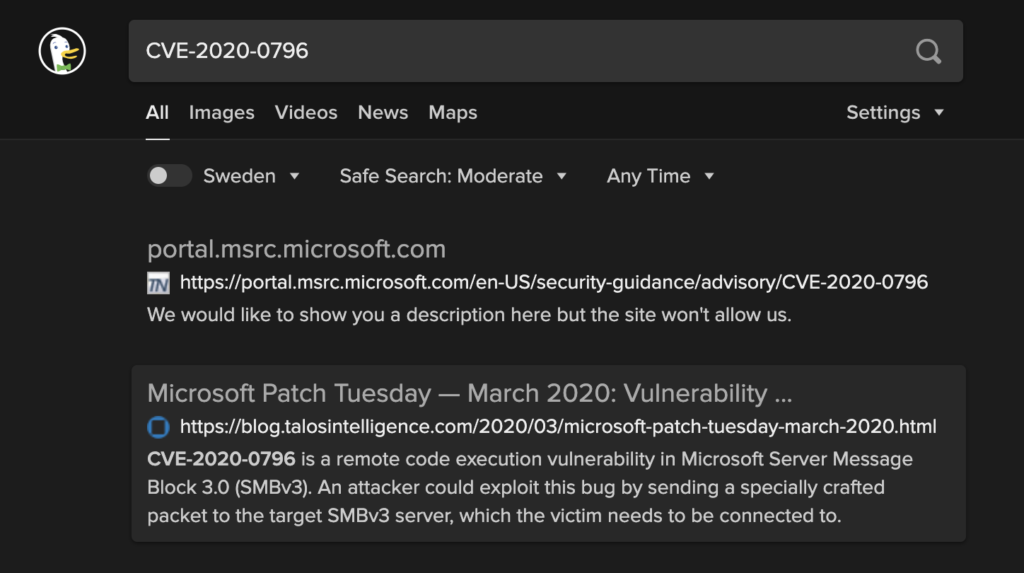

Denna sårbarhet går under CVE-2020-0796 och enligt en cachad sida hos Cisco Talos så verkar det som om Cisco felaktigt trodde att Microsoft patchat denna under dagens patch-tisdag.

Följande sökning ligger kvar hos sökmotorn DuckDuckGo:

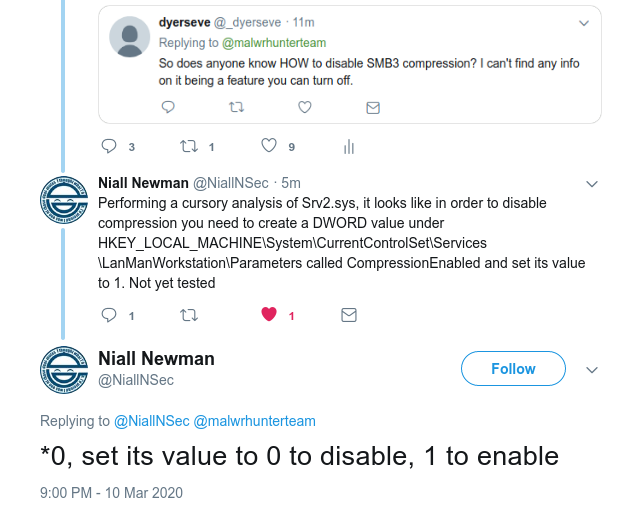

Enligt Niall Newman på Twitter så går det att stänga av stödet för komprimering i SMBv3 med följande registernyckel, dock otestat:

Så slutsatsen är att detta kan leda till en ny mask som sprids snabbt. Microsoft kan tvingas att släppa en patch i förtid och enligt ovan så kan det eventuellt gå att stänga av komprimering i SMBv3.