Test av JARM

JARM är ett relativt nytt blue-teaming verktyg som bl.a. kan användas för att skapa fingerprints av Command and Control-servrar (C&C). Verktyget är skapat av ett team där John Althouse ingår som också är en av grundarna till JA3/JA3s och HASSH.

Jarm används för att skapa ett unikt fingeravtryck (fingerprint) av en specifik TLS-kapabel server såsom Apache, Nginx, Cobalt Strike eller Metasploit.

Genom att skicka 10 st olika ClientHello TLS-meddelanden så skapas denna unika fingerprint.

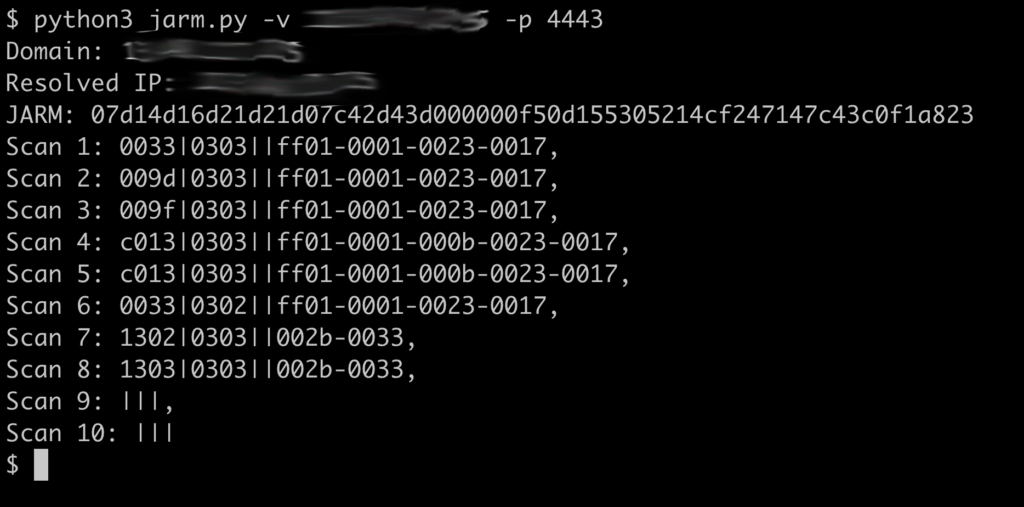

Kör man jarm.py mot exempelvis Metasploit så får man följande fingerprint:

07d14d16d21d21d07c42d43d000000f50d155305214cf247147c43c0f1a823

Skärmdump när jag kör jarm mot en metasploit-lyssnare som använder sig av reverse_https-payloaden:

För fler signaturer se följande Github-repo: https://github.com/cedowens/C2-JARM och givetvis så stödjer Shodan jarm-fingerprints sedan November 2020:

Ett tips är att testa att kombinera jarm med Rita och aktivt skicka ut probes till de anslutningar som ser suspekta ut. Den fingerprint som jarm beräknar är på 62 tecken och är en form av hybrid fuzzy hash. Observera att jarm ej bryr sig om x509-certifikatinformation.

Även bra att notera att om man ställer sin C2-server såsom Cobalt Strike eller Metasploit bakom Nginx så kommer då Nginx-hashen att vara den som fingerprintas.

Jarm finns att laddas hem här: