Docker Hub hackade

Inatt så hackades tjänsten Docker Hub. Enligt många var det bara en tidsfråga innan just Docker Hub skulle hackas. Det är nämligen så att de templates för operativsystem som den populära mjukvaran Docker använder hämtas hem från Docker hub. Sedan några år är Alpine Linux den standard Linux-dist som används av Docker.

Om en bakdörr skulle läggas in i något av de mer populära avbildningsfilerna såsom Alpine på Docker Hub så skulle troligtvis tusentals installera denna avbildning automatiskt.

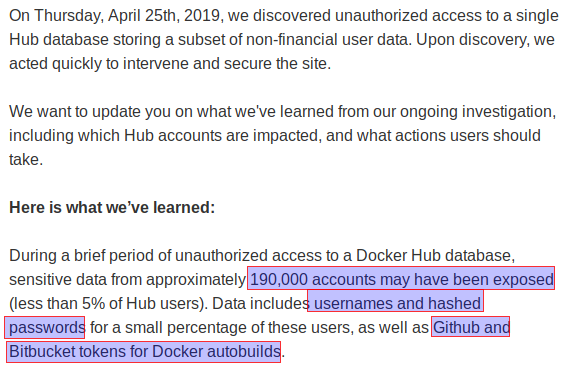

I sitt utskick så meddelar Docker att mindre än 5% av kontona kan ha blivit röjda vilket rör sig om ungefär 190 000 konton. Även bör dessa konton återställa sina länkade Bitbucket samt GitHub-konton. Du kan nämligen länka dessa tredjepartstjänster mot ditt Docker Hub-konton via oauth, för automatiska byggen.

På HackerNews klagar många på hur just integrationen mot Github fungerar och att det krävs skriv samt läsrättigheter till hela kontot (om man inte använder Github Apps). Även så vore det trevligt om Alpine var ett reproducerbart bygge för att öka transparensen och göra det lättare att upptäcka bakdörrar. Dock finns det inget som tyder på att bakdörrar har lagts in i detta skede.

Meddelanet som skickades ut:

1 comments