Så knäcktes EncroChat av polisen

Jag kommer i detta blogginlägg försöka att göra en kvalificerad gissning om hur den franska polisen lyckades knäcka den krypterade chattjänsten EncroChat.

Det mest troliga scenariot är att polisen tog över centrala delar av infrastrukturen såsom uppdateringsservrar och introducerade helt enkelt en ny uppdatering till telefonen som innehöll en bakdörr som möjliggjorde avtappning av meddelanden.

Totalt rör det sig om 68 miljoner meddelanden 32477 telefoner från 121 länder som har tappats av (avlyssnats). Och läser man i rapporten från svenska polisens analysprojekt Robinson så kan vi läsa följande:

Ungefär 40 procent av användarna befann sig i Sverige under den aktuella tidsperioden och knappt 15 procent befann sig utomlands. För övriga saknas information.

Vilket gör att vi kan dra slutsatsen att polisen i Sverige fått ta del av meddelanden som skrivits på svenska och att viss geografisk information finns med. För bakdörren innehöll troligtvis en modul som samlade in information om närliggande WiFI-accesspunkter och så nyttjades denna information som lokalisering.

Det utfärdades även franska domstolsordrar om att EncroChat.ch skulle förbli uppe och fungerande vilket stärker tesen att den bakdörr som polisen introducerade försvagade de kryptografiska egenskaperna i mobiltelefonen via en central uppdatering. Domstolsordern skickades till leverantörerna Gandhi SAS, DNS Made Easy och OVH.

EncroChats servrar stod troligtvis i OVH:s datacenter i staden Roubaix där bakdörren fysiskt las in.

Intressant är också att telefonerna är från av typen BQ Aquaris X2 och hade GPS samt mikrofon, USB-port bortplockad. Därav metoden ovan gällande WiFi som metod för att lokalisera telefonerna.

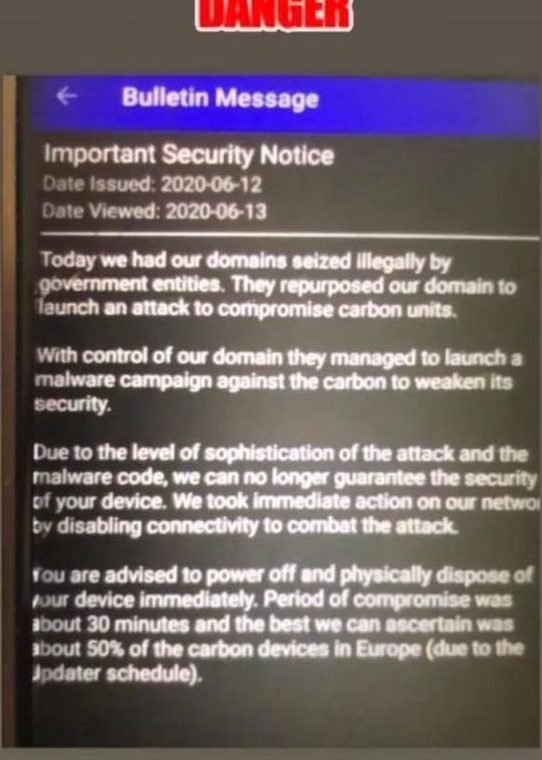

När personerna bakom EncroChat fick nys om polisens operation och att det fanns bakdörrar installerade i telefonerna så skickades följande meddelande ut till samtliga telefoner:

Enligt vissa källor så las bakdörren på ca 50% av alla EnroChat-telefoner som fanns i omlopp. Samt så las den in i flertalet olika steg genom flertalet uppdateringar där den första uppdateringen skulle göra så att polisen kunde ta sig förbi PIN-kodsskyddet och att telefonen inte skulle raderas om fel kod skrevs in för många gånger:

In May, Motherboard reports, some Encrochat users started to have problems with that wipe feature. At first, Encrochat assumed it was user error or a rogue bug. In May, the company got its hands on one of the X2 devices with the problem and discovered the issue was not user error. Instead, it was malware that not only prevented the wipe but also recorded screen lock passcodes and cloned application data.

Efter att EncroChat-nätverket togs över så använder kriminella troligtvis nu andra lösningar såsom MPC, Phantom, Ciphr, Myntex, Omerta och numera även knäckta SkyECC. Jag har även tidigare skrivit om krypterade lösningarna Ironbox och Ennetcom.

Tre andra teser som också är tänkbara men enligt mig mindre troliga:

- Företrädarna för EnrcoChat gjorde en deal med polisen om straffreduktion etc och hjälpte således till att lägga in en bakdörr

- Polisen identifierade en brist/svaghet som utnyttjades. Denna tes är även mycket närbesläktad med den tes jag presenterar ovan, men värt att känna till är att dessa system och många krypterade system inte är byggda för att klara av en aktör som har legala möjligheter att erhålla signeringsnycklar av uppdateringar eller fysisk access till servrar inom datacenters och utvecklande företag.

- Telefoner således med bakdörren redan implementerad. Vilket är det mest troliga scenariot i ett annat närliggande fall, nämligen SkyECC

Jag tror inte att den franska eller holländska polisen själva har kompetens att införa denna bakdörr utan har fått hjälp av en annan expertinstans såsom DGSE. Avlyssningen pågick mellan April och Juni 2020 men planeringen började redan 2017 samt gick under kodnamnet Emma 95.

One comment