Informationsläckage i Microsoft Office

Jag tog en titt på CVE-2018-0950 som är en informationsläckage-bugg i Office. Denna säkerhetsbrist åtgärdades av Microsoft för några veckor sedan och upptäcktes av Will Dormann på CERT-CC.

Buggen går ut på att du kan få Outlook att automatiskt gå ut och ladda in externt innehåll utan att användaren frågas om detta.

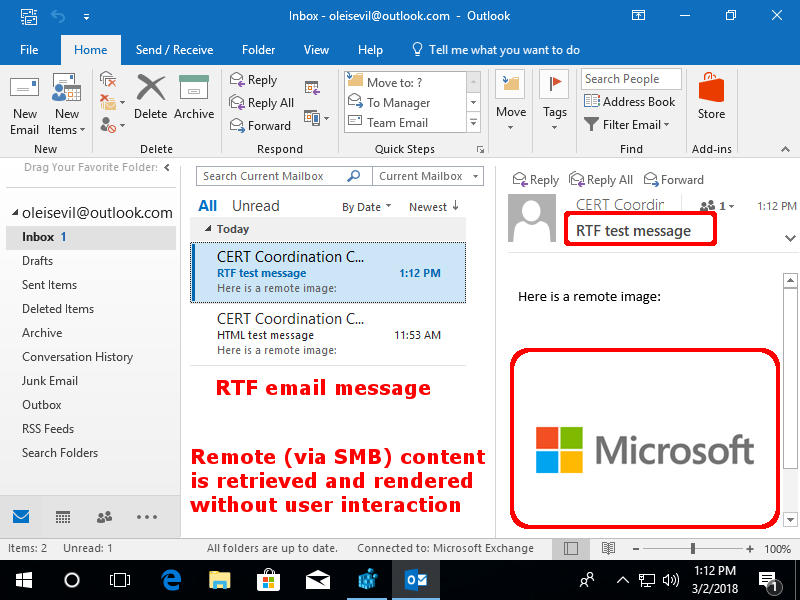

Följande bild förevisar detta tydligt:

Genom att skicka ett RTF-mail där ett externt OLE-objekt återfinnes så laddas detta externa OLE-objekt automatiskt in.

Och vet du vad mer detta innebär? Jo, du kan köra Responder.py och få ut NTLMv2-hashen från användaren:

[SMB] NTLMv2-SSP Client : 192.168.153.136 [SMB] NTLMv2-SSP Username : DESKTOP-V26GAHF\test_user [SMB] NTLMv2-SSP Hash : test_user::DESKTOP-V26GAHF:1122334455667788:571EE693342B161C50A73D502EB49B5A:010100000000000046E1992B4BB2D301FFADACA3241B6E090000000002000A0053004D0042003100320001000A0053004D0042003100320004000A0053004D0042003100320003000A0053004D0042003100320005000A0053004D004200310032000800300030000000000000000100000000200000D3BDB30B62A8937256327776471E072C7C6DE9F4F98458D1FEA17CBBB6AFBA770A001000000000000000000000000000000000000900280063006900660073002F003100390032002E003100360038002E003100350033002E003100330038000000000000000000

Även om du applicerar patchen som släpptes av Microsoft så kvarstår problemet att du kan skicka UNC-länkar, dvs som börjar med \\.

Därav är det viktigt att blockera utgående SMB (445/tcp, 137/tcp, 139/tcp men även 137/udp och 139/udp) samt läs detta från Microsoft gällande NTLM SSO, ADV170014.