Windows SMBv3 zero-day

Proof of Concept (PoC)-kod för en ny zero-day har släppts på Github. Koden kan få en Windows-klient att krascha över nätverket i dagsläget (denial of service) men oklart om detta kan leda till något allvarligare.

Det koden gör är simulera en server och skickar då SMBv3-paket som får klienter av typen Windows 8 eller Windows Server 2012 är blåskärma. Detta för att enbart dessa operativsystem och nyare som stödjer version 3 av SMB-protokollet.

För att förmildra eventuell skada så rekommenderas blockering av TCP portar 139 och 445 samt UDP port 137 och 138 in/utgående genom brandväggar.

- CERT-SE varning finnes här: www.cert.se/2017/02/0day-sarbarhet-i-windows-smb

- US-CERT varning finnes här: https://www.kb.cert.org/vuls/id/867968

PCAP finnes här:

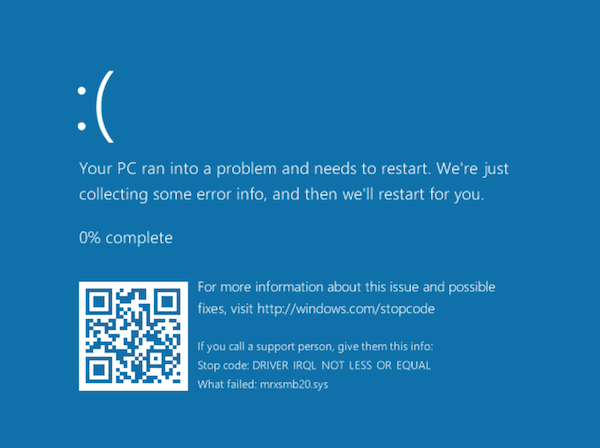

Skärmdump från Windows 8 där denna brist utnyttjas:

@PythonResponder quick and dirty gif pic.twitter.com/ccwrrG36rO

— Chris Mallz (@vvalien1) 1 februari 2017