Cisco Smart Install (SMI)

Amerikanska US-CERT gick i förrgår ut med en varning tillsammans med DHS, FBI och brittiska NCSC. Varningen gäller attacker som utförs mot Cisco-enheter som har funktionen Smart Install (SMI) aktiverad.

Enligt varningen så används verktyget Smart Install Exploitation Tool (SIET) som släpptes 2016 och som finns på Github. Även så pekas Ryssland ut som en aktör som står bakom dessa attacker mot amerikansk infrastruktur. Det som också är intressant är att SMI kan bl.a. användas för att ändra operativsystemet i Cisco-enheten, skapa GRE-tunnlar för mitm eller läsa av trafik.

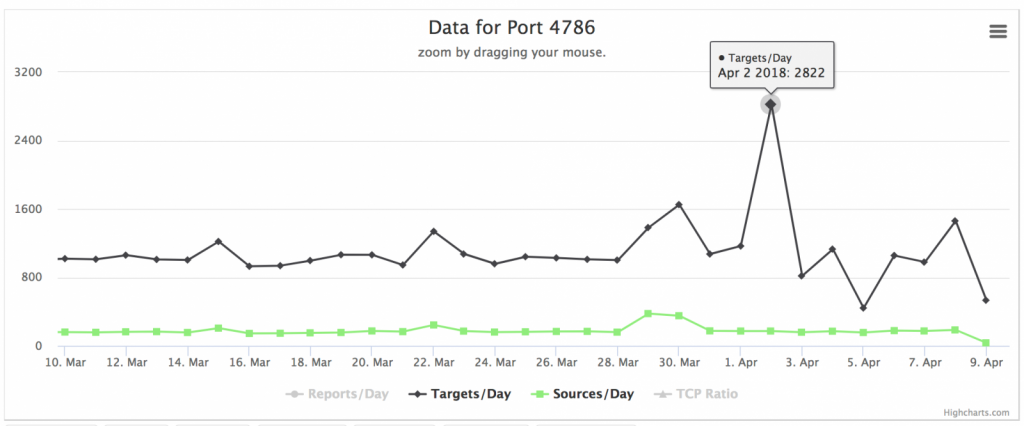

SMI går på tcp port 4786 och så här ser statistik ut för skanningar:

Källa: ISC

Tittar vi på historiken gällande Cisco Smart Install så ser den inte bra ut:

- CVE-2018-0171: DoS (device crash) & arbitrary code execution;

- CVE-2018-0156: DoS;

- CVE-2016-6385: DoS (memory consumption);

- CVE-2016-1349: DoS (device reload);

- CVE-2013-1146: DoS (device reload);

- CVE-2012-0385: DoS (device reload);

- CVE-2011-3271: DoS & arbitrary code execution.

Ciscos rekommendation gällande SMI lyder enligt följande:

port 4786 should be exposed to the “integrated branch director” (IBD) router only.

Även så har Ciscos Thalos-grupp släppt ett verktyg för att kontrollera om SMI är öppet som heter smi_check.

Uppdatering 1: Denna presentation från konferensen Zeronights som hålls i Ryssland är intressant. December 2016: https://2016.zeronights.ru/wp-content/uploads/2016/12/CiscoSmartInstall.v3.pdf

Uppdatering 2: Leif Nixon visade på att det finns många enheter på Shodan i Sverige:

En felkonfiguration som utsatts för flera storskaliga attacker de senaste sex månaderna. Hur många av de här enheterna är redan hackade? Är det orealistiskt att förvänta sig att stora organisationer ska ha liiiite bättre koll på sina grejer? pic.twitter.com/dBgtwpMp8q

— Leif Nixon (@leifnixon) 17 april 2018