Docker SBOM

Docker har precis släppt en ny funktion som gör det möjligt att skapa en Software Bill Of Materials (SBOM) på en docker-image. Förutom att det är ett krav på amerikanska myndigheter att upprätta en SBOM så är det säkerhetsmässigt mycket bra att veta exakt vilka beroenden som återfinnes i ett IT-system eller mjukvara. Vid sårbarheter såsom den i log4j går det snabbare och enklare att identifiera var sårbara bibliotek återfinnes.

Dockers sbom-funktion bygger på open-source projektet Syft. Och följande paket stödjer docker sbom/syft att identifiera i containers:

- Alpine (apk)

- Dart (pubs)

- Debian (dpkg)

- Go (go.mod, Go binaries)

- Java (jar, ear, war, par, sar)

- JavaScript (npm, yarn)

- Jenkins Plugins (jpi, hpi)

- PHP (composer)

- Python (wheel, egg, poetry, requirements.txt)

- Red Hat (rpm)

- Ruby (gem)

- Rust (cargo.lock)

Och för att skapa själva rapporten så finns ett antal olika SBOM-format såsom spdx, cyclonedx, json och text. Jag testade att snabbt jämföra debian med alpine utan några extra paket och då såg det ut så här:

- Alpine – 14 paket (apk)

- Debian – 96 paket (deb)

- Alma Linux – 153 paket (rpm)

- Rocky Linux – 151 paket (rpm)

Och tittar vi på hur en text-rapport från alpine:latest ser ut som är skapad med hjälp av kommandot docker sbom alpine:latest

Syft v0.43.0

✔ Loaded image

✔ Parsed imag

✔ Cataloged packages [14 packages]

NAME VERSION TYPE

alpine-baselayout 3.2.0-r18 apk

alpine-keys 2.4-r1 apk

apk-tools 2.12.7-r3 apk

busybox 1.34.1-r5 apk

ca-certificates-bundle 20211220-r0 apk

libc-utils 0.7.2-r3 apk

libcrypto1.1 1.1.1n-r0 apk

libretls 3.3.4-r3 apk

libssl1.1 1.1.1n-r0 apk

musl 1.2.2-r7 apk

musl-utils 1.2.2-r7 apk

scanelf 1.3.3-r0 apk

ssl_client 1.34.1-r5 apk

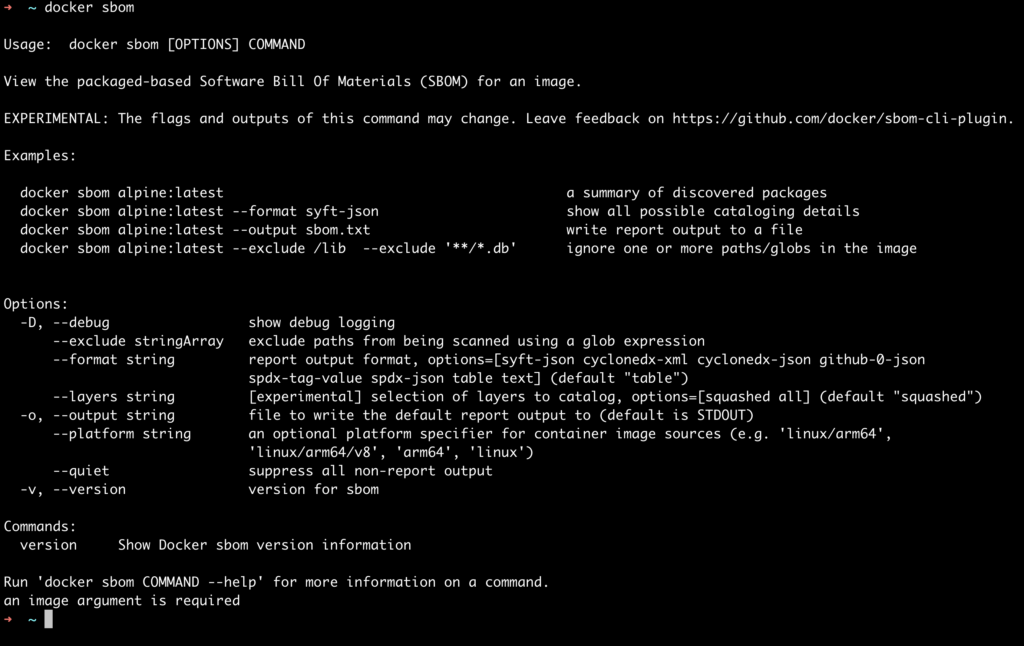

zlib 1.2.12-r0 apkHjälptext för docker sbom:

Observera att docker sbom bara finns i Docker Desktop från version 4.7.0 än så länge. Men givetvis går syft att ladda hem och köra separat.