NSA:s säkerhetsredkommendationer för Kubernetes

Amerikanska myndigheten NSA har släppt en guide hur Kubernetes (K8s) kan göras säkrare. NSA har en historia av att släppa bra verktyg och guider.

Just Kubernetes har växt sig stark som en bra plattform senaste åren för att underlätta automatisering, administration och skalning av containers. K8s designades av Google runt 2014 men är nu hemmahörande hos Cloud Native Computing Foundation.

I guiden som NSA släppte pekar man på problem med supply chain och hur tredjepartsmjukvara lyfts in i byggkedjan. Men även sårbarheter som kan återfinnas i kontrollplanet, arbetsnoder och själva applikationerna som går i containers. Det finns även en insider-problematik som tas upp i guiden:

Insider threats can be administrators, users, or cloud service providers. Insiders with special access to an organization’s Kubernetes infrastructure may be able to abuse these privileges.

NSA Kubernetes hardening guide

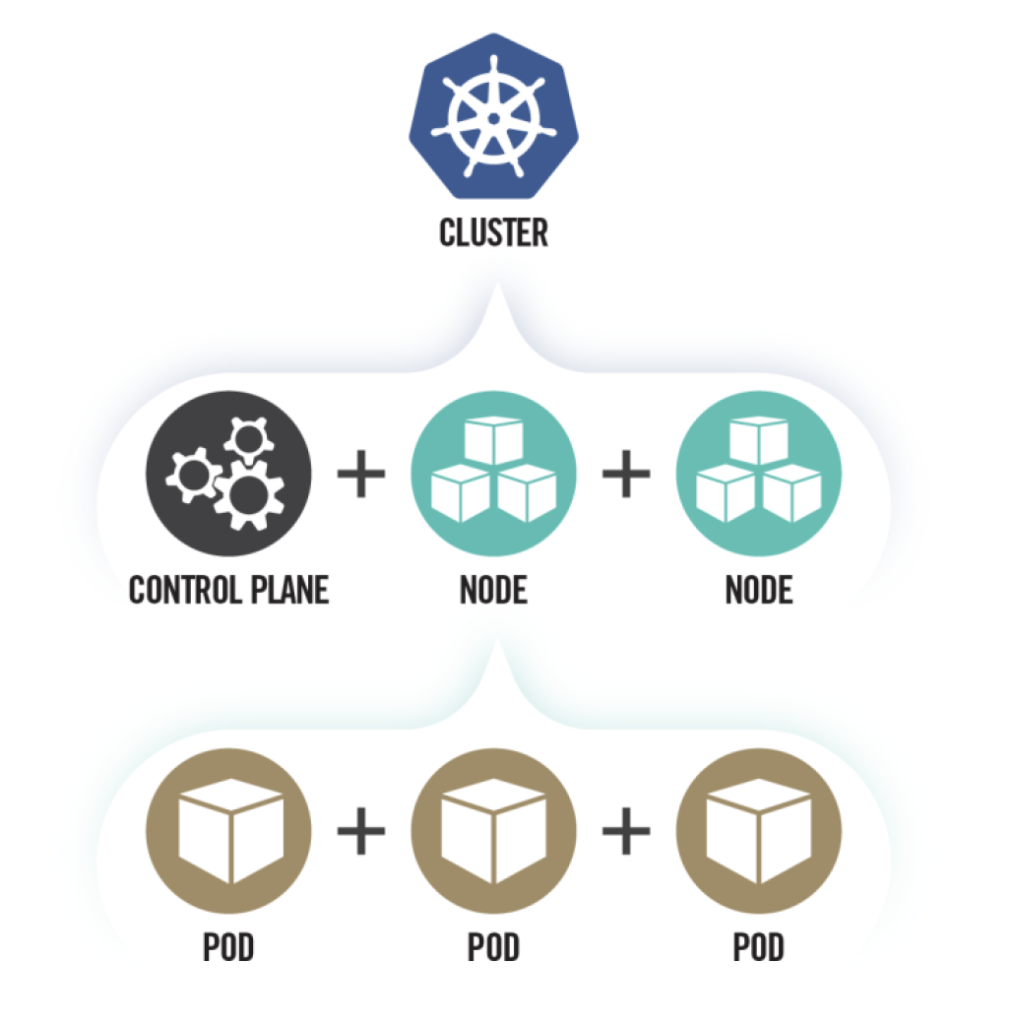

Bild på hur ett Kubernetes-kluster kan se ut:

För att sammanställa rekommendationerna som NSA är så är de enligt följande:

- Sök igenom Pods och containers efter sårbarheter och felkonfigureringar

- Kör Pods och containers med så låga behörigheter som möjligt och använd SELinux, Apparmor och seccomp

- Används separering av nätverk så ett eventuellt intrång gör så liten skada som möjligt

- Använd brandväggar för att blockera så mycket som möjligt samt använd kryptering

- Använd stark autentisering och begränsa så mycket som möjligt vad administratörer och användare kan göra

- Använd spårbarhet och loggning (audit loggning).

- Kontrollera löpande samtliga Kubernetes-inställningar som kan påverka säkerheten samt se till att säkerhetspatchar är installerade

Ovan listan går så klar guiden igenom på en djupare nivå. Rekommenderar även att läsa diskussionerna på HackerNews som brukar vara rätt intressanta.

- Här kan du ladda hem guiden: CTR_KUBERNETES-HARDENING-GUIDANCE-1.pdf