Nytt verktyg för att upptäcka Stuxnet-liknande attacker

The Volatility Foundation som står bakom det IT-forensiska verktyget Volatility genomförde nyligen en tävling där den som tar fram det bästa pluginet till Volatility vinner 16000 SEK samt utbildning.

The Volatility Foundation som står bakom det IT-forensiska verktyget Volatility genomförde nyligen en tävling där den som tar fram det bästa pluginet till Volatility vinner 16000 SEK samt utbildning.

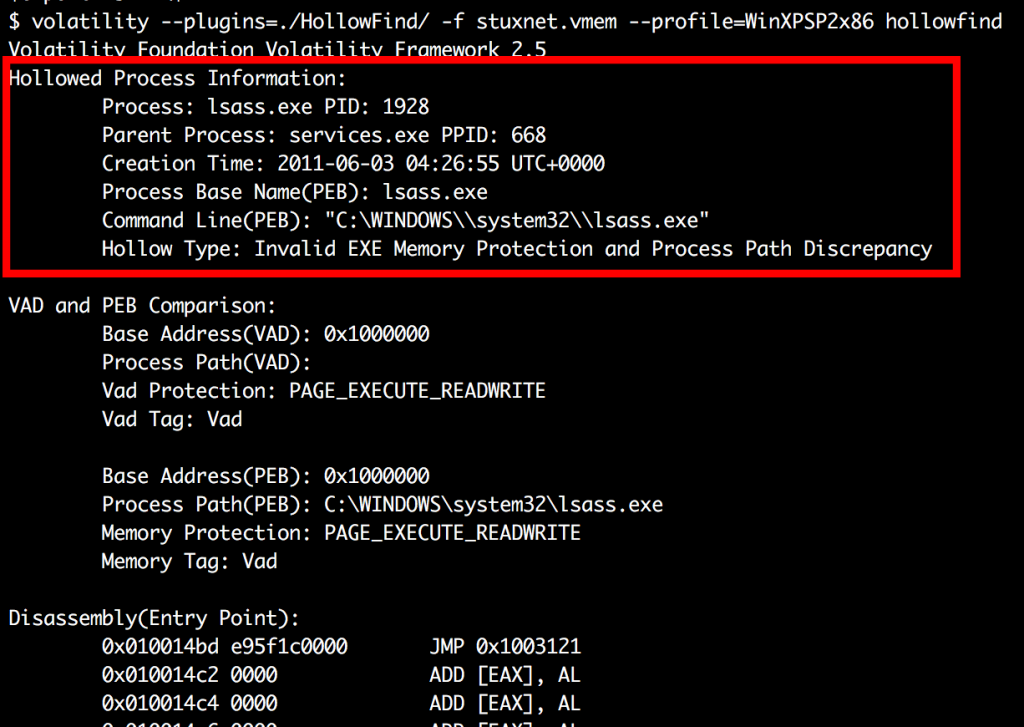

Vinnaren i tävlingen blev Monnappa K A som skapade hollowfind som underlättar detektion av process hollowing. En metod som avancerad skadlig kod såsom Stuxnet och Taidoor använt sig av. Metoden går ut på att byta ut en legitim process såsom lsass.exe mot den skadliga koden och på så sätt försvåra för antivirus samt IT-forensiska undersökningar.

Jag måste så klart testa detta nya plugin och se om det är möjligt att detektera Stuxnet, och som tur var så finns det färdiga minnesdumpar på infekterade datorer. Just denna minnesdump kommer från boken Malware Cookbook.

Först laddar vi hem minnesdumpen och packar upp den samt kontrollerar vilket OS som den skapats från:

$ for a in {a..d}; do wget https://github.com/ganboing/malwarecookbook/raw/master/stuxnet.vmem.zip.a$a; done

$ cat stuxnet.vmem.zip.a* > stuxnet.vmem.zip

$ unzip stuxnet.vmem.zip

$ volatility -f stuxnet.vmem imageinfo

$ export VOLATILITY_PROFILE=WinXPSP2x86

Och sedan laddar vi hem pluginet och testar det:

$ git clone https://github.com/monnappa22/HollowFind.git $ volatility --plugins=./HollowFind/ -f stuxnet.vmem hollowfind

Vi ser då att två stycken lsass.exe flaggats som suspekta:

Type: Invalid EXE Memory Protection and Process Path Discrepancy

Det var väl enkelt? Skulle vi analysera vidare så skulle vi även identifiera att lsass.exe lyssnar på port 500 samt 4500 vilket också är ett avvikande beteende. Även om man jämför antalet inladdade DLL:er:

$ volatility -f stuxnet.vmem sockets $ volatility -f stuxnet.vmem pslist $ volatility -f stuxnet.vmem dlllist -p 1928|wc -l 35 $ volatility -f stuxnet.vmem dlllist -p 868|wc -l 15 $ volatility -f stuxnet.vmem dlllist -p 680|wc -l 64

Ett till plugin för att försöka identifiera skadlig kod följer med och heter malfind. Ett annat intressant bidrag i tävlingen och som kom på tredje plats är “The Advanced Malware Hunters Kit”.

Mer om tävlingen och andra bidrag kan du läsa här.