OpenSSL Heartbleed dag två

Det har nu gått över två dagar sedan nyheten släpptes om sårbarheten i OpenSSL, som går under namnet Heartbleed. Det börjar bli dags att sammanfatta samt dra några slutsatser om sårbarheten.

Det har nu gått över två dagar sedan nyheten släpptes om sårbarheten i OpenSSL, som går under namnet Heartbleed. Det börjar bli dags att sammanfatta samt dra några slutsatser om sårbarheten.

OpenSSL is not developed by a responsible team.

– Theo de Raadt (Källa)

Huruvida privata nycklar kan läckas är ännu oklart men för att vara på den säkra sidan så bör nya certifikat utfärdas och privata nycklar skapas.- Det har verifierats att åtminstone på FreeBSD så går det att få ut privata nycklar. Uppdatering: Om systemet nyligen startats. Källa

- Sessionsnycklar dvs cookies är lätt att exfiltrera via Heartbleed.

- Nätverkstrafik bör sparas ner i en cyklisk buffer (FIFO) för att ges möjlighet att gå tillbaka och se om sårbarheten nyttjas. Hur lång tid tillbaka begänsas av lagringsutrymmet. Även bra för att se vad som företaget eller organisationen blivit av med. Uppdatering: Så klart ej möjligt att se vad för data som exfiltrerats om du använder PFS som Jimmy Bergman påpekar i en kommentar.

- Regler till IDS:er finns ut såsom Snort.

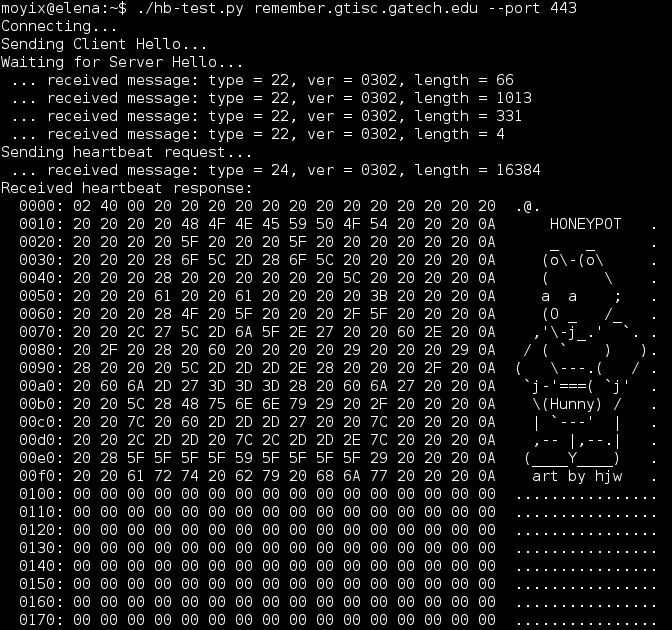

- Finns även en Heartbleed Honeypot.

- Stora drakarna såsom Google, Twitter och Facebook var ute tidigt och patchade mycket snabbt.

- Några hundra av Internets topp 1000 största sajter är fortfarande sårbara.

- Röster höjs över att C är ett skräpspråk som tillåter detta fel. Varför inte skriva om allt i Go, Python eller [sätt in valfritt språk här]?

- Byta lösenord kan vara bra om du loggat in på någon https-tjänst de senaste dagarna.

- OpenSSL finns inbakat i en hel del hårdvara som ännu ej uppdaterats.

- Anonymiseringsnätverket Tor såg tidigt att antagonister försökte nyttja svagheten.

- Prioriteringarna hos de som släppte informationen kan frågasättas. Exempelvis varför domänregistrering av heartbleed.com, skapande av logotyp etc kom före att informera mjukvaru-utvecklare.

- Diversering bland mjukvaror är bra. Läs Dan Geers rapport om monoculture.

- Det finns oneliners, script till Nessus och Nmap samt modul till Metasploit för att nyttja sårbarheten.

- Flertalet tjänster gör det säkra före det osäkra och stänger helt ner tills de patchat och bytt nycklar. Exempelvis Mojang/Minecraft.

- Många skiter i att eventuella privata nycklar röjts, exempelvis Swedbank. Uppdatering: De var troligtvis aldrig sårbara i första hand.

- Buggen introducerades Sun, 1 Jan 2012 00:59:57 +0200 (22:59 +0000), se git.

- Använd tvåfaktorsautentisering och Perfect Forward Secrecy (PFS).

- Revokera nuvarande certifikat.

”Everyone should change their passwords, now” is not good advice. Has every vulberable web site updated their OpenSSL yet? Check first.

— David Litchfield (@dlitchfield) April 9, 2014

Finns säkert en hel till. Lämna gärna en kommentar nedan. Och avslutar med följande bild:

5 comments