Hur många attacker stoppar en WAF?

Svar: Mellan 1 och 100% av alla attacker enligt en ny undersökning. Läs mer nedan.

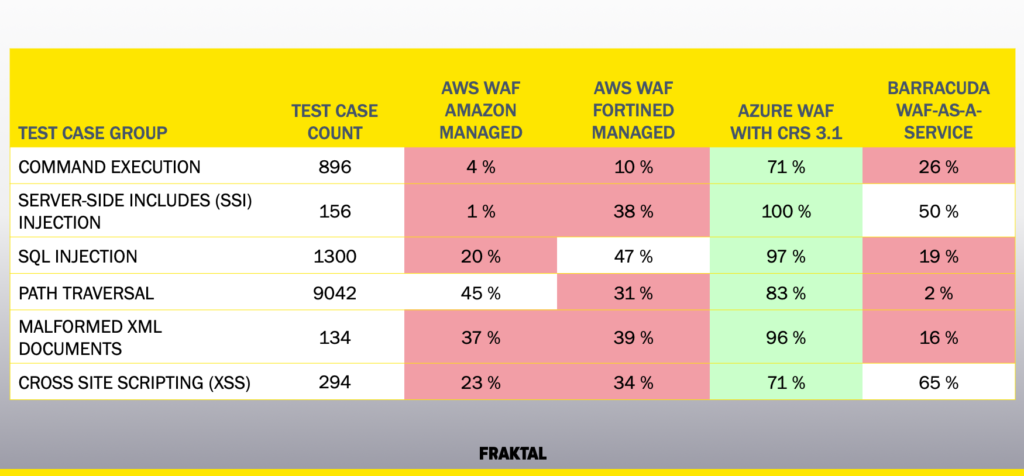

Finska cybersäkerhetsföretaget Fraktal bestämde sig för att göra ett test för att se hur väl en Web Application Firewall (WAF) fungerar.

Det finns rätt många WAF-leverantörer på marknaden och Fraktal fokuserade enbart på Azure Waf Amazon Managed, AWS WAF Fortinet Managed, Azure Waf with CRS 3.1 samt Barracuda WAF-as-a-Service.

Jag kan säkert komma på minst 10 andra WAF-tjänster som ej är testade, vilket är lite tråkigt.

Testresultatet ser ut enligt följande:

Och detta resultat är rätt anmärkningsvärt. Främst för att vissa produkter enbart fångade upp 1-2% av attackerna samt andra konstigheter såsom:

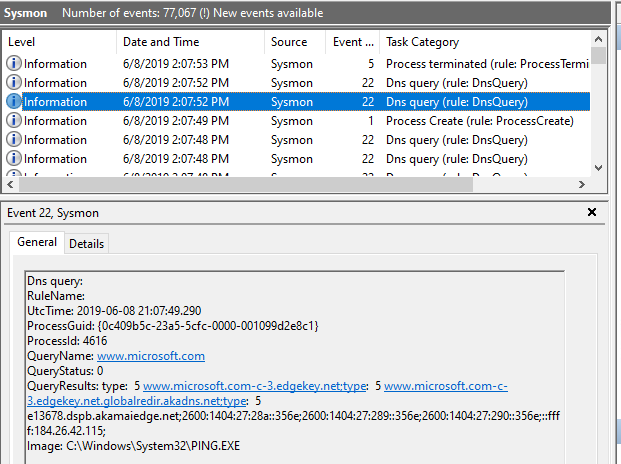

- AWS Managed WAF hanterar POST och GET olika. Följande anrop blockerades i GET men inte i POST: %2e%2e//etc/passwd

- Barracuda blockerar om ‘ är det enda i ett anrop. Men inte anrop såsom eval(‘sleep 5’)

Slutsatsen från denna undersökning tycker jag bottna i att vi ej bör lita helt på en WAF utan att den enbart fångar mellan 1-100% beroende på vilken WAF som används.

En WAF kan fånga lågt hängande frukter och en angripare med någorlunda kunskap bör kunna ta sig förbi en WAF.

CRS står för Core Rule Set och kommer från OWASP. Azure WAF har som standard version 3.0 och den nyaste versionen är 3.1 som man själv kan slå på. Version 3.1 innehåller fixar för false positives, file upload regler, Java-attacker och mer.

Givetvis kan även OWASP Core Rule Set även användas med ModSecurity/NAXSI och webbservrar såsom Nginx och Apache.