Scanning Made Easy från NCSC

Scanning Made Easy är ett nytt initiativ från brittiska säkerhetscentret National Cyber Security Centre (NCSC). Projektet går ut på att tillhandahålla Nmap-script (så kallade NSE:er) för att söka efter sårbarheter. Projektet uppstod eftersom det ofta finns en frustation när nya sårbarheter släpps och det som oftast finns kod för att utnyttja sårbarheterna men inte att söka efter sårbara system. För detta är en viktig del för de personer som vill snabbt identifiera sårbara IT-system inom sina nätverk. Givetvis kan också illasinnade aktörer använda dessa script.

Det finns redan en nu en mall publicerad som man bör följa om man vill publicera egna script samt så finns det ett script för att söka efter Exim-sårbarheterna 21Nails från 2021-05-04. (CVE-2020-28017 till CVE-2020-28026).

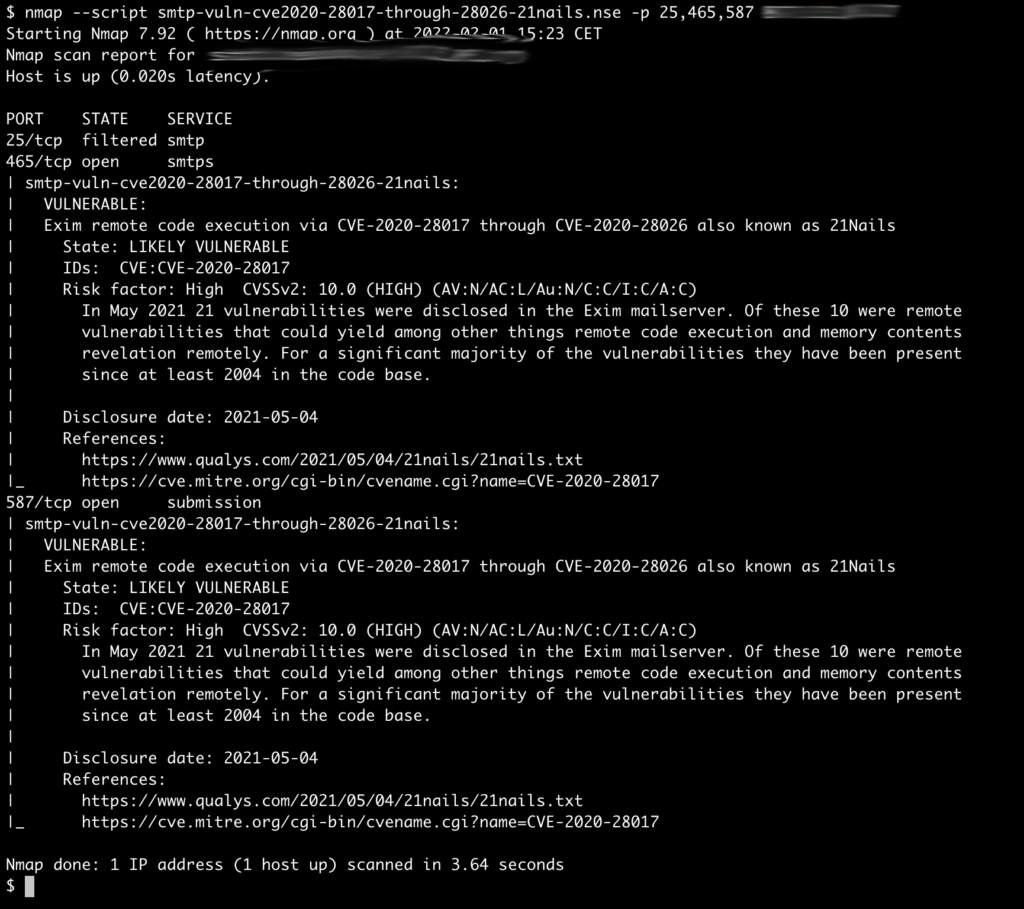

Skärmdump på hur det kan se ut när scriptet hittar ett sårbart system:

Kommandoraden för att använda NSE-scriptet och scanna är följande:

nmap --script smtp-vuln-cve2020-28017-through-28026-21nails.nse -p 25,465,587 1.2.3.4

Och scriptet kan du wgetta/curla hem här: https://github.com/nccgroup/nmap-nse-vulnerability-scripts/blob/master/smtp-vuln-cve2020-28017-through-28026-21nails.nse

Oklart dock var framtida script kommer att läggas: Om det är på NCC Groups github-repo eller NCSC.