ROCA: Ny attack mot RSA 1024 samt 2048-bitar

Uppdatering: Även smartcards från Gemalto med produktnamnet IDPrime.NET är sårbara för ROCA. Dock så säljer Gemalto ej dessa sedan September 2017. Gäller dock inte Gemalto-korten med snarlikt namn: Gemalto IDPrime MD.

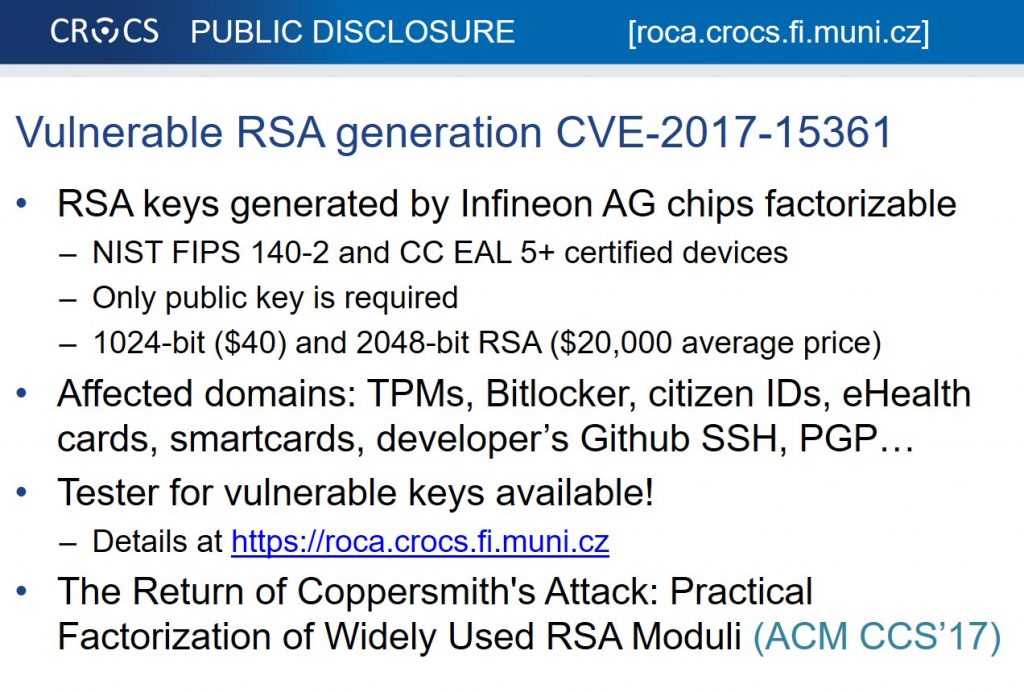

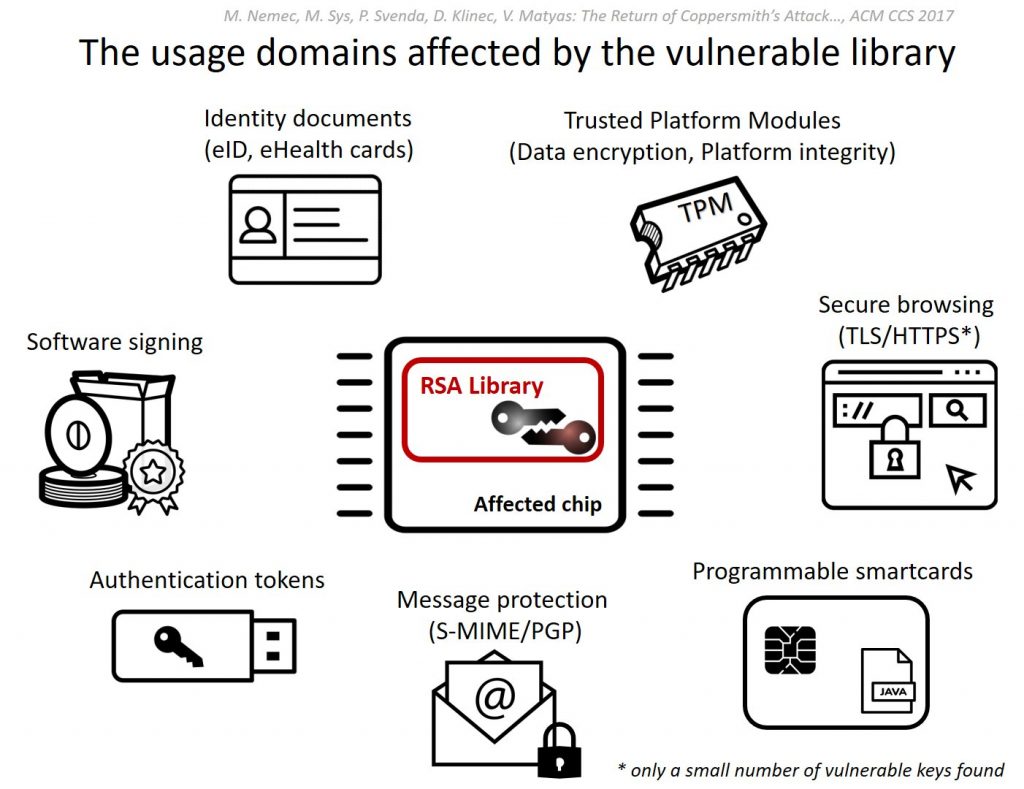

RSA-nycklar som skapats med hårdvara från tillverkaren Infineon Technologies AG medger att en angripare kan genomföra faktoriseringsattacker. Och således återskapa den privata nyckeln från ett RSA-nyckelpar där enbart den publika RSA-nyckeln är känd. Attacken utnyttjar Coppersmith’s Attack där en låg exponent e används.

Kända användare av hårdvara från Infineon Technologies AG är bl.a. Estlands nationella ID-kort med smartcard.

Kända användare av hårdvara från Infineon Technologies AG är bl.a. Estlands nationella ID-kort med smartcard.

The worst-case price of the factorization on an Amazon AWS c4 computation instance is $76 for the 1024-bit key and about $40,000 for the 2048-bit key.

Du kan testa om din publika RSA-nyckel är påverkad online eller offline:

- keytester.cryptosense.com samt keychest.net/roca

- För offline-test kan följande Github-repo användas: https://github.com/crocs-muni/roca

Sårbarheten upptäcktes av slovakiska och tjeckiska säkerhetsforskare från Centrum för forskning om kryptografi och säkerhet vid Masaryk University, Tjeckien. Enigma Bridge Ltd, Cambridge, Storbritannien; och Ca ’Foscari University of Venice, Italien.

Mer information nedan om CVE-2017-15361: