SHA-1 har nu blivit knäckt av Google – Ska vi vara oroliga?

Google släppte precis en bomb där de skriver att de lyckats att genomföra kollisionsattacker mot SHA-1. Som proof-of-concept så har man skapat två PDF-filer med olika innehåll men samma SHA-1 checksumma.

Google släppte precis en bomb där de skriver att de lyckats att genomföra kollisionsattacker mot SHA-1. Som proof-of-concept så har man skapat två PDF-filer med olika innehåll men samma SHA-1 checksumma.

Att fasa ut SHA-1 är något som påbörjades för många år sedan men det har tyvärr gått långsamt och SHA-1 används fortfarande på många ställen såsom Git, Firefox, certifikat, Windows, PGP, TPM-chip osv. Teoretiska attacker mot SHA-1 presenterades redan 2013, så att det nu går att genomföra praktiskt är inte helt förvånansvärt.

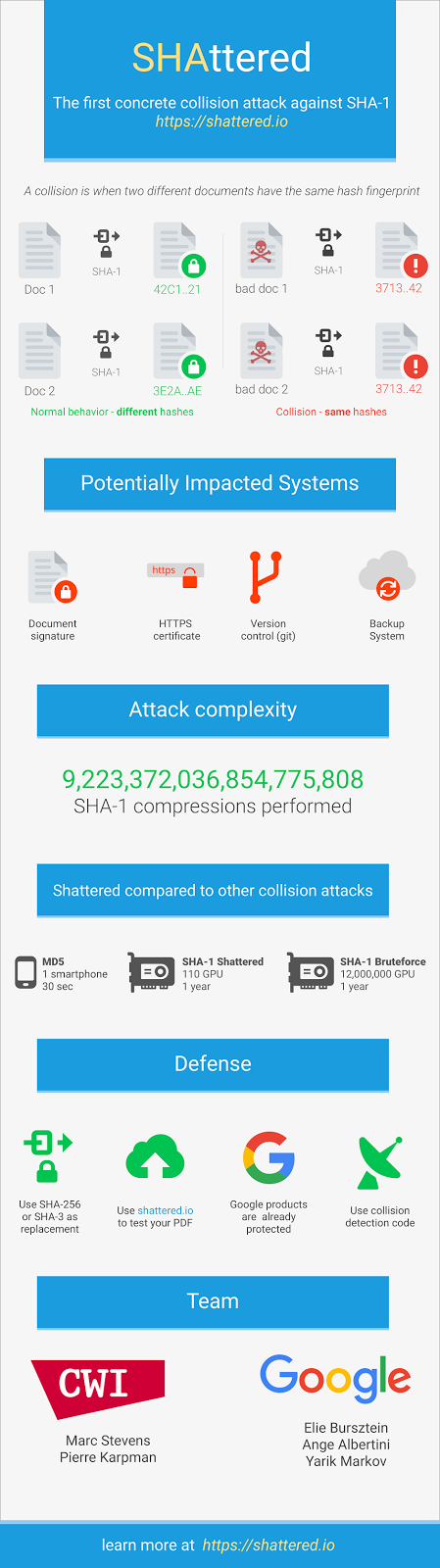

Den grupp som skapat denna nya kollisionsattack består av personer från Google och CWI Amsterdam. Attacken går under namnet SHAttered och mer information återfinns på nedan infografik samt på sajten shattered.io.

Dock krävs det fortfarande en hel del beräkningskapacitet för att genomföra attacken och Ars Technica har räknat på detta:

Had the researchers performed their attack on Amazon’s Web Services platform, it would have cost $560,000 at normal pricing. Had the researchers been patient and waited to run their attack during off-peak hours, the same collision would have cost $110,000. That’s within the $75,000 to $120,000 range CWI’s Stevens projected in late 2015.

Att forskarna använder just PDF-filer är för att det är relativt lätt att lägga in godtycklig padding.

Som tur var så finns det även ett verktyg på Github för att detektera denna attack.

Håll Er borta från SHA1, 3DES, MD5 samt snake oil där utvecklare eller tillverkare skryter med löjligt stora nyckellängder eller oknäckbara system.

Håll Er borta från SHA1, 3DES, MD5 samt snake oil där utvecklare eller tillverkare skryter med löjligt stora nyckellängder eller oknäckbara system.