Så cyberspionerar främmande makt på Sverige

Hur går det egentligen till när antagonister genomför cyberattacker mot Svenska intressen? Jag kommer nedan redogöra ett antal metoder som gör att stater med mycket kapacitet kan infiltrera svenska företag och myndigheter för att sedan stjäla klassificerad information med hjälp av exfiltration.

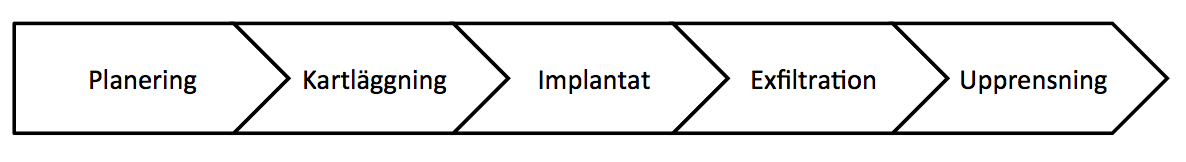

1. Planeringsfas

Operationer på cyberarenan är välplanerade och därför är samtliga steg är planerade i minsta detalj. Men även även den bästa kan göra fel och avslöja eller läcka information. Det kan röra sig om utveckling av skadlig kod där metadata finns kvar som avslöjar sökvägar eller tidszoner.

Planeringen handlar även om hur mycket resurser som behövs och eventuell programvara som utvecklas eller införskaffas för operationen.

Även så kan flertalet avdelningar koordineras innan, ska HUMINT och SIGINT användas innan så måste detta även planeras i förväg.

2. Kartläggningsfas

Här kartläggs individer, datornätverk, leverantörer, konsulter och nyckelpersoner på  organisationen. Vilka resor är planerade och vilka resebolag används, kan en inresa i landet nyttjas för att tömma en laptop på information eller planera avlyssningsutrustning i tangentbordet exempelvis.

organisationen. Vilka resor är planerade och vilka resebolag används, kan en inresa i landet nyttjas för att tömma en laptop på information eller planera avlyssningsutrustning i tangentbordet exempelvis.

Nyckelpersoners personliga nätverk kartläggs och förehavanden av dessa i sociala medier söks av efter förekomster av intressant information. Används LinkedIn av medarbetar och hur ansluts organisationen till Internet samt används VPN-anslutningar.

Finns det partnerorganisationer som kan tänkas ansluta mot målet eller har organisationen filialer eller annan verksamhet som är på annan ort som inte är lika skyddad.

Företag i Sverige skyltar gärna med att dom har säkerhetsskyddsavtal med FMV och några frågor till respektive registratorfunktion hos några myndigheter så kan mycket information inhämtas med stöd av offentlighetsprincipen.

3. Implantat

Skadlig kod och specialskriven zero-days används troligtvis för att genomföra intrång och erhålla ett fotfäste i organisationen. CD/DVD-Skivor eller USB-minnen med mjukvaruuppdateringar som innehåller bakdörrar kan skickas till organisationen efter att tidigare offentliga upphandlingar granskas. Även kan tangentbord, möss, hårddiskar eller annat innehålla bakdörrar redan vid leverans från leverantör.

Skadlig kod och specialskriven zero-days används troligtvis för att genomföra intrång och erhålla ett fotfäste i organisationen. CD/DVD-Skivor eller USB-minnen med mjukvaruuppdateringar som innehåller bakdörrar kan skickas till organisationen efter att tidigare offentliga upphandlingar granskas. Även kan tangentbord, möss, hårddiskar eller annat innehålla bakdörrar redan vid leverans från leverantör.

Även kan trådlösa nätverk knäckas hemmavid där stor datorkapacitet finnes, och detta gäller inte enbart trådlösa nätverk ute hos målorganisationen men även på hemmanätverk hos personal som jobbar på organisationen. Eller varför knäcka lösenordet när en mobiltelefon eller annan enhet som innehåller Wifi-lösenordet kan temporärt lånas.

Riktad skadlig kod skickas även till respektive familjemedlem som kanske även använder den dator som sedan kopplas upp mot organisationens nätverk. Phishing som ser ut att komma från någon välkänd tjänst som den enskilde använder såsom LinkedIn, Facebook eller liknande.

Observera att dessa fyra faser kan pågå under flera år, upp till 10 års tid har undersökningar av skadlig kod påvisat.

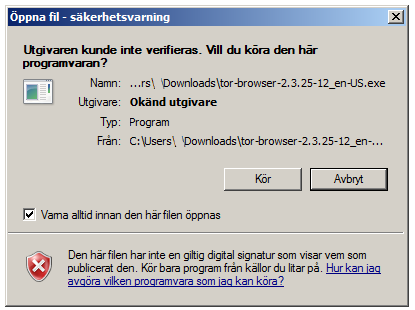

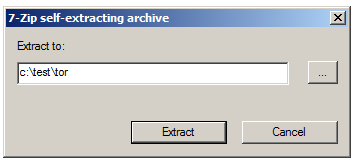

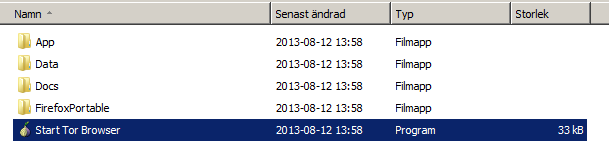

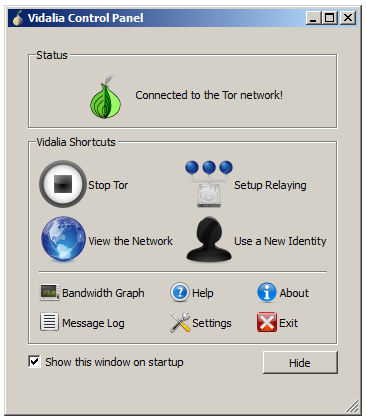

Även kan främmande staters signalspaningsmyndighet användas för att leverera implantat när exempelvis mjukvara laddas ner från Internet som ej kontrolleras med signatur eller checksumma i efterhand.

4. Exfiltration

Denna fas handlar om att skicka ut information ur organisationens nätverk. Troligtvis klassificerad information men detta genomförs ej i första steg. Den första informationen som exfiltreras innefattar sådant som kan behövas för att kartlägga organisationen ytterligare. Det kan vara datornamn, IP-adresser och sådant som kan ligga till grund för en djupare penetrering av IT-infrastrukturen.

Den specialskrivna mjukvara som står för exfiltrationen har troligtvis ett antal moduler som testar olika sätt att skicka ut information såsom Dropbox, FTP, DNS, HTTPS och E-post via kända E-postprogram.

Mjukvaran har även en funktion som kan detektera om den är på ett nätverk som är fysiskt åtskilt från Internet och då kan nyttja metoder för att ”hoppa över luftgap” (USB-minne, högtalare/mikrofon etc).

5. Upprensning

Att dölja spår är viktigt för att undanröja modus operandi. För alla steg ovan avslöjar små detaljer om antagonisten som kan användas vid IT-forensiska undersökningar och reverse-engineering.

Några metoder som används är att individuellt kryptera olika moduler med olika algoritmer och krypteringsnycklar som enbart dekrypteras när speciella fall uppfylls. Såsom att en viss mjukvara finnes installerad på måldatorn på en viss sökväg (detta kommer från kartläggningsfasen).

Några metoder som används är att individuellt kryptera olika moduler med olika algoritmer och krypteringsnycklar som enbart dekrypteras när speciella fall uppfylls. Såsom att en viss mjukvara finnes installerad på måldatorn på en viss sökväg (detta kommer från kartläggningsfasen).

Servrar som placeras ut på Internet som sköter Command and Control (C2C) måste vara förberedda för att snabbt destrueras (läs om digitala sprängkistor).

Sammanfattningsvis

Med hjälp av ovan steg så skulle jag påstå att samtliga organisationers skydd skulle brista förr eller senare. Som vanligt gäller det att använda lökprincipen och försöka minimera eventuell skada i tidigt skede.

Av stor vikt är även att det finns väl fungerade intrångsskydd och spårbarhet finns på alla ställen. Fysiskt separerade nätverk och skydd mot röjande signaler (RÖS/TEMPEST) kan givetvis också hjälpa samt kanariefåglar utplacerade.

Och största skillnaden mellan cyberangrepp från just en främmande stat och hackers, organiserad brottslighet etc är resurserna. I form av antalet zero-days, beräkningskraft, SIGINT och uthållighet. Men det kan även hända att stater anlitar hackergrupper för informationsstölder, vilket gör det svårt att urskilja bakomliggande aktör.

Håll Er borta från SHA1, 3DES, MD5 samt snake oil där utvecklare eller tillverkare skryter med löjligt stora nyckellängder eller oknäckbara system.

Håll Er borta från SHA1, 3DES, MD5 samt snake oil där utvecklare eller tillverkare skryter med löjligt stora nyckellängder eller oknäckbara system. En av de populärare sökningarna till denna sida är hur man hittar och använder

En av de populärare sökningarna till denna sida är hur man hittar och använder