Anti-virus i din TV?

Det kanske låter som ett skämt om att köra antivirus-mjukvara på sin TV men när man tänker efter så är det inte helt osannolikt att skadlig kod kan infektera din TV-apparat. Att infektera TV-apparater är nämligen något som bl.a. CIA pysslar med enligt Vault7-läckan (Weeping Angel).

Det som är nytt nu är att Samsung skrev på Twitter att om din Smart TV från dem är ansluten till WiFi så kommer din TV nu att automatiskt genomsöka efter skadlig kod varje vecka:

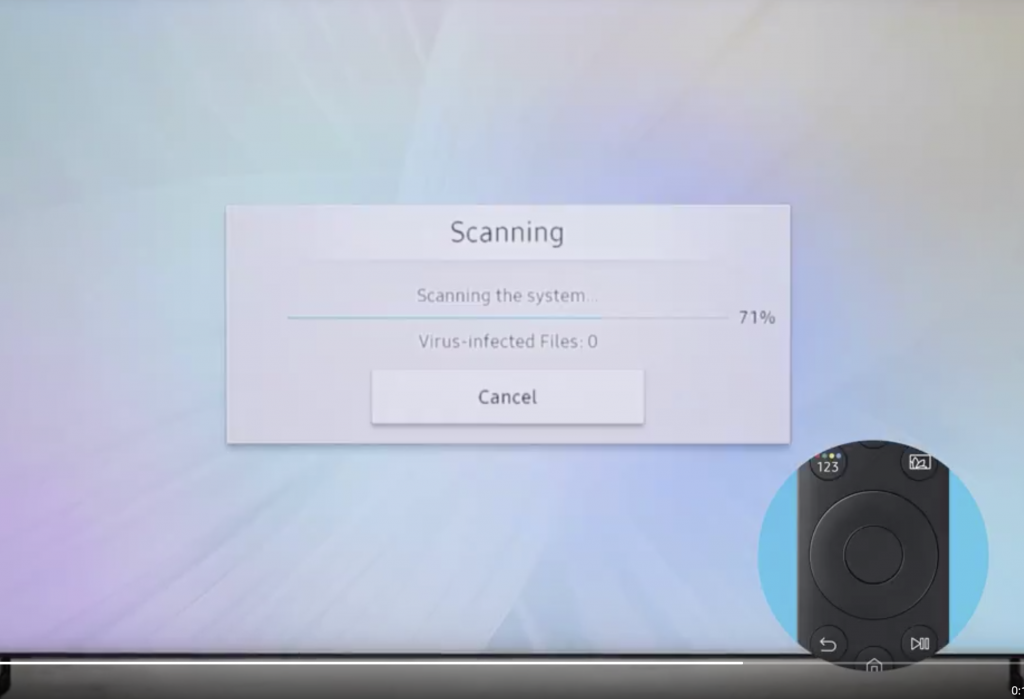

Nedan följer en skärmdump på hur det ser ut när man manuellt genomsöker efter virus (från videon ovan)

Frågan som kvarstår dock är om detta är enligt ett tidigare annonserat partnerskap mellan Samsung och McAfee om att köra MacAfees antivirus på Tizen OS.

Cisco Talos har upptäckt en blind SQL-injection i McAfee ePolicy Orchestrator. ePolicy Orchestrator är en populär mjukvara i många enterprise-nätverk och något som jag ofta stöter på vid mina

Cisco Talos har upptäckt en blind SQL-injection i McAfee ePolicy Orchestrator. ePolicy Orchestrator är en populär mjukvara i många enterprise-nätverk och något som jag ofta stöter på vid mina  För att förhindra denna sårbarhet bör klienter inte ha möjlighet att ansluta direkt på port 8443 till ePO-servern. Detta bör enbart administratörer ha behörighet att göra.

För att förhindra denna sårbarhet bör klienter inte ha möjlighet att ansluta direkt på port 8443 till ePO-servern. Detta bör enbart administratörer ha behörighet att göra.