GnuPG 2.1.9 är nu släppt

GnuPG är en öppen och fri mjukvara som implementerar OpenPGP och som i folkmun kallas PGP. Alla releaser som ligger under 2.1 går under benämningen ”modern” och innehåller således nya features. Stabila utgåvor ligger under 2.0 samt klassiska under 1.4.

GnuPG är en öppen och fri mjukvara som implementerar OpenPGP och som i folkmun kallas PGP. Alla releaser som ligger under 2.1 går under benämningen ”modern” och innehåller således nya features. Stabila utgåvor ligger under 2.0 samt klassiska under 1.4.

Följande ändringar och nyheter innehåller version 2.1.9:

* gpg: Allow fetching keys via OpenPGP DANE (--auto-key-locate). New option --print-dane-records. * gpg: Fix for a problem with PGP-2 keys in a keyring. * gpg: Fail with an error instead of a warning if a modern cipher algorithm is used without a MDC. * agent: New option --pinentry-invisible-char. * agent: Always do a RSA signature verification after creation. * agent: Fix a regression in ssh-add-ing Ed25519 keys. * agent: Fix ssh fingerprint computation for nistp384 and EdDSA. * agent: Fix crash during passprase entry on some platforms. * scd: Change timeout to fix problems with some 2.1 cards. * dirmngr: Displayed name is now Key Acquirer. * dirmngr: Add option --keyserver. Deprecate that option for gpg. Install a dirmngr.conf file from a skeleton for new installations.

Och här kan du ladda hem GnuPG:

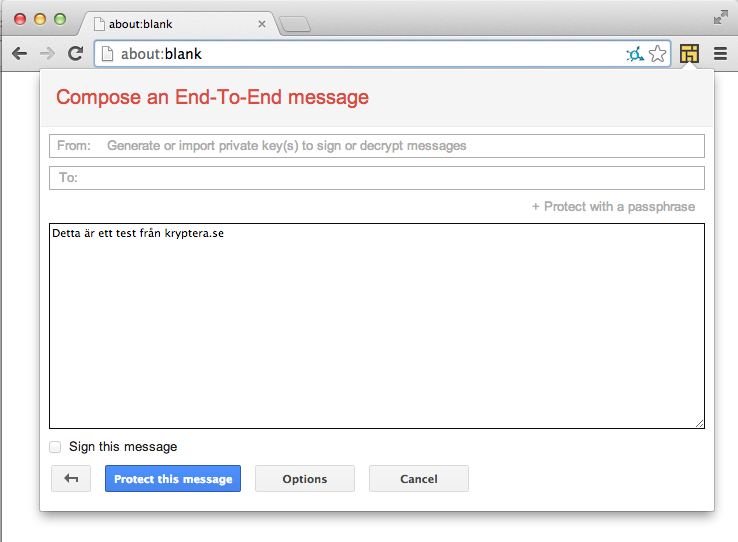

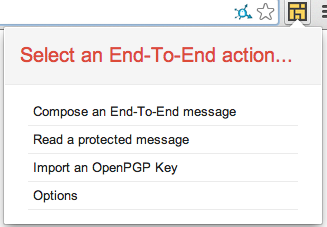

Google har nu lanserat ett Chrome-plugin som möjliggör PGP-kryptering direkt i webbläsaren med hjälp av OpenPGP. Pluginet går under namnet End-to-End och medger kryptering hela vägen från webbläsaren till slutdestinationen. Observera att det ännu bara är en alfaversion.

Google har nu lanserat ett Chrome-plugin som möjliggör PGP-kryptering direkt i webbläsaren med hjälp av OpenPGP. Pluginet går under namnet End-to-End och medger kryptering hela vägen från webbläsaren till slutdestinationen. Observera att det ännu bara är en alfaversion.