Lenovo Superfish/Badfish

Det var kanske ingen direkt överraskning att Lenovos datorer kom med en mjukvara förinstallerad som genomförde man-i-mitten-attacker mot krypterad surftrafik (https). Mjukvaran utvecklades av företaget Komodia som är specialiserade på föräldrakontroll och annonshantering.

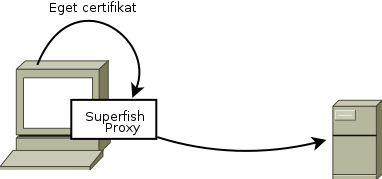

Rent tekniskt så fungerar Komodias mjukvara genom att installera ett nytt root SSL-certifikat som gör att dess mjukvara kan generera egna certifikat för godtycklig sajt för att injicera reklam samt lura webbläsaren. Även den privata nyckeln för att genomföra denna mitm installerades också på Lenovos datorer, dock krypterad med lösenordet komodia.

Men varför är detta så allvarlig kanske du undrar? Jo det finns flera aspekter, dels så har Komodia implementerat en egen felaktig SSL/TLS-stack samt så kan vem som helst använda Komodoias privata nyckel och genomföra egna mitm-attacker på exempelvis Internetcaféer. Även så innehåller deras stack andra problem som gör att det går att genomföra mitm.

Som tur var så finns det hopp, för Lenovo har gått ut och sagt att de kommer att släppa en uppdatering som tar bort mjukvaran samt installerade certifikat. Även så hittar och klassificerar Microsoft Security Essentials Superfish som adware.

Det är även oklart hur utbrett detta problem är då Komodia Redirector SDK har sålts till 100-talet olika företag där Lenovo enbart är ett av dessa.

Anledningen till att Lenovo installerat denna typ av mjukvara är troligtvis pga minskade marginaler för försäljning av laptops. Om det finns en möjlighet att tjäna 1000kr extra per såld laptop så tar dom den.

Du kan testa om du har Superfish/badfish installerat genom att besöka följande webbsida:

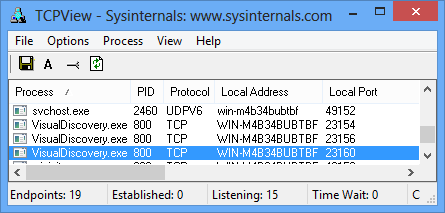

Skärmdump som visar hur proxyn lyssnar på en port: