Telia injicerar inte kod i webbsidor

Uppdatering: Telia har nu dementerat detta via Twitter och skriver att det är Twitter själva som visar detta meddelande.

Frågor som kvarstår är dock hur Telia meddelar Twitter att just detta är en kund med abonnemang X. Läcker denna meta-data?

Via @mockzallad på Twitter så uppdagades det att Telia möjligen injicerar HTML-kod i webbsidor. Detta inträffar när en Telia-kund lämnar en webbsida som omfattas av Telia när det gäller sociala medier, se följande skärmdump:

Det som nu inträffar är att när användaren lämnar någon av ovan sociala medier så visar Telia (eller Twitter) följande meddelande:

Och när det gäller nätneutralitet så skriver Telia följande på sin hemsida:

Nätneutralitet är en mycket viktig fråga som vi följer noga, det tror jag gäller för samtliga operatörer. Vårt nya erbjudande om fri surf i sociala medier ger kunderna ännu mer surffrihet, vi gör ingen prioritering av trafik eller någon typ av blockering, därför menar vi att det inte står i konflikt med nätneutraliteten.

Vilket jag tycker är helt felaktigt. Speciellt när man som ovan påverkar innehållet i datatrafiken med en teknisk metod som just nu är okänd.

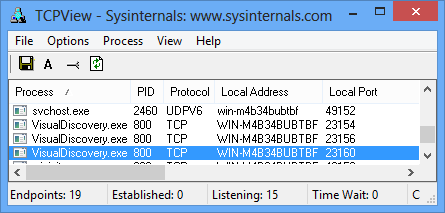

Vet du hur Telia gör rent tekniskt, MITM? Lämna gärna en kommentar nedan eller på Facebook.

Uppdatering: Även om Telia själva skriver att dom injicerar kod så kan det vara så att Twitter har stöd för att visa dessa meddelanden när länkar går via deras egen länkförkortare t.co.

Uppdatering 2: För att förtydliga, innan vi har några tekniska detaljer hur detta går till så har inlägget uppdaterats.

Möjliga metoder för att visa ovan meddelande kan vara följande:

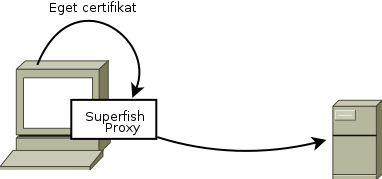

- MITM på icke https-trafik in-transit

- Samarbete med Twitter som ändrar utgående länkar

- DNS-redirect

- TeliaSonera som är en egen CA genererar certifikat. Minst troligt