Framtiden inom nätverksforensik

Jag var intresserad av hur framtiden inom nätverksforensik ser ut nu när allt mer av vår vardagliga kommunikation på internet är krypterad. Så därför kontaktade jag Erik Hjelmvik som driver företaget Netresec samt utvecklar den populära mjukvaran Network Miner. Erik är en av Sveriges främsta specialister inom nätverksforensik och en av de som jag känner som troligtvis kan besvara frågan bäst.

Så här skriver Erik om framtiden gällande nätverksforensik och de utmaningar som området står inför:

”Användningen av HTTPS har ökat dramatiskt under de senaste fyra åren. En orsak till den ökade SSL-användningen är att man nu kan få gratis SSL-certifikat genom initiativ som t.ex. Let’s Encrypt, men jag tror även att Snowdens avslöjanden har gjort att intresset för krypterad kommunikation har ökat märkbart. Den ökade användningen av SSL gör dock att det blir allt svårare att genomföra nätverksforensik eftersom innehållet i kommunikationen nu ofta är krypterad.

”Användningen av HTTPS har ökat dramatiskt under de senaste fyra åren. En orsak till den ökade SSL-användningen är att man nu kan få gratis SSL-certifikat genom initiativ som t.ex. Let’s Encrypt, men jag tror även att Snowdens avslöjanden har gjort att intresset för krypterad kommunikation har ökat märkbart. Den ökade användningen av SSL gör dock att det blir allt svårare att genomföra nätverksforensik eftersom innehållet i kommunikationen nu ofta är krypterad.

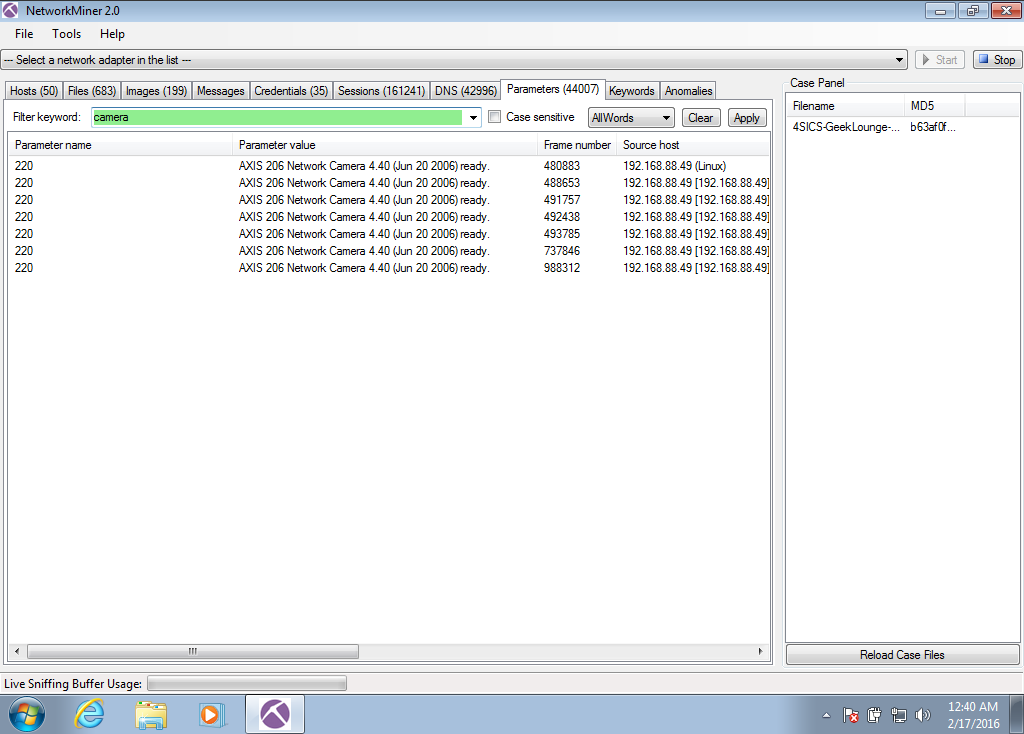

Som forensiker är det därför viktigt att ta vara på den information som går, även när trafiken är krypterad. Jag har exempelvis byggt in stöd i NetworkMiner för att extrahera X.509-certifikat från nätverkstrafik, vilket gör det lättare att hitta felaktiga och ogiltiga certifikat som används av botnät och annan skadlig kod för att kryptera sin kommunikation. Ett annat exempel på trafik som använder sig av ogiltiga certifikat är Tor, vilket använder sig av en SSL-handskakning för att sätta upp sin krypterade förbindelse.

En annan utmaning är att den tillgängliga bandbredden ökar, och därmed även datamängden som en forensiker behöver analysera. Utmaningen blir med andra ord en variant av att hitta nålen i höstacken, där höstacken utgörs av inspelad nätverkstrafik. Som forensiker kan man använda sig av exempelvis ”Rinse-Repeat Threat Hunting” för att minimera höstacken. Det kan också vara bra att ta ett steg tillbaka och börja analysen med att titta på flow-data, som vilka IP-adresser som pratar med vilka, innan man börjar analysera innehållet i trafiken.

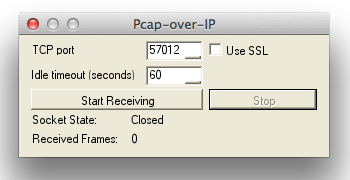

För att kunna göra det effektivt krävs det dock att flow-vyn är berikad med information om exempelvis domännamn och WHOIS-information om IP-adresser, vilket jag tagit fasta på i verktyget CapLoader. Styrkan med CapLoader ligger dock framför allt i att kunna gå från flow-analys till att analysera trafiken på paketnivå med bara ett klick. De flesta flow-verktygen saknar dock denna förmåga, vilket gör att forensiker ofta tittar på antingen flow-data eller på paketdata istället för att kombinera båda teknikerna till ett mer effektivt arbetsflöde”

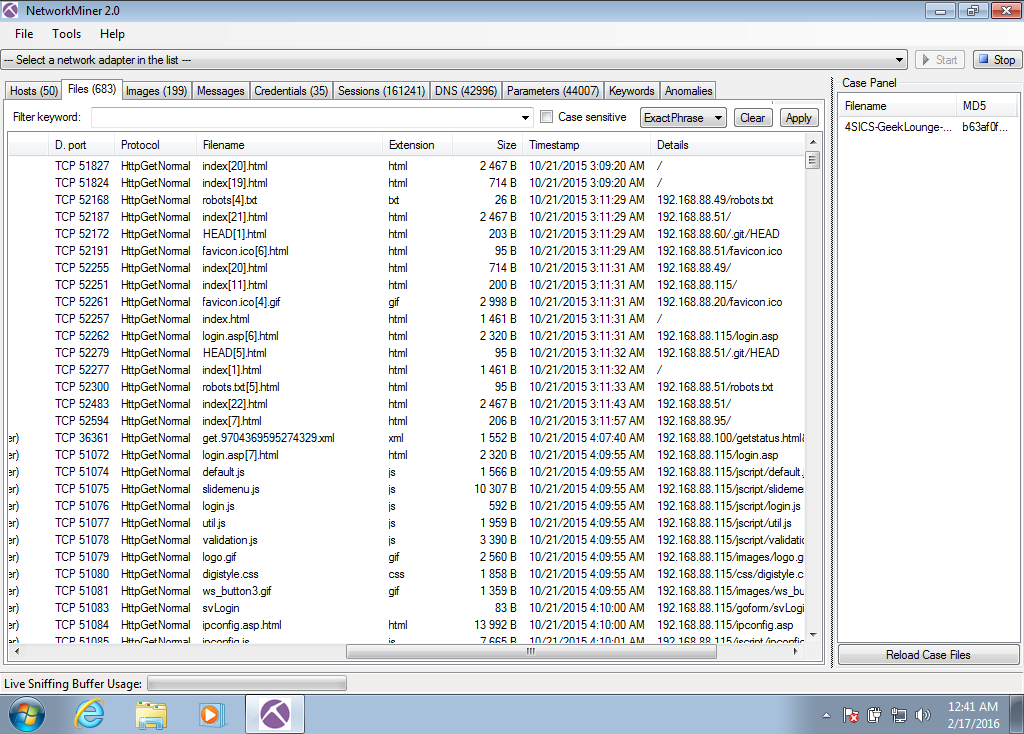

NetworkMiner är precis som det låter en produkt för att undersöka nätverkstrafik. Mjukvaran är utvecklad av det svenska företaget

NetworkMiner är precis som det låter en produkt för att undersöka nätverkstrafik. Mjukvaran är utvecklad av det svenska företaget

Svenskutvecklade NetworkMiner som är ett utmärkt verktyg vid nätverksforensik och analys av skadlig kod finns nu ute i en ny version.

Svenskutvecklade NetworkMiner som är ett utmärkt verktyg vid nätverksforensik och analys av skadlig kod finns nu ute i en ny version.