Falsk python-infrastruktur levererade skadlig kod

Minst två falska servrar som tillhandahåller paket och uppdateringar till programspråket har identifierats. Och det var via top.gg-forumets hackade Github-sida som detta uppdagades via en så kallad supply-chain attack.

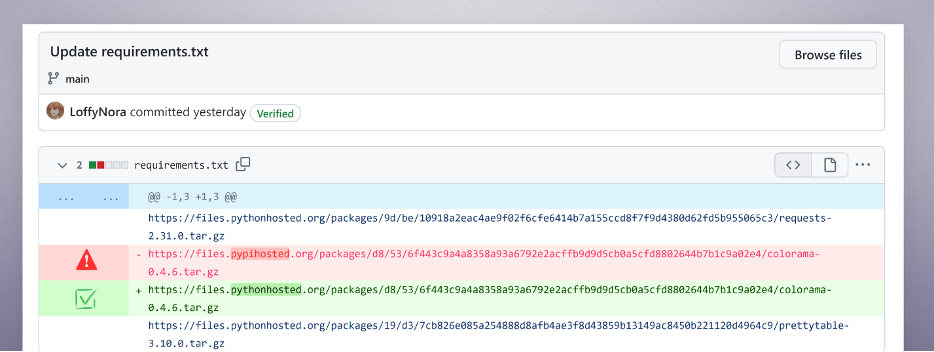

Skärmdump som visar på commiten där pypihosted.org ändras till den skadliga sidan pythonhosted.org:

Bildcredd: Checkmarx

Efter att colorama-modulen importerats enligt ovan skärmdump så körs skadlig kod som sedan försöker identifiera lösenord, nycklar, sessioner och annat intressant. Även så installeras en registernyckel i Windows som gör att den skadliga koden startas igen vid omstart.

Det är i dagsläget oklart hur många som drabbats av denna bakdörr, men top.gg-forumet har 170k användare. Även har andra repos på Github hackats såsom en TikTok-viewbot, men gör man en sökning på github i dagsläget så finns det inga referenser kvar till pypihosted.org förutom denna Solana-Sniper.

Följande IOC:er (Indicators of Compromise) kan användas:

pypihosted.org/version

piphosted.org

files.pypihosted.org

files.pythanhosted.org

162.248.101.215

162.248.100.217

162.248.100.117

0c1873196dbd88280f4d5cf409b7b53674b3ed85f8a1a28ece9caf2f98a71207

35ac61c83b85f6ddcf8ec8747f44400399ce3a9986d355834b68630270e669fb

c53b93be72e700f7e0c8d5333acd68f9dc5505fb5b71773ca9a8668b98a17ba8

https://files.pythanhosted.org/packages/d8/53/6f443c9a4a8358a93a6792e2acffb9d9d5cb0a5cfd8802644b7b1c9a02e4/colorama-0.4.5.tar.gz

https://files.pypihosted.org/packages/d8/53/6f443c9a4a8358a93a6792e2acffb9d9d5cb0a5cfd8802644b7b1c9a02e4/colorama-0.4.6.tar.gz

https://files.pypihosted.org/packages/d8/53/6f443c9a4a8358a93a6792e2acffb9d9d5cb0a5cfd8802644b7b1c9a02e4/colorama-0.4.3.tar.gz