Så identifieras Cloud Hopper APT10

Uppdatering: Min pull-request till Loki-projektets signaturdatabas har nu gått igenom och det enda du behöver göra är att ladda hem och köra Loki för att detektera APT10.

Myndigheten för samhällsskydd och beredskap (MSB) gick i förrgår ut och varnade för omfattande cyberattacker mot bl.a. Svenska managed service providers. Attacken är riktad mot företag som sköter drift och IT-infrastruktur för samhällssektorer som offentlig verksamhet, IT, kommunikation, sjukvård, energi och forskning.

Cyberattacken går under namnet APT10 eller Cloud Hopper och MSB meddelar att attacken har inriktat sig på att infektera system genom att lura människor. De som ligger bakom angreppen har lagt stora resurser på att kartlägga sina mål, organisationer och deras anställda, för att kunna skicka riktade e-postmeddelanden med trovärdiga dokument (så kallat riktat nätfiske, spearphishing).

Jag har tittat på de IOC:er (Indicators of Compromise) som är släppta av företaget PwC och skapat två filer som kan läsas in av en mängd olika verktyg såsom Loki (som jag använde för att identifiera Project Sauron/Remsec sist), för tyvärr så är PwC:s PDF inte helt lättarbetad.

Du kan därför ladda hem och ändra den Yara-fil samt en fil med Md5-checksummor som jag skapat på Github här: https://github.com/jonaslejon/apt10 och använda den direkt med Loki. Du använder filerna genom att lägga filen apt_apt10.yar i underkatalogen signature-base/yara/ och innehållet från hash-iocs.txt längst ner i den befintliga filen signature-base/iocs/hash-iocs.txt. Detta efter du laddat hem Loki här

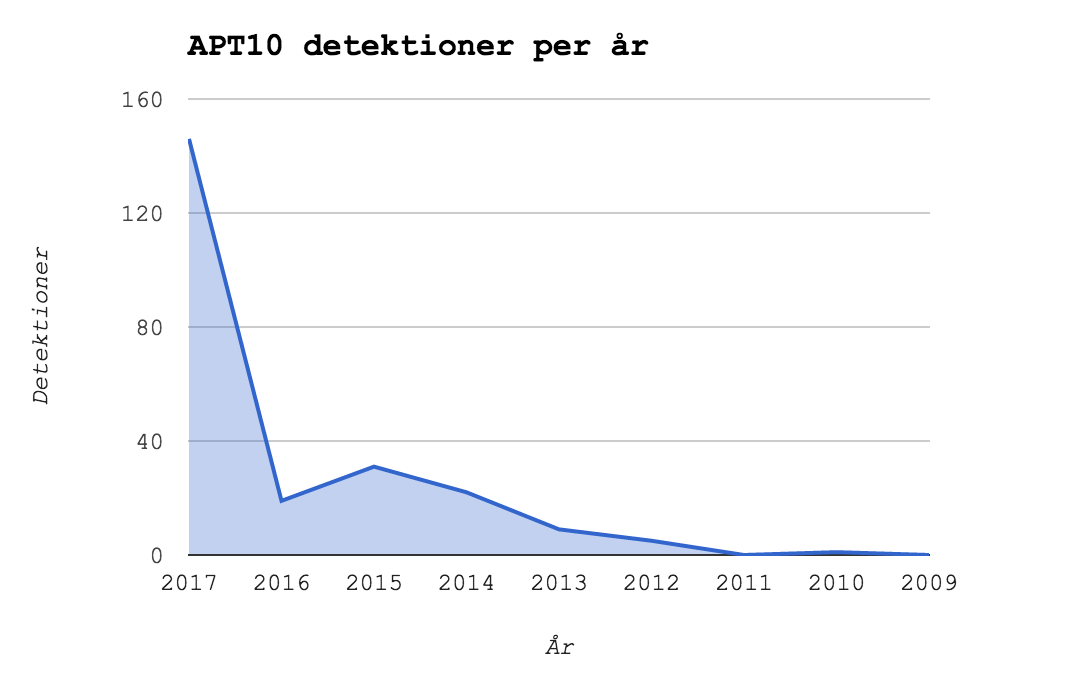

Jag har även kört sökningar mot VirusTotal med de checksummor som PwC har släppt och tittat på ett antal olika saker såsom när antivirus-företagen identifierade APT10:

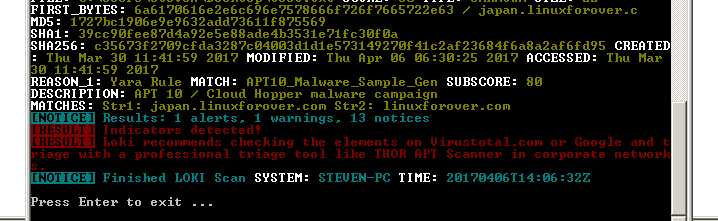

Här följer en skärmdump på en träff när jag använder Loki och MD5-filen samt Yara-filen från mitt Github-repo för test:

Och om jag tittar på statistik från VirusTotal gällande APT10 så är antivirus-mjukvaran McAfee bäst på att detektera APT10. Fortfarande identifieras 69 av 300 delar inte av någon antivirus-mjukvara.

Följande tabell visar på antalet detektioner per antivirus-produkt:

205 McAfee

205 GData

204 McAfee-GW-Edition

203 Symantec

198 Kaspersky

197 BitDefender

196 Emsisoft

195 F-Secure

192 MicroWorld-eScan

191 Panda

190 VIPRE

188 Ikarus

183 Fortinet

181 Sophos

181 Ad-Aware

181 AVG

170 ESET-NOD32

167 NANO-Antivirus

159 TrendMicro-HouseCall

159 AVware

Och tittar vi vidare på några av de exploits som används så har antivirus-företagen klassat dem som följande:

- CVE-2012-0158

- CVE-2010-3333

- Exploit.OLE2.Toolbar

- JS.S.Exploit.121732

- JS.S.Exploit.166944

- Exploit.Win32.OLE.78

- EXP/Office.Exploit.Gen

- DOC.S.Exploit.164492[h]

- Exploit-MSWord!1ECBFF1A46A8

Och några ovan är relativt lätta att utläsa såsom CVE-2012-0158 som är en sårbarhet i Active X och CVE-2010-3333 är en sårbarhet i Microsoft Offices hantering av RTF-formatet.

Om du vill hjälpa till så får du gärna göra pull request på Github-repot med mer IOC-data från DHS.

Loki tittar främst på klienter och servrar och därför rekommenderar jag även att titta på nätverkstrafik såsom DNS-uppslagningar, för du har väl sparat undan nätverksdata i PCAP-format?