För några dagar sedan så gick flertalet stora antivirus-leverantörer ut med en varning samt teknisk analys av en ny form av avancerad skadlig kod som troligtvis är utvecklad av gruppen Strider. Denna APT-liknande grupp (advanced persistent threat) har utvecklat Sauron (Remsec) sedan 2011 och har identifieras hos myndigheter i länder såsom Kina, Sverige, Ryssland och Belgien.

Projekt Sauron är sannolikt utvecklat av en stat eller statsunderstödd grupp i likhet med skadlig kod såsom Duqu, Flame, Equation, och Regin.

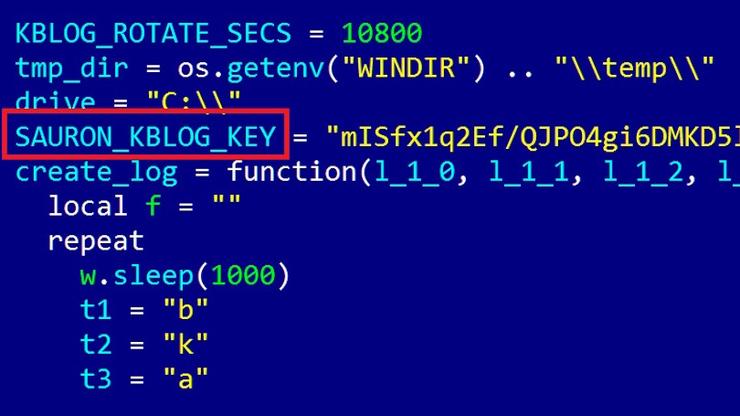

Koden är modulär och majoriteten av modulerna är skriva i programspråket Lua (precis som Stuxnet).

Att den skadliga koden fått namnet Sauron är på grund av denna Lua-modul som sköter tangentbords-loggningen (keylogger):

Även så innehåller den skadliga koden en loggningsmodul som även krypterar och komprimerar loggar. I övrigt har inga felstavningar observerats men exempelvis så förekommer italienska ord när nätvertrafik genomsöks efter ord såsom secret, pw, pass codice|uin|signin|strCodUtente|.*pass.*|.*pw|pw.*|additional_info|.*secret.*|.*segreto.*

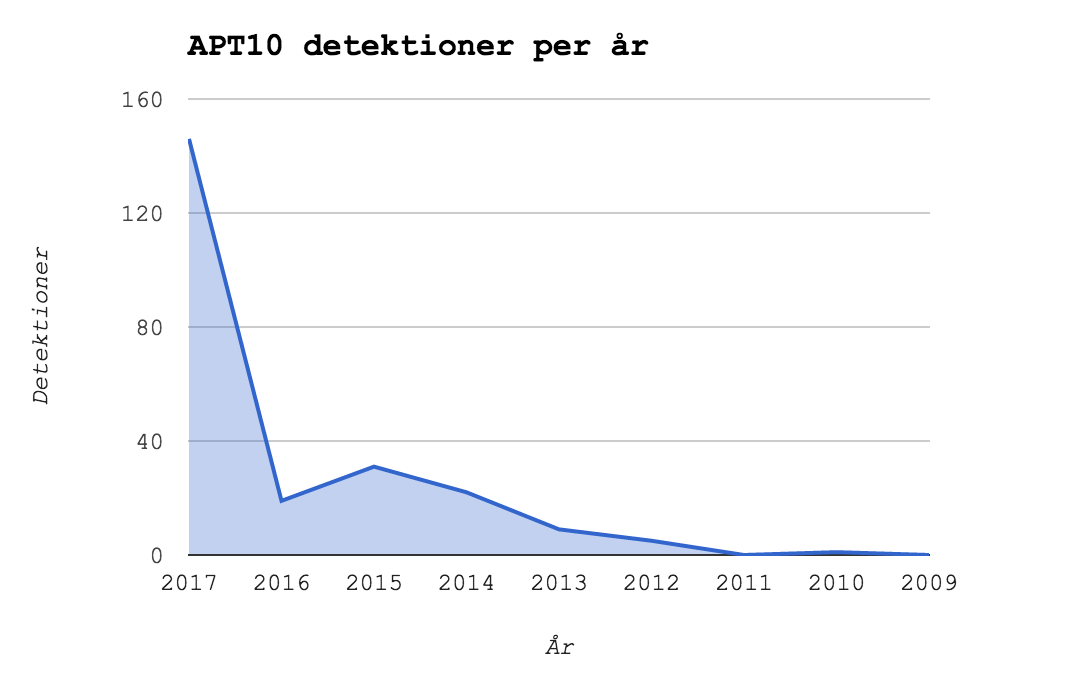

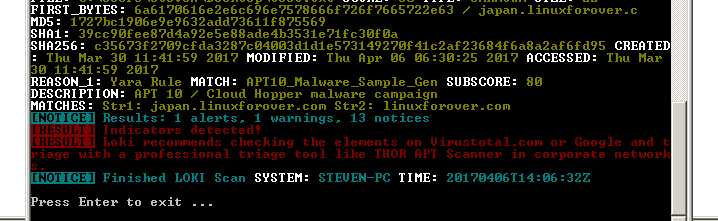

Antivirusdetektion

En del av den skadliga koden som laddar in binära objekt upptäcktes först av Kaspersky 20160406 och då som HEUR:Trojan.Multi.Remsec.gen. Ungefär en vecka efter detta så kan även AegisLab, Antiy-AVL och Rising den skadliga koden.

Luftgap

Den skadliga koden ProjectSauron har även stöd för att ta sig över ”airgaps” eller luftgap som det heter på svenska. Dvs system som är så pass säkra/hemliga att de inte är anslutna till Internet. När en USB-sticka ansluts så skapas det ett virtuellt filsystem som inte är synligt med blotta ögat.

Även så är någon slags zero-day involverad som nyttjas när USB-stickor förflyttas mellan nätverk. Men varken Symantec eller Kaspersky vet ännu inte hur detta fungerar exakt.

Persistens

Installerar sig som en SSPI, Security Support Provider Interface och exporterar funktionen InitSecurityInterfaceW.

Kryptering

Över nätverket sker kryptering med RSA samt RC6 (5?). Lokala filer krypteras med RC4 samt Salsa20.

Nyckel som används är: 0xBAADF00D. Även kan C&C-kommandon skickas via ICMP och lyckas dekrypteringen av ICMP-paketet så kommer koden att exekveras på systemet.

False flag

Att baka in felaktiga eller information som vilseleder den som analyserar skadlig kod är något som blivit populärt på senare tid. Även Sauron gör detta och är extra tydligt när man tittar på metadata såsom när koden kompilerades:

PE-Header compilator timestmap: 2009-07-14 01:07:24

Hashsummor

Detta är hashsummor för Win32 DLL:en som är ansvarig för att ladda in moduler:

| MD5 |

2a8785bf45f4f03c10cd929bb0685c2d |

| SHA-1 |

d18792a187d7567f3f31908c05a8b8a2647d365f |

| SHA-256 |

6c8c93069831a1b60279d2b316fd36bffa0d4c407068dbef81b8e2fe8fd8e8cd |

| ssdeep |

1536:XnEBRAJD8UuUFT1CKKoau6uWqv/gQcIOtED:XnEcz5FTiteoQStE |

Filnamn: MSAOSSPC.DLL

Och på disken så används katalog: “c:\System Volume Information\_restore{ED650925- A32C-4E9C-8A73-8E6F0509309A}\RP0\A???????.dll” för moduler.

DLL-en maskeras som AOL Security Package.

Externa PDF-er med mer information:

Fler checksummor från Github:

1F7DDB6752461615EBF0D76BDCC6AB1A;Project Sauron https://goo.gl/eFoP4A - Passive sniffer backdoor

227EA8F8281B75C5CD5F10370997D801;Project Sauron https://goo.gl/eFoP4A - Passive sniffer backdoor

2F704CB6C080024624FC3267F9FDF30E;Project Sauron https://goo.gl/eFoP4A - Passive sniffer backdoor

34284B62456995CA0001BC3BA6709A8A;Project Sauron https://goo.gl/eFoP4A - Passive sniffer backdoor

501FE625D15B91899CC9F29FDFC19C40;Project Sauron https://goo.gl/eFoP4A - Passive sniffer backdoor

6296851190E685498955A5B37D277582;Project Sauron https://goo.gl/eFoP4A - Passive sniffer backdoor

6B114168FB117BD870C28C5557F60EFE;Project Sauron https://goo.gl/eFoP4A - Passive sniffer backdoor

7B6FDBD3839642D6AD7786182765D897;Project Sauron https://goo.gl/eFoP4A - Passive sniffer backdoor

7B8A3BF6FD266593DB96EDDAA3FAE6F9;Project Sauron https://goo.gl/eFoP4A - Passive sniffer backdoor

C0DFB68A5DE80B3434B04B38A61DBB61;Project Sauron https://goo.gl/eFoP4A - Passive sniffer backdoor

B6273B3D45F48E9531A65D0F44DFEE13;Project Sauron https://goo.gl/eFoP4A - Passive sniffer backdoor

BB6AEC0CF17839A6BEDFB9DDB05A0A6F;Project Sauron https://goo.gl/eFoP4A - Passive sniffer backdoor

C074710482023CD73DA9F83438C3839F;Project Sauron https://goo.gl/eFoP4A - Passive sniffer backdoor

C3F8F39009C583E2EA0ABE2710316D2A;Project Sauron https://goo.gl/eFoP4A - Passive sniffer backdoor

CF6C049BD7CD9E04CC365B73F3F6098E;Project Sauron https://goo.gl/eFoP4A - Passive sniffer backdoor

40F751F2B22208433A1A363550C73C6B;Project Sauron https://goo.gl/eFoP4A - Passive sniffer backdoor

1D9D7D05AB7C68BDC257AFB1C086FB88;Project Sauron https://goo.gl/eFoP4A - Passive sniffer backdoor

181c84e45abf1b03af0322f571848c2d;Project Sauron https://goo.gl/eFoP4A - Generic pipe backdoor

2e460fd574e4e4cce518f9bc8fc25547;Project Sauron https://goo.gl/eFoP4A - Generic pipe backdoor

1f6ba85c62d30a69208fe9fb69d601fa;Project Sauron https://goo.gl/eFoP4A - Generic pipe backdoor

F3B9C454B799E2FE6F09B6170C81FF5C;Project Sauron https://goo.gl/eFoP4A - Null session pipes backdoor

0C12E834187203FBB87D0286DE903DAB;Project Sauron https://goo.gl/eFoP4A - Null session pipes backdoor

72B03ABB87F25E4D5A5C0E31877A3077;Project Sauron https://goo.gl/eFoP4A - Null session pipes backdoor

76DB7E3AF9BE2DFAA491EC1142599075;Project Sauron https://goo.gl/eFoP4A - Null session pipes backdoor

5D41719EB355FDF06277140DA14AF03E;Project Sauron https://goo.gl/eFoP4A - Null session pipes backdoor

A277F018C2BB7C0051E15A00E214BBF2;Project Sauron https://goo.gl/eFoP4A - Null session pipes backdoor

0C4A971E028DC2AE91789E08B424A265;Project Sauron https://goo.gl/eFoP4A - Pipe and internet backdoor

44C2FA487A1C01F7839B4898CC54495E;Project Sauron https://goo.gl/eFoP4A - Pipe and internet backdoor

F01DC49FCE3A2FF22B18457B1BF098F8;Project Sauron https://goo.gl/eFoP4A - Pipe and internet backdoor

F59813AC7E30A1B0630621E865E3538C;Project Sauron https://goo.gl/eFoP4A - Pipe and internet backdoor

CA05D537B46D87EA700860573DD8A093;Project Sauron https://goo.gl/eFoP4A - Pipe and internet backdoor

01AC1CD4064B44CDFA24BF4EB40290E7;Project Sauron https://goo.gl/eFoP4A - Pipe and internet backdoor

1511F3C455128042F1F6DB0C3D13F1AB;Project Sauron https://goo.gl/eFoP4A - Pipe and internet backdoor

57C48B6F6CF410002503A670F1337A4B;Project Sauron https://goo.gl/eFoP4A - Pipe and internet backdoor

EDB9E045B8DC7BB0B549BDF28E55F3B5;Project Sauron https://goo.gl/eFoP4A - Pipe and internet backdoor

71EB97FF9BF70EA8BB1157D54608F8BB;Project Sauron https://goo.gl/eFoP4A - Core platform (LUA VFS)

2F49544325E80437B709C3F10E01CB2D;Project Sauron https://goo.gl/eFoP4A - Core platform (LUA VFS)

7261230A43A40BB29227A169C2C8E1BE;Project Sauron https://goo.gl/eFoP4A - Core platform (LUA VFS)

FC77B80755F7189DEE1BD74760E62A72;Project Sauron https://goo.gl/eFoP4A - Core platform (LUA VFS)

A5588746A057F4B990E215B415D2D441;Project Sauron https://goo.gl/eFoP4A - Core platform (LUA VFS)

0209541DEAD744715E359B6C6CB069A2;Project Sauron https://goo.gl/eFoP4A - Core platform (LUA VFS)

FCA102A0B39E2E3EDDD0FE0A42807417;Project Sauron https://goo.gl/eFoP4A - Core platform (LUA VFS)

5373C62D99AFF7135A26B2D38870D277;Project Sauron https://goo.gl/eFoP4A - Core platform (LUA VFS)

91BB599CBBA4FB1F72E30C09823E35F7;Project Sauron https://goo.gl/eFoP4A - Core platform (LUA VFS)

914C669DBAAA27041A0BE44F88D9A6BD;Project Sauron https://goo.gl/eFoP4A - Core platform (LUA VFS)

C58A90ACCC1200A7F1E98F7F7AA1B1AE;Project Sauron https://goo.gl/eFoP4A - Core platform (LUA VFS)

63780A1690B922045625EAD794696482;Project Sauron https://goo.gl/eFoP4A - Core platform (LUA VFS)

8D02E1EB86B7D1280446628F039C1964;Project Sauron https://goo.gl/eFoP4A - Core platform (LUA VFS)

6CA97B89AF29D7EFF94A3A60FA7EFE0A;Project Sauron https://goo.gl/eFoP4A - Core platform (LUA VFS)

93C9C50AC339219EE442EC53D31C11A2;Project Sauron https://goo.gl/eFoP4A - Core platform (LUA VFS)

F7434B5C52426041CC87AA7045F04EC7;Project Sauron https://goo.gl/eFoP4A - Core platform (LUA VFS)

F936B1C068749FE37ED4A92C9B4CFAB6;Project Sauron https://goo.gl/eFoP4A - Core platform (LUA VFS)

2054D07AE841FCFF6158C7CCF5F14BF2;Project Sauron https://goo.gl/eFoP4A - Core platform (LUA VFS)

6CD8311D11DC973E970237E10ED04AD7;Project Sauron https://goo.gl/eFoP4A - Core platform (LUA VFS)

5DDD5294655E9EB3B9B2071DC2E503B1;Project Sauron https://goo.gl/eFoP4A - MyTrampoline

5DDD5294655E9EB3B9B2071DC2E503B1;Project Sauron https://goo.gl/eFoP4A - Bus Manager

2A8785BF45F4F03C10CD929BB0685C2D;Project Sauron https://goo.gl/eFoP4A - Bus Manager

F0E0CBF1498DBF9B8321D11D21C49811;Project Sauron https://goo.gl/eFoP4A - Bus Manager

AC8072DFDA27F9EA068DCAD5712DD893;Project Sauron https://goo.gl/eFoP4A - Bus Manager

2382A79F9764389ACFB4CB4692AA044D;Project Sauron https://goo.gl/eFoP4A - Bus Manager

85EA0D79FF015D0B1E09256A880A13CE;Project Sauron https://goo.gl/eFoP4A - Bus Manager

4728A97E720C564F6E76D0E22C76BAE5;Project Sauron https://goo.gl/eFoP4A - Bus Manager

B98227F8116133DC8060F2ADA986631C;Project Sauron https://goo.gl/eFoP4A - Bus Manager

D2065603EA3538D17B6CE276F64AA7A2;Project Sauron https://goo.gl/eFoP4A - Bus Manager

FCD1A80575F503A5C4C05D4489D78FF9;Project Sauron https://goo.gl/eFoP4A - Bus Manager

EB8D5F44924B4DF2CE4A70305DC4BD59;Project Sauron https://goo.gl/eFoP4A - Bus Manager

17DEB723A16856E72DD5C1BA0DAE0CC7;Project Sauron https://goo.gl/eFoP4A - Bus Manager

B6FE14091359399C4EA572EBF645D2C5;Project Sauron https://goo.gl/eFoP4A - Bus Manager

C8C30989A25C0B2918A5BB9FD6025A7A;Project Sauron https://goo.gl/eFoP4A - Bus Manager

814CA3A31122D821CD1E582ABF958E8F;Project Sauron https://goo.gl/eFoP4A - Bus Manager

951EBE1EE17F61CD2398D8BC0E00B099;Project Sauron https://goo.gl/eFoP4A - Network Sniffer

d737644d612e5051f66fb97a34ec592b3508be06e33f743a2fdb31cdf6bd2718;Symantec Strider Report http://goo.gl/bTtpGD

30a824155603c2e9d8bfd3adab8660e826d7e0681e28e46d102706a03e23e3a8;Symantec Strider Report http://goo.gl/bTtpGD

a4736de88e9208eb81b52f29bab9e7f328b90a86512bd0baadf4c519e948e5ec;Symantec Strider Report http://goo.gl/bTtpGD

8e63e579dded54f81ec50ef085929069d30a940ea4afd4f3bf77452f0546a3d3;Symantec Strider Report http://goo.gl/bTtpGD

96c3404dadee72b1f27f6d4fbd567aac84d1fdf64a5168c7ef2464b6c4b86289;Symantec Strider Report http://goo.gl/bTtpGD

04ea378405c9aa879478db3d6488ce79b694393501555ccabc109fa0f4844533;Symantec Strider Report http://goo.gl/bTtpGD

720195b07c81e95dab4a1469342bc723938733b3846d7647264f6d0816269380;Symantec Strider Report http://goo.gl/bTtpGD

2f128fff48d749f08786e618d3a44e2ac8020cc2ece5034cb1079901bbde6b7e;Symantec Strider Report http://goo.gl/bTtpGD

6189b94c9f3982ce15015d68f280f5d7a87074b829edb87825cadab6ec1c7ec2;Symantec Strider Report http://goo.gl/bTtpGD

6c8c93069831a1b60279d2b316fd36bffa0d4c407068dbef81b8e2fe8fd8e8cd;Symantec Strider Report http://goo.gl/bTtpGD

d629aa328fef1bd3c390751575f65d2f568b4b512132d77ab3693709ae2d5c84;Symantec Strider Report http://goo.gl/bTtpGD

9035a1e71c87620ead00d47c9db3768b52197703f124f097fa38dd6bf8e2edc8;Symantec Strider Report http://goo.gl/bTtpGD

36b74acba714429b07ab2205ee9fc13540768d7d8d9d5b2c9553c44ea0b8854f;Symantec Strider Report http://goo.gl/bTtpGD

0f8af75782bb7cf0d2e9a78af121417ad3c0c62d8b86c8d2566cdb0f23e15cea;Symantec Strider Report http://goo.gl/bTtpGD

bde264ceb211089f6a9c8cfbaf3974bf3d7bf4843d22186684464152c432f8a5;Symantec Strider Report http://goo.gl/bTtpGD

4a15dfab1d150f2f19740782889a8c144bd935917744f20d16b1600ae5c93d44;Symantec Strider Report http://goo.gl/bTtpGD

3782b63d7f6f688a5ccb1b72be89a6a98bb722218c9f22402709af97a41973c8;Symantec Strider Report http://goo.gl/bTtpGD

6b06522f803437d51c15832dbd6b91d8d8b244440b4d2f09bd952f335351b06d;Symantec Strider Report http://goo.gl/bTtpGD

96e6b2cedaf2840b1939a9128751aec0f1ac724df76970bc744e3043281d3afd;Symantec Strider Report http://goo.gl/bTtpGD

02a9b52c88199e5611871d634b6188c35a174944f75f6d8a2110b5b1c5e60a48;Symantec Strider Report http://goo.gl/bTtpGD

ab8181ae5cc205f1d3cae00d8b34011e47b735a553bd5a4f079f03052b74a06d;Symantec Strider Report http://goo.gl/bTtpGD

c8f95bf8a76ff124cc1d7a8439beff360d0eb9c0972d42a8684c3bd4e91c6600;Symantec Strider Report http://goo.gl/bTtpGD

9572624b6026311a0e122835bcd7200eca396802000d0777dba118afaaf9f2a9;Symantec Strider Report http://goo.gl/bTtpGD

Källor: FSB, VirusTotal, Kaspersky och Symantec