Ryssland påverkade det amerikanska valet med hjälp av hackers

Amerikanska myndigheten DHS tillsammans med FBI släppte för några timmar sedan en teknisk rapport med titeln GRIZZLY STEPPE – Russian Malicious Cyber Activity.

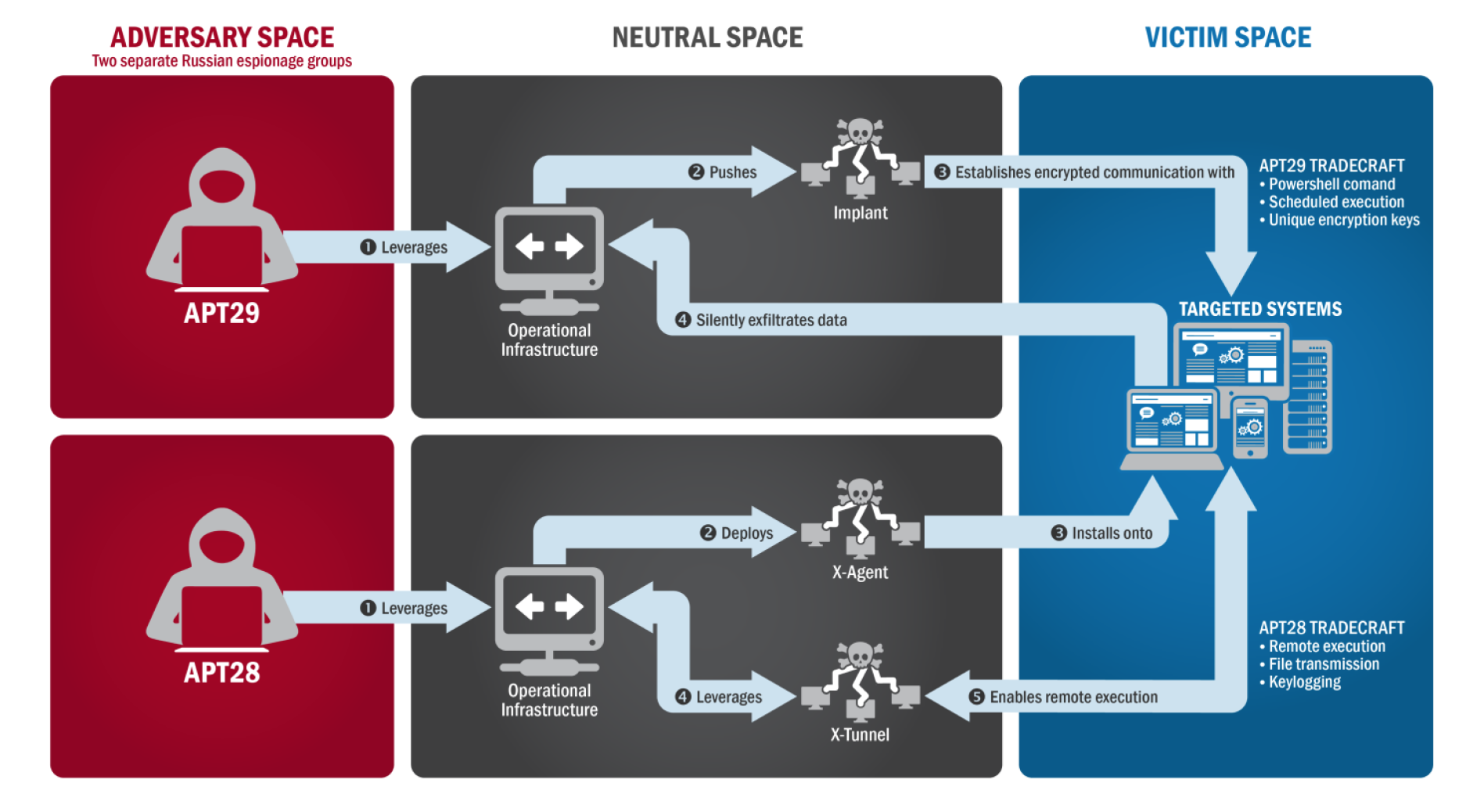

Rapporten beskriver två hackinggrupper vid namn APT28 och APT29 samt deras tillvägagångssätt att angripa amerikanska intressen. Framförallt sådant som är relaterade till valet (APT = advanced persistent threat).

Med hjälp av fiktiv e-post (spearphising) så hackade APT28 ett amerikanskt parti och sedan exfiltrerade och släppte ut dokument publikt samt till press. Även den andra hackinggruppen APT29 har använt spearphising-attacker och skickat ut mail till över 1000 mottagare mot amerikanska intressen.

Min personliga bedömning är dock att konkreta bevis på att det är RIS (Russian Intelligence Service) som ligger bakom saknas. Detta framgår ej rapporterna, men förstår även att det är svårt att avhemliga information från exempelvis NSA.

Följande bild beskriver hur dessa två grupper jobbar med bl.a. X-Agent och X-Tunnel mjukvaran. Vi skrev senast om X-agent för några dagar sedan då den användes i en attack mot Ukraina.

Även så publicerar US Treasury en lista med personer som USA utför sanktioner mot. Den innehåller en del GRU-personer men även hackers.

Förutom ovan så finns det även flertalet IOC:er (indicators of compromise) där bl.a. tre svenska IP-nummer ska ha används för kontrollkanal eller på annat sätt vara inblandad i attackerna.

Troligtvis är detta hackade klienter eller servrar. Vissa även är eller har varit Tor-exitnoder:

95.215.44.115,IPV4ADDR,,IP_WATCHLIST,C2,,TLP:WHITE,This IP address is located in Sweden. 153.92.126.148,IPV4ADDR,,IP_WATCHLIST,,,TLP:WHITE,This IP address is located in Sweden. 185.86.148.111,IPV4ADDR,,IP_WATCHLIST,C2,,TLP:WHITE,This IP address is located in Sweden. 185.86.148.227,IPV4ADDR,,IP_WATCHLIST,C2,,TLP:WHITE,This IP address is located in Sweden. 185.86.149.223,IPV4ADDR,,IP_WATCHLIST,C2,,TLP:WHITE,This IP address is located in Sweden. 185.86.149.97,IPV4ADDR,,IP_WATCHLIST,,,TLP:WHITE,This IP address is located in Sweden. 185.7.34.251,IPV4ADDR,,IP_WATCHLIST,,,TLP:WHITE,This IP address is located in Sweden. 85.24.197.4,IPV4ADDR,,IP_WATCHLIST,C2,,TLP:WHITE,This IP address is located in Sweden.

Registrerade enligt whois på Exalt, Netbrella Networks samt:

Yourserver.se is a trademark

of Makonix Ltd, registered at

Ulbrokas 23, Riga, Latvia, LV-1021,

EU VAT number LV40103214759

Hela listan med IOC:er hittar du på denna sida. Har tittat i mina egna system efter dessa IP-adresser och hittar tusentals med intrångsförsök samt legitim trafik.

Här kan du ladda hem rapporten från FBI och DHS National Cybersecurity and Communications Integration Center (NCCIC):

Aktören bakom FANCY BEAR-gruppen misstänks vara den ryska militära underrättelsetjänsten GRU (ГРУ).

Aktören bakom FANCY BEAR-gruppen misstänks vara den ryska militära underrättelsetjänsten GRU (ГРУ).