Intrång hos TeamViewer

Uppdatering: Nu har TeamViewer bekräftat att det rör sig om ryska APT29.

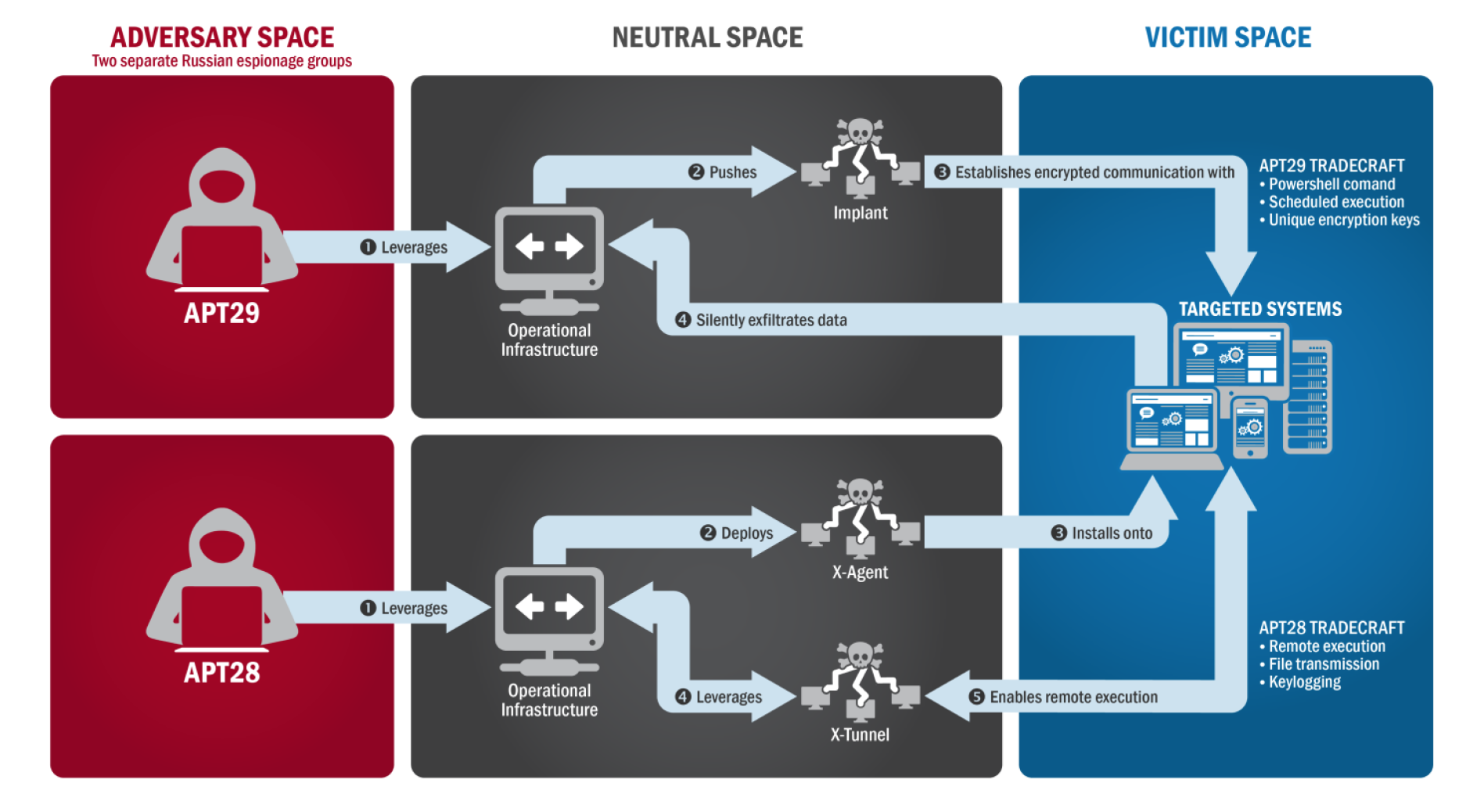

TeamViewer gick nyligen ut med information om att deras system blivit hackade. De anger i sitt meddelande att det enbart handlar om den interna IT-miljön och ej produktionssystem. Dock så finns det andra källor som pekar på att ryska APT29 står bakom intrånget och aktivt kan ta sig in i miljöer där TeamViewer är installerat. APT29 går också under namnet Cozy Bear, NOBELIUM eller Midnight Blizzard.

TeamViewer är en mjukvara för fjärrstyrning, fjärråtkomst och fjärrsupport. Den används för att ansluta till och styra datorer och andra enheter över internet, vilket möjliggör teknisk support, samarbete och filöverföring mellan användare oavsett var de befinner sig. TeamViewer används av både privatpersoner och företag för att underlätta fjärrarbete och teknisk support.

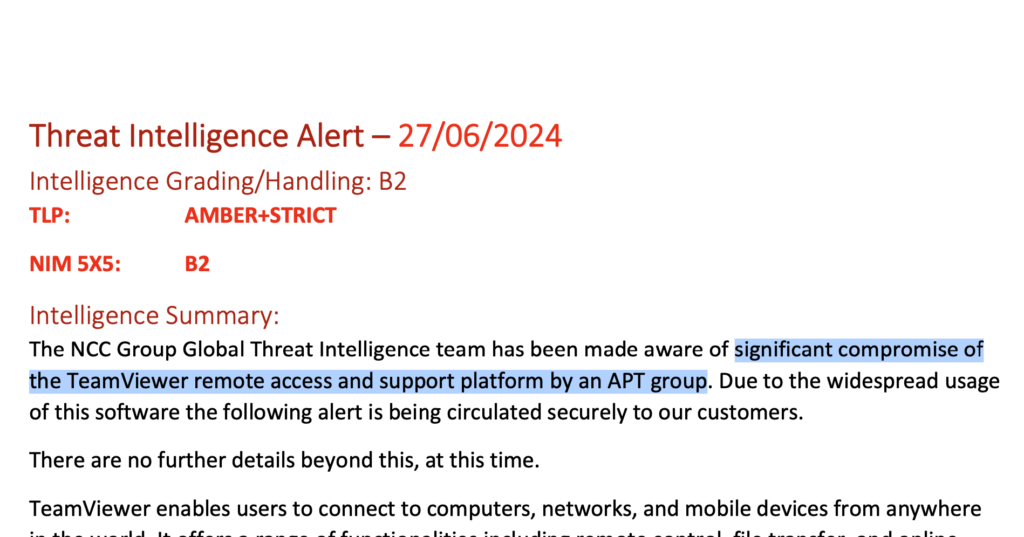

Följande meddelande gick ut från NCC Group och har delats på Mastodon:

Det är i ett tidigt skede och mycket som är oklart i dagsläget. Men jag rekommenderar att om du använder TeamViewer:

- Stäng ner TeamViewer-servicen/mjukvaran omgående

- Revidera eventuella loggfiler, se här

- Undersök om TeamViewer finns installerat inom er organisation

- Kontrollera nätverkstrafik på TCP/UDP-port 5938. Obs, mjukvaran kan använda andra portar

- Undersök nätverkstrafik och DNS-uppslag till *.teamviewer.com

- Vid eventuella indikationer på intrång, anlita specialister på IT-forensiska utredningar

Jag försöker att löpande uppdatera detta blogginlägg med ny information allt eftersom händelsen utvecklas.