NSA MAC-adress 00:20:91

Om du ska ändra din MAC-adress till något kul. Ta något som börjar på 00:20:91 för det är NSA:S OUI (Organizationally Unique Identifier).

Via Twitter

Om du ska ändra din MAC-adress till något kul. Ta något som börjar på 00:20:91 för det är NSA:S OUI (Organizationally Unique Identifier).

Via Twitter

Igår så släppte Apple en stor mängd med säkerhetsuppdateringar. Vissa av dessa uppdateringar åtgärder sårbarheter som innebär att en antagonist kan exekvera kod över nätverket, eller ”An attacker in a privileged network position” som Apple skriver.

Igår så släppte Apple en stor mängd med säkerhetsuppdateringar. Vissa av dessa uppdateringar åtgärder sårbarheter som innebär att en antagonist kan exekvera kod över nätverket, eller ”An attacker in a privileged network position” som Apple skriver.

Även en mängd lokala attacker såsom utbrytning ur Apples sandlåda.

Nätverksattackerna gäller:

Uppdateringarna gäller följande operativsystem och applikationer:

Nu har nummer 69 släppts av det mytomspunna och legendariska hacker-magasinet Phrack. Första numret av Phrack släpptes redan år 1985 och sedan dess har det alltså släppts 69 utgåvor. Sedan 2012 tills nu har det dock varit ett uppehåll och vem som just nu sköter om Phrack just nu är okänt.

Phrack är även känt för sina djupa tekniska artiklar och banbrytande publiceringar. Speciellt innan internets intågande då modem och BBS var populärt. En av de artiklarna som fått mest genomslag är ”Smashing The Stack For Fun And Profit” som är grunden för nästan alla som börjar med exploitutveckling.

Phrack återfinnes här:

En av de sårbarheter vi skrev om i förrgår går under CVE-2016-2107 eller LuckyNegative20. Filippo Varsoda är en av de som genomfört en analys av buggen samt lagt upp en sajt för att testa om man är sårbar. Buggen återfinnes i en tidigare fix i biblioteket OpenSSL.

Så här skriver Filippo om buggen på CloudFlares blogg:

a skilled MitM attacker can recover at least 16 bytes of anything it can get the client to send repeatedly just before attacker-controlled data (like HTTP Cookies, using JavaScript cross-origin requests).

A more skilled attacker than me might also be able to decrypt more than 16 bytes, but no one has shown that it’s possible yet.

Vi har genomfört en skanning på några svenska sajter, och många är sårbara. Men som ovan skriver så kräver det att du kan sitta i mitten för att utnyttja attacken.

Listan ovan baseras på denna.

OpenSSL åtgärdade nyligen sex stycken identifierade sårbarheter. De två allvarligaste bristerna var minneskorruption i ASN.1-avkodaren samt en som möjliggör padding-attacker mot AES-NI CBC MAC.

OpenSSL åtgärdade nyligen sex stycken identifierade sårbarheter. De två allvarligaste bristerna var minneskorruption i ASN.1-avkodaren samt en som möjliggör padding-attacker mot AES-NI CBC MAC.

Att hantera ASN.1 från okända källor är något som är otroligt svårt och komplext och därmed finns en hög sannolikhet för sårbarheter. För just denna allvarliga bugg är resultatet av två andra icke allvarliga buggar.

Uppgradera till följande versioner:

Och som vanligt finns mer information att hitta på openssl.org

Även så har det nyligen uppdagats att nyckelderiveringen för kommandot openssl enc enbart består av en runda md5. Detta är otroligt svagt och därför bör openssl undvikas när det gäller kryptering av filer, och det gäller inte enbart openssl enc utan även liknande kommandon såsom openssl aes-256-cbc -a, läs mer här:

https://cryptosense.com/weak-key-derivation-in-openssl/

ImageMagick är ett bibliotek samt fristående verktyg för den som vill behandla bilder. Första versionen kom redan år 1990 och stödjer hela 200 olika bildformat.

ImageMagick är ett bibliotek samt fristående verktyg för den som vill behandla bilder. Första versionen kom redan år 1990 och stödjer hela 200 olika bildformat.

Några personer vid Mail.ru:s säkerhetsteam identifierade bristerna och meddelar samtidigt att minst en sårbarhet i ImageMagick utnyttjas på Internet. Flertalet sårbarheter har uppdagats och går under namnet ImageTragick (även med sajten imagetragick.com).

Många använder ImageMagick utan att ens veta om det eftersom biblioteket finns inbakat i hårdvara, IoT-prylar, kommersiell mjukvara etc.

En exploit Proof-of-concept kommer även att släppas med följande URL: https://github.com/ImageTragick/PoCs

Men redan nu finns det ett antal PoC-filer ute, såsom denna vid namn exploit.svg som kör godtyckligt kommando:

<?xml version="1.0" standalone="no"?> <!DOCTYPE svg PUBLIC "-//W3C//DTD SVG 1.1//EN" "http://www.w3.org/Graphics/SVG/1.1/DTD/svg11.dtd"> <svg width="640px" height="480px" version="1.1" xmlns="http://www.w3.org/2000/svg" xmlns:xlink= "http://www.w3.org/1999/xlink"> <image xlink:href="https://example.com/image.jpg"|ls "-la" x="0" y="0" height="640px" width="480px"/> </svg>

Och sedan när kommandot convert (följer med ImageMagick) körs mot ovanstående filinnehåll så exekveras ls -la. Läs mer här

Nu kan du få IT-säkerhet och krypto-nyheter innan alla andra!

Nu startar vi upp ett ett nyhetsbrev. Tanken är att sammanfatta nyheter inom IT-säkerhet och krypto-området, max en gång i månaden. Ingen spam, tummis!

Fyll i din E-postadress nedan så går du med:

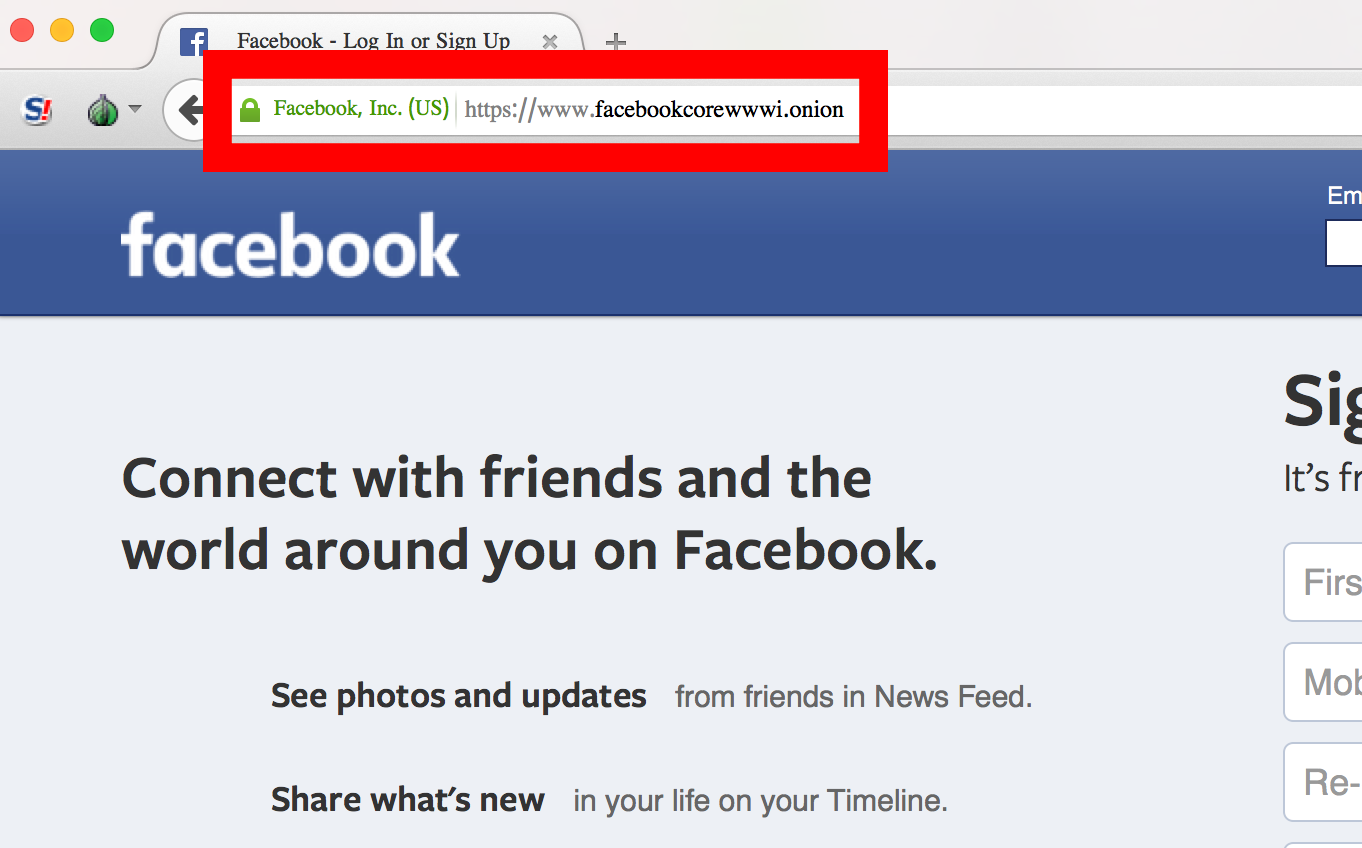

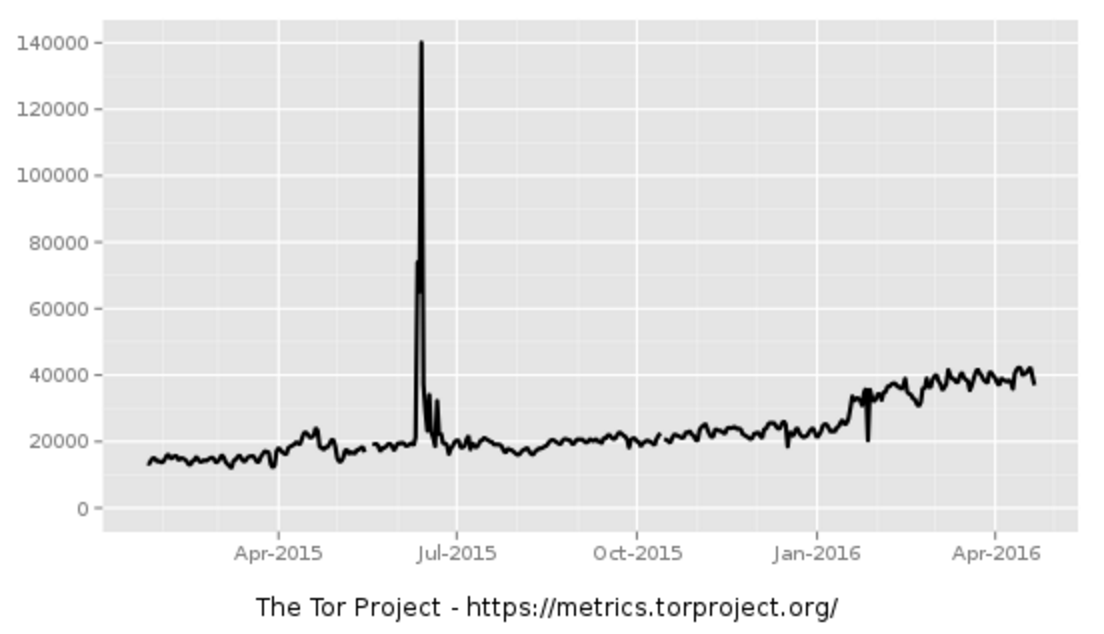

Alec Muffett på Facebook rapporterade nyligen att en miljon använder Facebook över Tor. Och så här skriver Alec på Facebook-sidan Facebook over Tor:

Alec Muffett på Facebook rapporterade nyligen att en miljon använder Facebook över Tor. Och så här skriver Alec på Facebook-sidan Facebook over Tor:

Over this period the number of people who access Facebook over Tor has increased. In June 2015, over a typical 30 day period, about 525,000 people would access Facebook over Tor e.g.: by using Tor Browser to access www.facebook.com or the Facebook Onion site, or by using Orbot on Android. This number has grown – roughly linearly – and this month, for the first time, we saw this “30 day” figure exceed 1 million people.

Ökningen beror dels på att Tor blir mer och mer populärt eftersom fler stater väljer att filtrera eller på andra sätt kontrollera Internet. Följande statistik visar på antalet anslutna klienter som kommer via ”gömda bryggor” sedan Januari 2015:

För dig som vill surfa till Facebook över Tor behöver först ansluta mot Tor-nätverket med exempelvis Tor Browser. Surfa sedan till följande URL:

Uppdatering: Telia har nu dementerat detta via Twitter och skriver att det är Twitter själva som visar detta meddelande.

Frågor som kvarstår är dock hur Telia meddelar Twitter att just detta är en kund med abonnemang X. Läcker denna meta-data?

Via @mockzallad på Twitter så uppdagades det att Telia möjligen injicerar HTML-kod i webbsidor. Detta inträffar när en Telia-kund lämnar en webbsida som omfattas av Telia när det gäller sociala medier, se följande skärmdump:

Det som nu inträffar är att när användaren lämnar någon av ovan sociala medier så visar Telia (eller Twitter) följande meddelande:

Och när det gäller nätneutralitet så skriver Telia följande på sin hemsida:

Nätneutralitet är en mycket viktig fråga som vi följer noga, det tror jag gäller för samtliga operatörer. Vårt nya erbjudande om fri surf i sociala medier ger kunderna ännu mer surffrihet, vi gör ingen prioritering av trafik eller någon typ av blockering, därför menar vi att det inte står i konflikt med nätneutraliteten.

Vilket jag tycker är helt felaktigt. Speciellt när man som ovan påverkar innehållet i datatrafiken med en teknisk metod som just nu är okänd.

Vet du hur Telia gör rent tekniskt, MITM? Lämna gärna en kommentar nedan eller på Facebook.

Uppdatering: Även om Telia själva skriver att dom injicerar kod så kan det vara så att Twitter har stöd för att visa dessa meddelanden när länkar går via deras egen länkförkortare t.co.

Uppdatering 2: För att förtydliga, innan vi har några tekniska detaljer hur detta går till så har inlägget uppdaterats.

Möjliga metoder för att visa ovan meddelande kan vara följande:

Skärmdump från OpenBSD 5.9

För några dagar sedan så släpptes en ny version av det säkra operativsystemet OpenBSD. Denna nya 5.9-version har en ett antal intressanta nya säkerhetsfunktioner såsom pledge. Pledge är en ny typ av sandlåde-liknande funktionalitet som begränsar vad enskilda program får och inte får göra.

Pledge är enkelt att implementera i sitt program och följer ett regelverk som berättar om programmet får öppna nätverkskommunikation, skriva/läsa filer osv. Kontrollen sker sedan i kerneln att programmet håller sig inom ramarna.

Viktigt att notera är också att den nya pledge-funktionen inte är någon silverkula som löser alla problem. Men som många andra saker som OpenBSD tar till sig så höjer det säkerheten i det stora hela tillsammans med tekniker såsom W^X, ASLR och ProPolice.

För att demonstrera hur enkelt det är så titta på följande kodrader som begränsar vad kommandot ping får göra:

if (options & F_NUMERIC) {

if (pledge("stdio inet", NULL) == -1)

err(1, "pledge");

} else {

if (pledge("stdio inet dns", NULL) == -1)

err(1, "pledge");

}

Första argumentet till pledge()-anropet är en lista med tillåta anrop, se man-sidan för mer info om dessa:

stdio – Grundläggande systemanrop (syscalls) tillåts. Såsom close, dup, mmap, pipe osv.

stdio – Grundläggande systemanrop (syscalls) tillåts. Såsom close, dup, mmap, pipe osv.Det var väl enkelt? Än så länge använder sig 453 av 707 program pledge, av OpenBSD:s grundinstallerade program. Även så använder sig använder 14 st externa program av pledge såsom mutt, chrome och i3.

Kan även rekommendera följande presentation av Theo de Raadt som förklarar pledge närmare: openbsd.org/papers/hackfest2015-pledge/

Jag testar OpenBSD under VirtualBox och det tar under 10 minuter att ladda hem samt komma igång med operativsystemet. Installationsförfarandet har blivit avsevärt mycket smidigare på senare år med exempelvis automatiskt partitionslayout.

Här kan du ladda hem install59.iso som du bränner ut eller startar upp din virtuella maskin med: ftp.eu.openbsd.org/pub/OpenBSD/5.9/i386/install59.iso

Jag har även skrivit tidigare om att OpenBSD ersatt sudo med doas, läs här.

Andra intressanta funktioner i denna nya 5.9-version är:

Avslutningsvis så kan följande bild representera OpenBSD-utvecklarnas arbete med pledge (enligt Theo de Raadt själv):