Stora driftstörningar och överbelastningsattacker

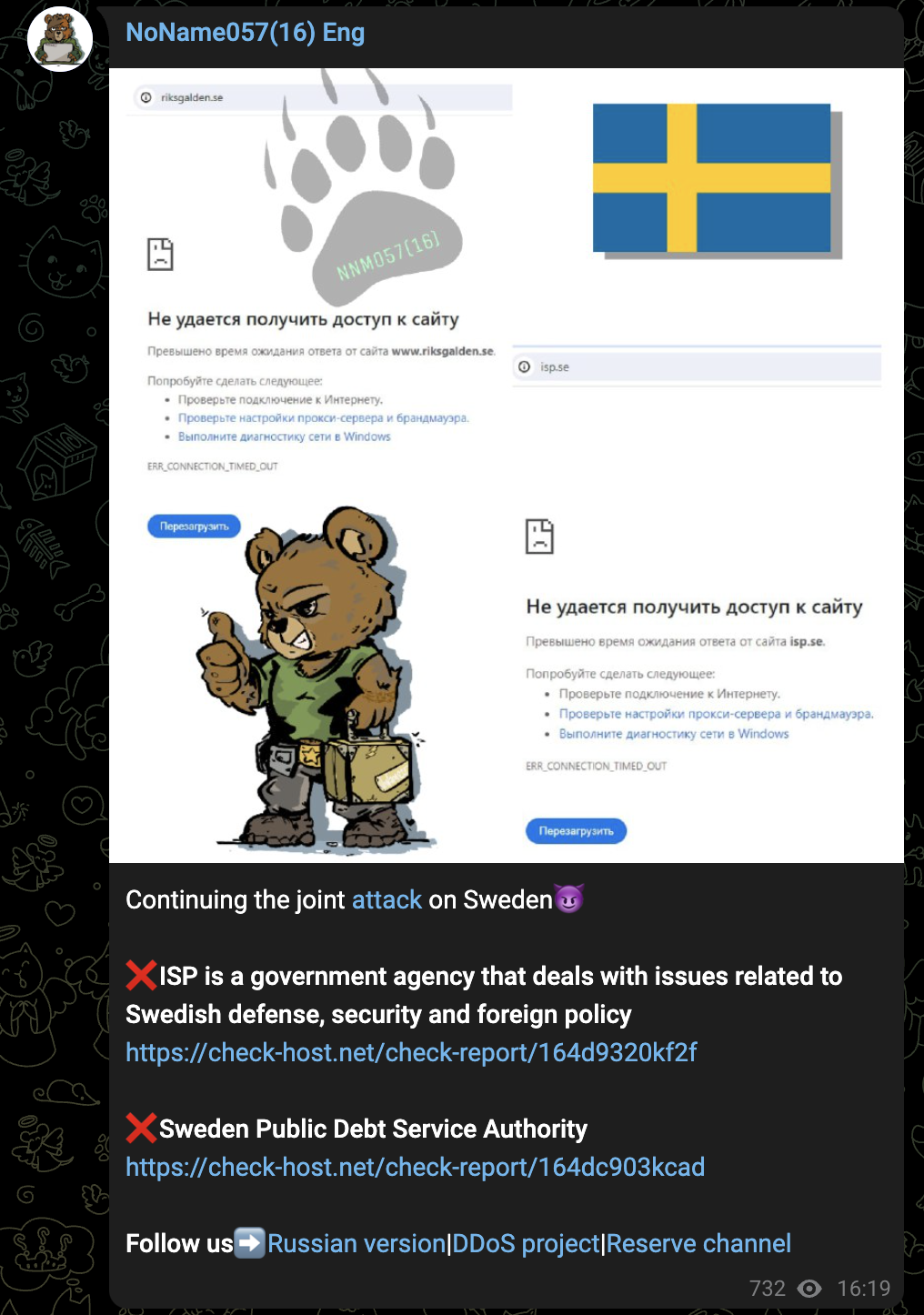

Idag har det varit stora driftstörningar på flertalet ställen runt om i världen. Dels har Facebook haft problem under några timmar med inloggningar på dess plattformar såsom Instagram, WhatsApp, Messenger och Facebook.com. Dels har även det genomförts överbelastningsattacker (DDoS) mot flertalet svenska sajter såsom regeringen.se, Konkurrensverket, IMY. Och bakom DDoS-attackerna så står en eller flera pro-ryska hackergrupper enligt chatt-kanaler på kommunikationstjänsten Telegram.

Från telegram så kan vi även se att mål för DDoS har även varit www.riksgalden.se och isp.se. Projektet går under namnet DDoSia Project, samt så används Go Stresser som en av mjukvarorna för att skicka paket. Skrämdump från telegram:

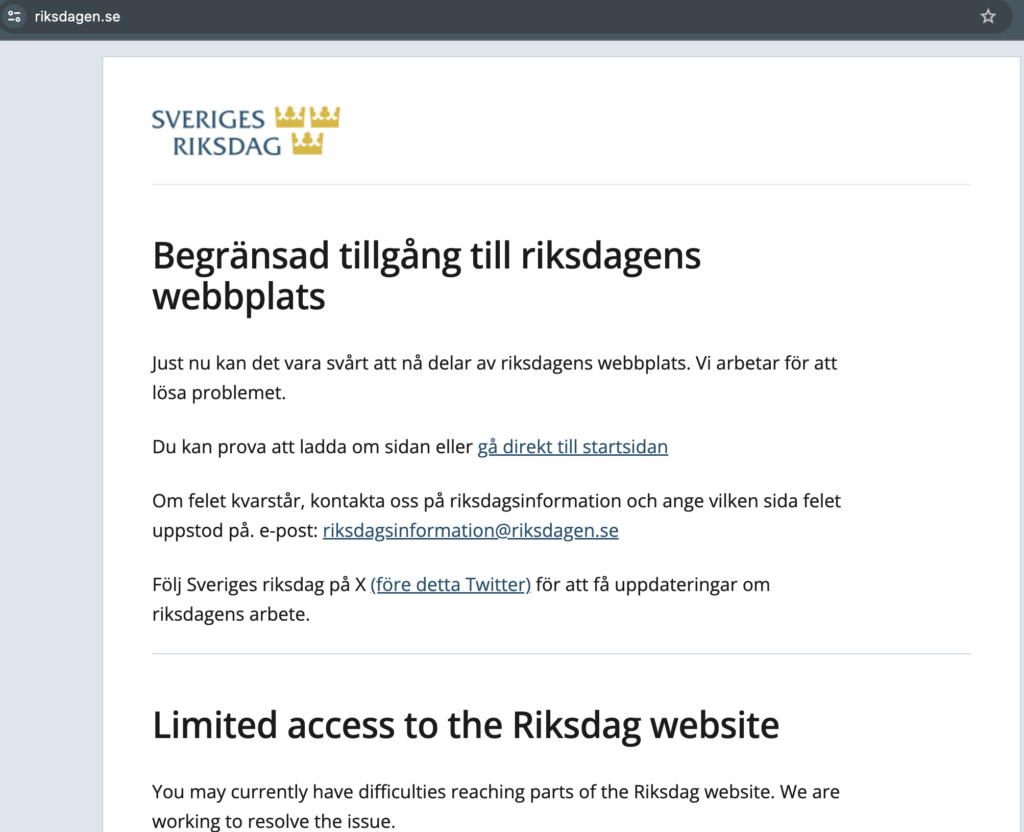

Skärmdump från Riksdagens hemsida så som den ser ut just nu:

Troligtvis ej relaterat men flertalet undervattenskablar har också troligtvis kapats i röda havet:

En av många memes som skapades igår:

Uppdatering: Läs CERT-SE:s råd gällande DDoS.