Theo de Raadt som är chefsutvecklare för OpenBSD skickade nyligen ut ett meddelande gällande rykten om att FBI skulle ha lagt till enbakdörr i OpenBSDs IPSec implementation. OpenBSD är öppen källkod vilket medger att vem som helst kan granska koden och upptäcka en eventuell bakdörr.

Här är meddelandet från Gregory Perry till Theo de Raadt:

Long time no talk. If you will recall, a while back I was the CTO at NETSEC and arranged funding and donations for the OpenBSD Crypto Framework. At that same time I also did some consulting for the FBI, for their GSA Technical Support Center, which was a cryptologic reverse engineering project aimed at backdooring and implementing key escrow mechanisms for smart card and other hardware-based computing technologies.

My NDA with the FBI has recently expired, and I wanted to make you aware of the fact that the FBI implemented a number of backdoors and side channel key leaking mechanisms into the OCF, for the express purpose of monitoring the site to site VPN encryption system implemented by EOUSA, the parent organization to the FBI. Jason Wright and several other developers were responsible for those backdoors, and you would be well advised to review any and all code commits by Wright as well as the other developers he worked with originating from NETSEC.

This is also probably the reason why you lost your DARPA funding, they more than likely caught wind of the fact that those backdoors were present and didn’t want to create any derivative products based upon the same.

This is also why several inside FBI folks have been recently advocating the use of OpenBSD for VPN and firewalling implementations in virtualized environments, for example Scott Lowe is a well respected author in virtualization circles who also happens top be on the FBI payroll, and who has also recently published several tutorials for the use of OpenBSD VMs in enterprise VMware vSphere deployments.

Merry Christmas…

Gregory Perry

Chief Executive Officer

GoVirtual Education

Läs även: blogs.csoonline.com/1296/an_fbi_backdoor_in_openbsd

Uppdatering: Nu har Jason som pekats ut som en av de ansvariga svarat via E-post.

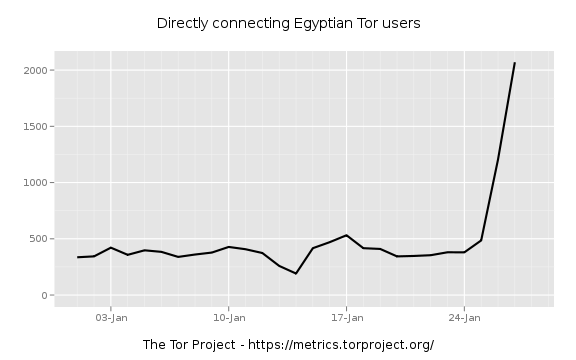

Mer statistik finnes på Tor-bloggen.

Mer statistik finnes på Tor-bloggen.

En säkerhetsbrist har tvingat anonymiseringsmjukvaran

En säkerhetsbrist har tvingat anonymiseringsmjukvaran

Projektet

Projektet

enbart fem kanidater kvar:

enbart fem kanidater kvar: