📱 Apple genomför säkerhetshöjande åtgärder

Apple meddelande på det senaste WWDC-eventet att de nu avser att genomföra ett antal säkerhetshöjande åtgärder inom snar framtid eller i iOS 9 som nu är ute i beta-version.

Några av dessa åtgärder omfattar följande fyra:

1. HTTPS som standard i Appar – Appar nu måste specifikt be om tillstånd för att använda http. Detta är som ett led att få alla appar att köra krypterad kommunikation över https. Denna åtgärd gäller från och med iOS version 9.

2. Förbättrad PIN – Den som använder PIN-kod för att låsa sin iPhone etc måste nu använda minst 6 siffror i sin kod istället för 4 som var standard tidigare. Detta ökar sökrymden från 10000 till en miljon olika kombinationer för den som försöker forcera koden. Att använda siffror som PIN-kod kommer dock fortfarande inte att krävas.

Och för den som vill höja säkerheten mer bör stänga av funktionen ”enkelt lösenord” och istället använda ett lösenord bestående av både siffror och bokstäver. Läs även vad Anne-Marie Eklund-Löwinder skrev om hur man skapar ett bra lösenord här.

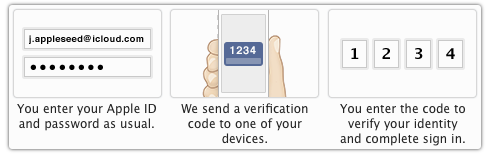

3. 2FA – Nytt gränssnitt för tvåfaktorsautentisering som kopplar inloggningen mot en fysisk plats för inloggningsgodkännande:

4. VPN API – Detta är en synnerligen intressant ny funktion. Med detta nya API för VPN-anslutningar så medges appar att skapa up VPN och krypterade proxyanslutningar vilket troligtvis öppnar upp för Tor och OpenVPN. Även så har OpenVPN fått förhandsåtkomst till detta API som nu öppnas upp för alla (se appen OpenVPN Connect).

4. VPN API – Detta är en synnerligen intressant ny funktion. Med detta nya API för VPN-anslutningar så medges appar att skapa up VPN och krypterade proxyanslutningar vilket troligtvis öppnar upp för Tor och OpenVPN. Även så har OpenVPN fått förhandsåtkomst till detta API som nu öppnas upp för alla (se appen OpenVPN Connect).

Även så har Cisco AnyConnect använt detta odokumenterade API sedan många år.